TellYouThePass ransomware joins Apache ActiveMQ RCE attacks

2023/11/06 BleepingComputer — インターネットに公開された Apache ActiveMQ サーバに存在する、深刻なリモートコード実行 (RCE) の脆弱性 CVE-2023-46604 が、TellYouThePass ランサムウェア攻撃の標的にもなっている。この脆弱性 CVE-2023-46604 は、スケーラブルなオープンソース・メッセージ・ブローカーである ActiveMQ に存在し、悪用に成功した未認証の攻撃者に、任意のシェルコマンド実行を許してしまうものである。

10月27日に Apache は、この脆弱性を修正するセキュリティ・アップデートをリリースした。その一方で、サイバー・セキュリティ企業の ArcticWolf と Huntress Labs は、遅くとも 10月10日以降の2週間以上にわたって、この脆弱性をゼロデイとして悪用する脅威アクターが、SparkRAT マルウェアを展開していることを発見した。

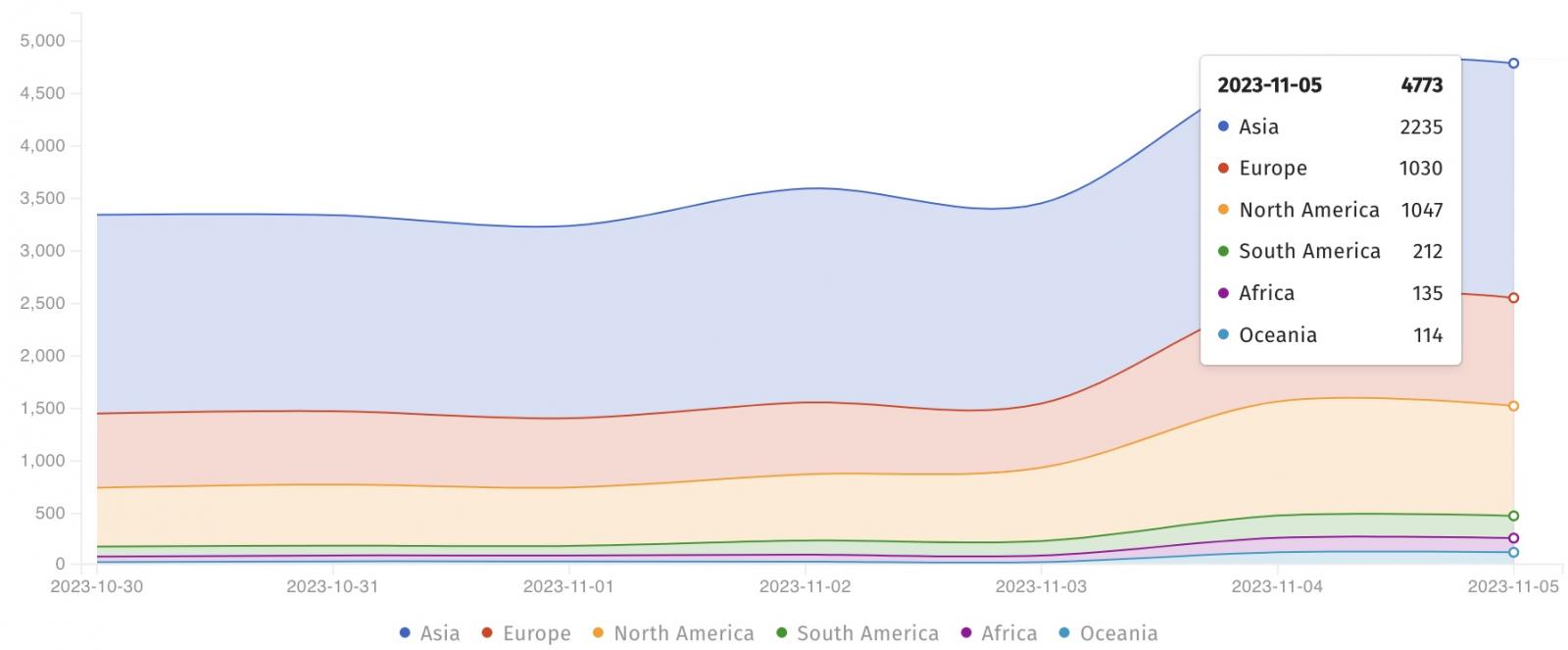

脅威監視サービス ShadowServer のデータによると、現時点でオンラインで公開されている Apache ActiveMQ サーバは 9,200台以上あり、そのうちの 4,770台以上に脆弱性 CVE-2023-46604 が存在しているという。

エンタープライズ環境でも、Apache ActiveMQ はメッセージ・ブローカーとして使用されているため、セキュリティ・アップデートの適用は一刻を争う。

管理者たちに推奨されるのは、ActiveMQ のバージョン 5.15.16/5.16.7/5.17.6/5.18.3 にアップグレードすることで、すべての脆弱なシステムにパッチを適用することだ。

ランサムウェアの標的

Apache が、この深刻な ActiveMQ の脆弱性にパッチを当てた1週間後に、Huntress Labs と Rapid7 は、このバグを悪用して顧客のネットワーク上に、HelloKitty ランサムウェアのペイロードを展開する攻撃者を発見している。

両社のセキュリティ研究者たちが観測した攻撃は、Apache がセキュリティ・パッチをリリースした、数日後の 10月27日に始まっている。

その翌日の Arctic Wolf Labs のレポートでは、脆弱性 CVE-2023-46604 を積極的に悪用する脅威アクターが、Linux システムを標的とする攻撃や、TellYouThePass ランサムウェアをプッシュする際のイニシャル・アクセスで、この脆弱性を悪用していることが明らかにされている。

また、HelloKitty 攻撃と TellYouThePass 攻撃の間に、類似点があることも発見されている。具体的に言うと、両キャンペーンが共有するものには、電子メールアドレス/インフラ/Bitcoin ウォレットアドレスなどがあるという。

Arctic Wolf の研究者たちは、「さまざまな目的を持つ脅威アクターたちが、脆弱性 CVE-2023-46604 を悪用しているという証拠がある。したがって、この脆弱性への迅速な対応が、きわめて重要であることが判る」と警告している。

2年前に Log4Shell の PoC エクスプロイトがオンラインで公開された後に、TellYouThePass ランサムウェアは大規模なキャンペーンを展開していた。

Golang でコンパイルされるマルウェアとして、2021年12月に復活した TellYouThePass には、クロス・プラットフォームに対応する機能も追加され、Linux/macOS システムへの攻撃も可能になった (現時点では macOS サンプルの悪用は発見されていない) 。

この、Apache ActiveMQ の脆弱性 CVE-2023-46604 ですが、第一報は 2023/11/01 の「Apache ActiveMQ の脆弱性 CVE-2023-46604:3,000 台のサーバが危険な状態」です。そのときには、メッセージ傍受/ワークフロー中断/データ窃取/ネットワーク内での横移動などの被害が予想されていました。ご利用のチームは、早急な対応を検討してください。

You must be logged in to post a comment.