Unmasking the Menace: Trend Micro Exposes AsyncRAT’s Deception

2023/12/11 SecurityOnline — 複雑に入り組んだサイバー脅威のエコシステムの中で、強烈な存在感を放つ AsyncRAT が新たに登場した。この RAT (Remote Access Tool) は、キーロギングや RDP 侵害などのために多彩な機能を提供することが確認されており、さまざまなサイバー・セキュリティ・プラットフォームで大きな注目を集めている。

Trend Micro の Managed XDR (MxDR) チームは、AsyncRAT の謎めいた性質を詳細に調査し、Microsoft の正規プロセスである aspnet_compiler.exe を、悪意の目的のために巧みに操作するツールであることを明らかにした。

AsyncRAT が明らかにするのは、進化する敵対者の戦術である。AsyncRAT は、ASP.NET Web アプリのプリコンパイルを目的とする aspnet_compiler.exe を悪用し、ペイロードを注入することで悪意の活動を実行する。そのオペレーションは、現代のサイバー脅威の巧妙さを示すだけではなく、検知を逃れるために正規プロセスを狡猾に悪用するという、戦術を浮き彫りにしている。

AsyncRAT の歴史は、その適応性の証でもある。さまざまなキャンペーンを通じて、その配信方法には多様性が散見される。2019年と2020年には、COVID-19 パンデミックという世界的な危機を悪用して、AsyncRAT の修正版が配布された。さらに、地元の銀行や法執行機関になりすますことで、この RAT を展開するという。もう1つの戦略も示している。2021年のフィッシング・キャンペーン “Operation Spalax” は、多様な攻撃ベクターで AsyncRAT が持続的に使用されていることを、あらためて明確にした。

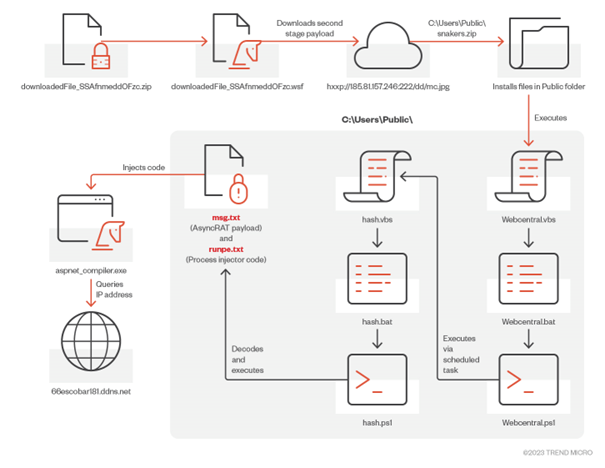

MxDR の分析では、AsyncRAT の感染経路が詳細に調査されている。多くのケースにおいて、何の問題もないように見える、悪意のダウンロードから攻撃は始まる。典型的な AsyncRAT 攻撃のイベント・タイムラインを見ると、パスワードで保護された ZIP ファイルのダウンロードから始まり、aspnet_compiler.exe へのステルス・プロセス・インジェクションへと至る、綿密に計画された一連の流れが分かってくる。このアプローチは、アンチ・ウイルス防御を巧みに回避し、ペイロードを個別に展開するために、リフレクティブ・ローディングとダイナミック DNS が採用されている。

リフレクティブ・ローディングとは、AsyncRAT の武器庫における、きわめて重要なテクニックとして注目されている。この手法により攻撃者は、ペイロードを目立たないように展開し、従来の検知メカニズムを回避していく。綿密に細工されたペイロードは、正規のプロセス内に埋め込まれるため、脅威を特定し無力化する作業が著しく複雑になるという。

さらに AsyncRAT は、常にサイバー・セキュリティ防御の先を行くために、驚異的な適応力を発揮し、また、技術を進化させている。パンデミックの悪用や、権威ある機関の模倣といった、カメレオンのような能力を示し、さまざまなサイバー環境に適応している。ダイナミック DNS とリフレクティブ・ローディングの利用により、強力な脅威であり続けるための回復力と決意を例証している。

AsyncRAT は、進化するサイバー脅威の本質を端的に示している。合法的なプロセスを悪用し、状況の変化に適応し、検知を回避する能力は、継続的な警戒と高度なサイバー・セキュリティ対策の必要性を強調している。

AsyncRAT は、検知を逃れるために正規プロセスを悪用する類のものとのことです。いわゆる、LOLBin (Living off the Land Binary) であり、 OS などにあらかじめ組み込まれている機能を利用する攻撃を仕掛けるものです。したがって、侵害されてしまうと、最も厄介な攻撃にいたる恐れがあります。

You must be logged in to post a comment.