PoC Released for SharePoint Pre-Auth RCE Chain (CVE-2023-29357 & CVE-2023-24955)

2023/12/16 SecurityOnline — Microsoft SharePoint Server の2つの脆弱性を研究する、STAR Labs の研究者 Nguyễn Tiến Giang (Jang) の詳細な調査結果が注目を集めている。2023年3月にバンクーバーで開催された Pwn2Own コンテストでは、劇的なデモンストレーションが行われていた。Jang が公開したのは、Microsoft SharePoint Server における2つの脆弱性 CVE-2023-29357/CVE-2023-24955 を連鎖させるエクスプロイト・チェーンである。

このチェーンは単なる机上の空論ではなく、サーバに対するリモート・コード実行 (RCE) を実現するものであり、サイバーセキュリティ専門家たちの関心を集めた。

Jang は、このエクスプロイト・チェーンの詳細を 9月25日と26日にブログで発表し、また、脆弱性 CVE-2023-29357 の PoC を GitHub で公開した。彼は倫理的な立場をとり、現在の PoC では RCE が達成できないことを保証している。

しかし、公開されている PoC コードを、脅威アクターたちが悪意の目的のために改変させることが、サイバーセキュリティの世界ではよく知られている。今回の出来事は、これらの脆弱性にパッチを当てることの緊急性を浮き彫りにしている。

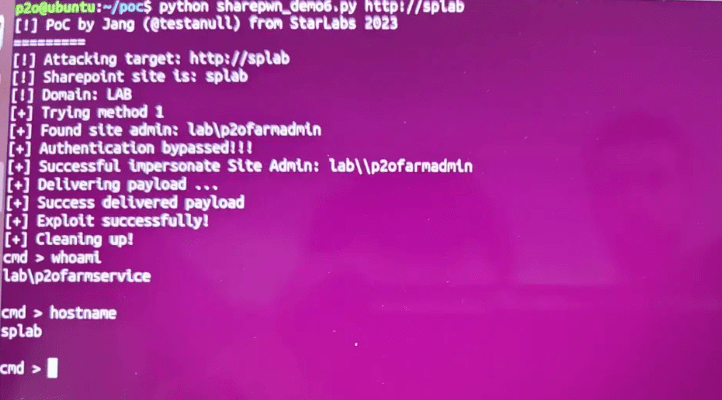

12月15日に Jang は、Pwn2Own Vancouver 2023 で使用された SharePoint の認証バイパスとコード・インジェクションのチェーンに関する詳細を発表した。また、Microsoft SharePoint Server の2つの脆弱性 (CVE-2023-29357/CVE-2023-24955) を悪用して、認証を必要としないリモート・コード実行が可能な、SharePoint Pre-Auth Code Injection RCE チェーンの PoC エクスプロイトもリリースした。

Janggggg (@testanull) December 15, 2023 — MS からようやく返信があり、Pwn2Own Vancouver 2023 で使用された SharePoint の認証バイパスとコード・インジェクション・チェーンに関する詳細を公開することができた。

Microsoft SharePoint Server に存在する特権昇格の脆弱性 CVE-2023-29357 は、CVSS v3 スコアが 9.8 という驚異的なものである。この脆弱性は、リモートの認証されていない攻撃者が、なりすました JSON Web Token (JWT) 認証トークンを送信することで、認証されたユーザーの特権を得ることを可能にするものだ。しかも、ユーザーとのインタラクションが不要という、きわめて危険な脆弱性である。

その一方で、脆弱性 CVE-2023-24955 (CVSSv3:7.2) は、リモート・コード実行の脆弱性である。その悪用の前提条件として、サイト所有者の権限が必要だが、その影響は大きく、対象の SharePoint Server 上でコードが実行される可能性がある。

Jang のブログによると、この悪用チェーンの開発には、1年近くの研究時間が費やされたという。認証バイパス (CVE-2023-29357) の脆弱性と、コード・インジェクション (CVE-2023-24955) の脆弱性を巧妙に組み合わせることで、Jang は認証なしの RCE を達成した。YouTube で公開されているビデオ・デモンストレーションでは、このエクスプロイト・チェーンが実際に機能していた。

Microsoft は、これらの脆弱性の発見に対して、2023年5月/6月の Patch Tuesday のパッチで対応している。現在の PoC は、RCE をダイレクトに可能にするものではないが、脅威アクターが悪用のためにエクスプロイトを改変する可能性は、依然として現実の危険として存在する。このシナリオが浮き彫りにするのは、潜在的なサイバー攻撃に対する事前防御として、これらのパッチを適用することの重要性である。

この、SharePoint の脆弱性に関しては、2023/09/28 の「SharePoint の脆弱性 CVE-2023-29357/CVE-2023-24955:PoC エクスプロイトが登場」が第一報となっています。その時点でも、「影響を受けるシステム上で RCE を有効化する方法は示していない」と指摘されていましたが、フェーズが変化したようです。ご利用のチームは、ご確認ください。

You must be logged in to post a comment.