The Urgent Need to Patch Buffalo’s VR-S1000 VPN Router

2023/12/27 SecurityOnline — デジタル時代に入り、中小企業のインターネットへの依存度はますます高まっている。そして、このようなインターネットへの依存に伴い、サイバー脅威に対する脆弱性も高まっている。最近、Buffalo の VPN ルーター VR-S1000 BroadStation Pro に複数のセキュリティ脆弱性が発見されたことは、サイバー・セキュリティへの警戒が極めて重要であることを浮き彫りにしている。

VR-S1000 ルーターは、複数の拠点間でセキュアな VPN 接続を実現する、多数のビジネス・ネットワークで定番となっているが、バージョン 2.37 以前には深刻なセキュリティ上の欠陥が存在していると判明した。これらの脆弱性は、ビジネス・ネットワークの完全性にリスクをもたらすだけでなく、潜在的なデータ漏洩や不正アクセスへの扉を開くものでもある。

- CVE-2023-45741 – OS コマンド・インジェクション: この脆弱性は、VR-S1000 による防御の弱点となるものだ。この脆弱性により、認証されたリモートの攻撃者は、オペレーティング・システムに任意のコマンドを注入することで、ルーターの悪用が可能となる。この脆弱性の根源は、基本的なネットワーク・ユーティリティである ping コマンドの不適切な実装にある。

- CVE-2023-46681 – SSH CLI コマンドインジェクション: この欠陥は、ルーターのコマンドライン・インターフェイス (CLI) に潜んでいる。この欠陥により、最小限の権限を持つローカルの攻撃者に対して、コマンド・インジェクション攻撃の実行が許され、ルーターのコア・オペレーティング・システムが侵害される。

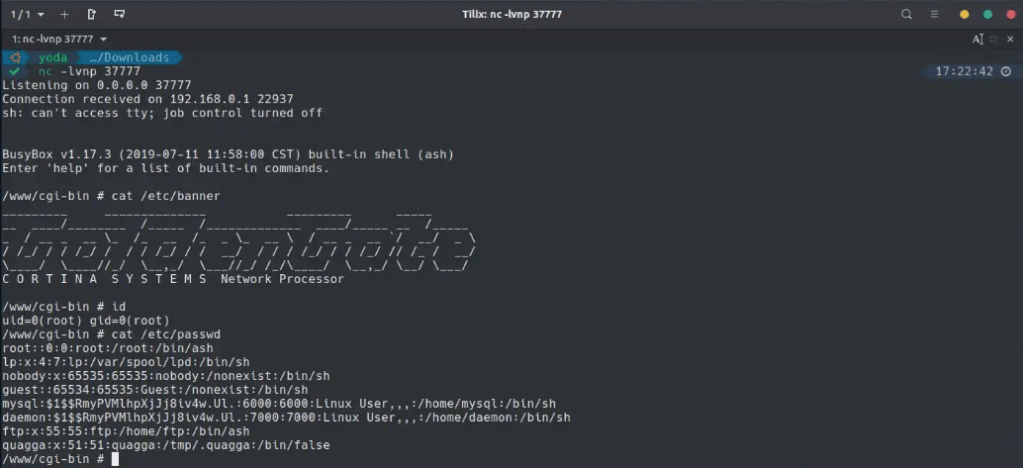

- CVE-2023-46711 – ハードコードされた脆弱な暗号キーの使用: この脆弱性は、VR-S1000 のセキュリティの弱点を明らかにするものであり、mysql とデーモンのユーザーに対して、ハードコードされた MD5crypt ハッシュが使用されることで、対象となるデバイスをブルートフォース攻撃の標的にし得るものだ。

- CVE-2023-51363 – 機密情報の問題発覚: この脆弱性は、ネットワーク隣接性を持つ認証されていない攻撃者に対して、 ルーターの Web 管理ページへのアクセスを許し、機密情報の取得を可能にするものだ。

CVE-2023-45741/CVE-2023-46681/CVE-2023-46711 など3件の脆弱性は、NeroTeam Security Labs のセキュリティ研究者 Thomas Knudsen (@Knudsec) と Samy Younsi (@0xSamy_) により判明したものだ。また、研究者たちは、これらの脆弱性の技術的詳細と PoC エクスプロイトを公表している。

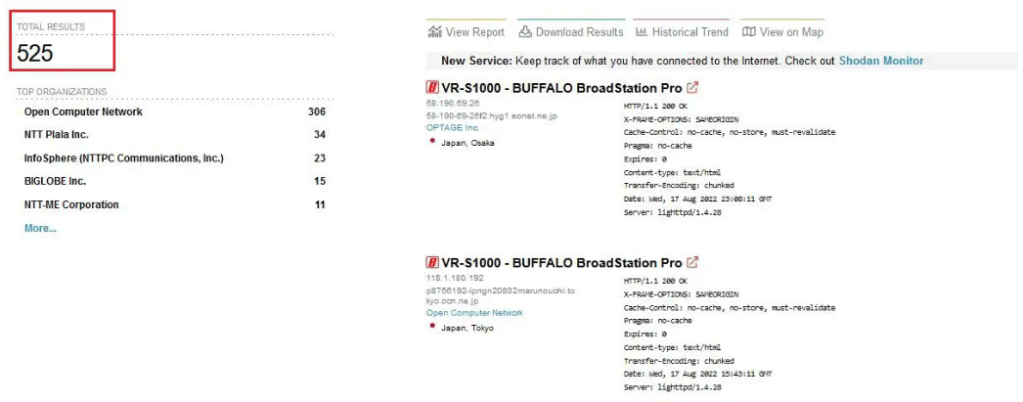

2022年8月15日の時点において、インターネットに公開され、一連の脆弱性の影響を受けていた、BroadStation Pro デバイスは 525台だったという。

このような深刻な脆弱性を受けた Buffalo は、ファームウェア Ver.2.42 へのアップデートを実施した。このアップデートは単なるパッチではなく、 VR-S1000 を一連の脆弱性から守る重要な盾となるものだ。それぞれのユーザーに推奨されるのは、今回のアップデートの実施と、デジタル防御の確保である。

Buffalo のルーターが、このブログに登場するのは、これで4回目のことです。直近では、2022/10/06 の「米政府の勧告:中国の国家支援ハッカーが好んで悪用する脆弱性 Top-20 とは? 」があり、APT による悪用が米政府により指摘されていました。よろしければ、Buffalo で検索も、ご利用ください。

You must be logged in to post a comment.