Ivanti: Patch new Connect Secure auth bypass bug immediately

2024/02/08 BleepingComputer — 2月8日に Ivanti は、Connect Secure/Policy Secure/ZTA Gateway に影響を及ぼす、新たな認証バイパスの脆弱性について警告し、管理者たちにアプライアンスを直ちに保護するよう促した。この脆弱性 CVE-2024-22024 は、ゲートウェイの SAML コンポーネントの XXE (XML eXternal Entities) に起因するものである。その悪用に成功したリモート攻撃者は、ユーザーの操作や認証を必要としない低複雑度の攻撃で、パッチ未適用のアプライアンス上の制限されたリソースにアクセスできるという。

Ivanti は、「脆弱性 CVE-2024-22024 が悪用されたという証拠はない。しかし、完全に保護されていることを確認するために、直ちに対策を講じることが、ユーザーにとって重要である。サポートが提供されているバージョンのユーザーに対しては、1月31日にリリースされた緩和策が、パッチがリリースされるまでの期間において、脆弱なエンドポイントをブロックすることに成功している」と述べている。

現時点において、脅威監視プラットフォーム Shadowserver は、オンラインで公開されている 20,000 台以上の ICS VPN ゲートウェイを追跡しており、そのうちの 6,000台以上が米国にあるとしている。その一方で Shodan は、インターネットに公開されている 2万6,000台以上の Ivanti ICS VPN を追跡している。

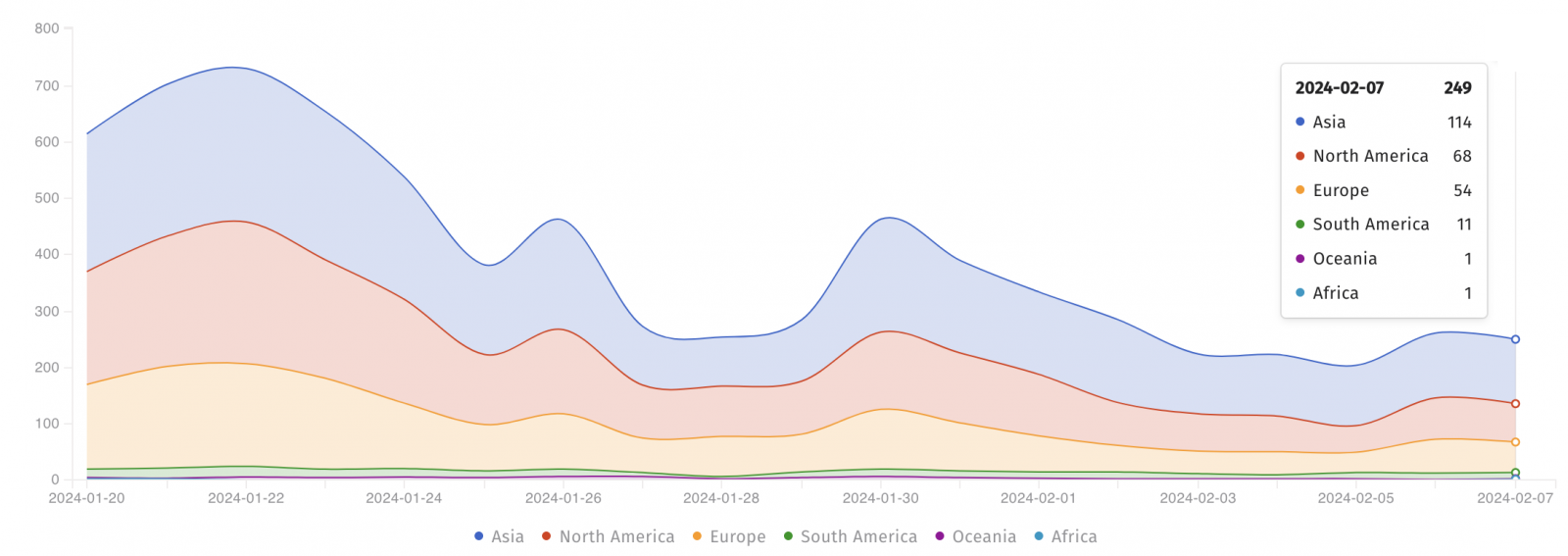

また、Shadowserver は、世界中で毎日のように侵害されている Ivanti Connect Secure VPN インスタンスも監視しており、2月7日 (水) には、約 250台の侵害されたデバイスを発見しているという。

Ivanti デバイスの標的化

Ivanti VPN アプライアンスは、2023年12月以降において、認証バイパスの脆弱性 CVE-2023-46805 と、コマンド・インジェクションの脆弱性 CVE-2024-21887 を、ゼロデイとして連鎖させる攻撃の標的になっている。

さらに同社は、積極的に悪用されている、3つ目のゼロデイ脆弱性 CVE-2024-21893 (SSRF) についても警告している。この脆弱性は、現時点において複数の脅威アクターたちにより積極的に悪用されており、パッチ未適用の ICS/IPS/ZTA ゲートウェイで、認証バイパスが発生しているという。

これらの、3件の脆弱性の影響を受ける製品のためのセキュリティ・パッチは、1月31日にリリースされている。また Ivanti は、現在進行中の攻撃から直ちに保護できないデバイスや、パッチを待っているソフトウェア・バージョンのための緩和策も提供している。

Ivanti は、ソフトウェアがアップグレードされるまでの間に、永続性を得ようとする攻撃者の試みを阻止するために、脆弱なアプライアンスにパッチを適用する前に、すべてを工場出荷時の状態にリセットするよう顧客に促している。

さらに、2月1日には CISA が、複数の脅威アクターによる広範な標的に対応するために、48時間以内に脆弱な Ivanti VPN アプライアンスを、ネットワークから切断するよう、米国連邦政府機関に命じている。

Ivanti に、また新たな脆弱性 CVE-2024-22024 が発生です。今年に入ってからというもの、深刻な脆弱性が止まらない Ivanti という感じです。関係者さんたちは、とても大変な毎日だと思います。なお、この脆弱性 CVE-2024-22024 は、JPCERT/CC からも注意喚起されています。よろしければ、Ivanti で検索も、ご利用ください。

You must be logged in to post a comment.