New SSH-Snake malware steals SSH keys to spread across the network

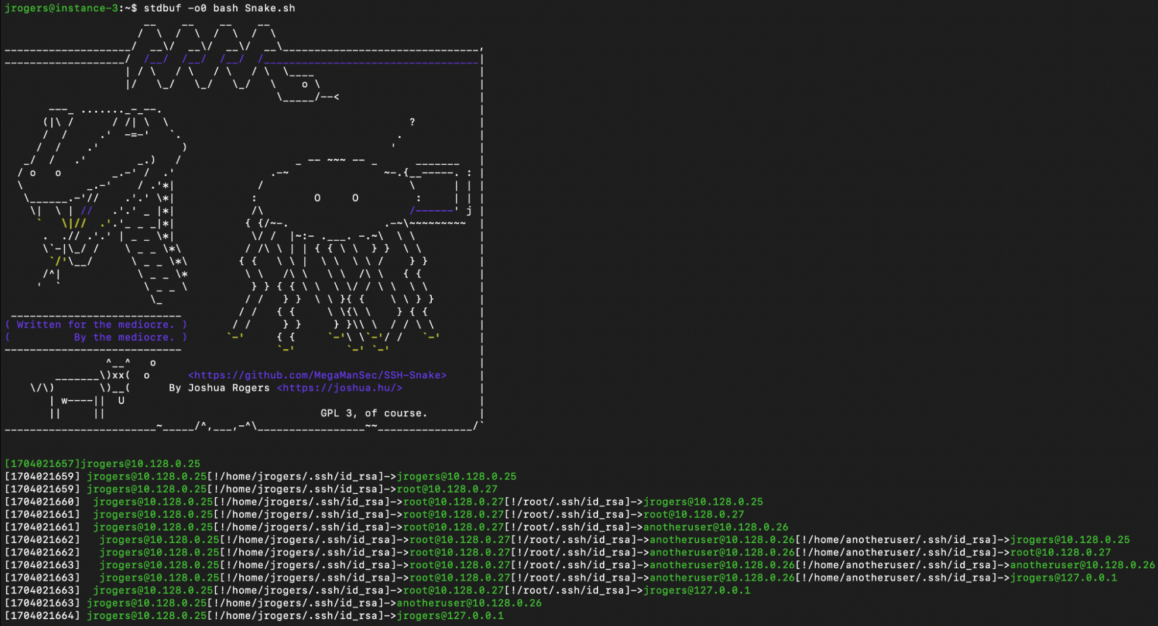

2024/02/21 BleepingComputer — SSH-Snake というオープンソースのネットワーク・マッピングツールを操る脅威アクターが、被害者のインフラ上で密かに秘密鍵を探し出し、横方向へと移動している。Sysdig の Threat Research Team (TRT) が発見した SSH-Snake は、”自己修正型ワーム” と表現されている。このマルウェアは、一般的なスクリプト攻撃に散見されるパターンを回避するという意味で、従来からの SSH ワームとは一線を画している。

このワームは、シェルの履歴ファイルなどの様々な場所で秘密鍵を探し出し、ネットワークをマッピングした後に、それを使って新しいシステムへと秘密裏に拡散していく。

SSH-Snake は、SSH ベースのネットワーク・トラバーサルを自動化する、オープンソースのアセットとして GitHub で共有されており、あるシステムから活動を開始して、SSH で接続された他のホストとの関係を調べる機能を提供している。

その上で SSH-Snake は、より厳密に秘密鍵を探索するために、典型的な横移動の概念を新しいレベルに引き上げていると、クラウド・セキュリティ企業 Sysdig の研究者たちは述べている。

Sysdig はブログで、「この新しいツールは、スクリプト攻撃で散見される、容易な検出を可能にするパターンを回避している。そうすることで、典型的な SSH ワームよりも高いステルス性/柔軟性/設定可能性などを達成し、より包括的なクレデンシャル発見などの機能を提供している。したがって、より効率的に成果を上げることが可能だ」と説明している。

2024年1月4日にリリースされた SSH-Snake は、bash シェル・スクリプトの1つであり、侵入したシステムの SSH 認証情報を自律的に検索して、それを感染に利用する。

SSH-Snake の特殊性の1つは、初めて実行するときに自分自身を修正し、より軽量化していく能力だと、研究者たちは述べている。つまり、コメント/不要な関数/空白などを、コードから削除することで、この機能は実現される。

SSH-Snake の設計は、多用途を前提にしている。プラグ・アンド・プレイでありながら、秘密鍵を発見して使用方法を特定する戦略を提供するが、特定の運用ニーズに合わせてカスタマイズすることも可能である。

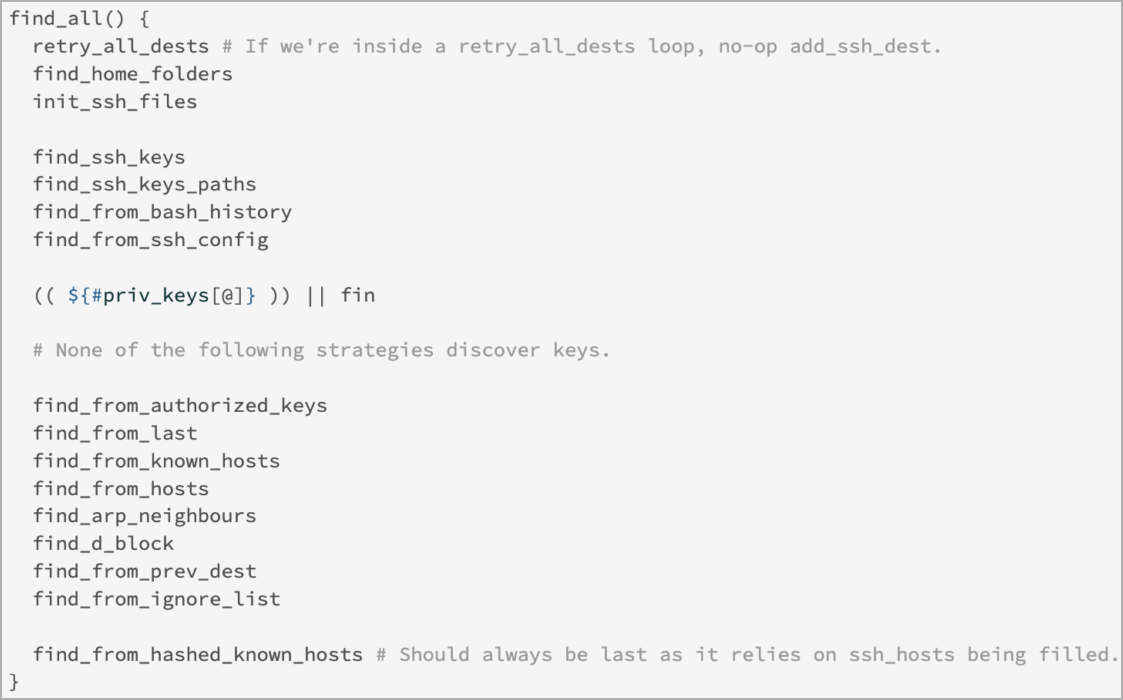

SSH-Snake は、漏洩したシステム上の秘密鍵を発見するために、以下のような直接的/間接的な方法を採用している:

- .ssh ディレクトリ/設定ファイル/その他の場所などの、通常において SSH キーや認証情報が保存されている、一般的なディレクトリやファイルを検索する。

- シェルの履歴ファイル (.bash_history/.zsh_history など) を調べ、SSH 秘密鍵を使用/参照した可能性のある、コマンド (ssh/scp/rsync) を検出する。

- ”find_from_bash_history” 機能を使用して、SSH/SCP/Rsync 操作に関連するコマンドの bash 履歴を解析し、秘密鍵への直接参照やロケーションに関連する認証情報を検出する。

- システム・ログ/ネットワーク・キャッシュ (ARP テーブル) を調査し、潜在的な標的を特定し、秘密鍵や使用場所の間接的に発見につながる情報を収集する。

Sysdig のアナリストたちは、SSH-Snake のオペレーターが使用した C2 (Command and Control) サーバを発見した後に、このワームが収穫したデータを保存するための、認証情報や被害者の IP アドレスなどを調査し、その運用状況を確認した。

一連のデータに残された形跡としては、Confluence の既知の脆弱性などが発見されたという。おそらく、他の脆弱性なども積極的に悪用して、初期アクセスを行い、複数のエンドポイントへとワームを展開させていったと思われる。

研究者たちによると、このツールを介した攻撃の被害者は、すでに 100 件ほどに至るという。SSH-Snake は、企業環境で広く使われている、安全な接続方法をターゲットにしているため、進歩的なマルウェアとして捉えられると、Sysdig は見ている。

新たなステルス技術を実現した、SSH-Snake に要注意という話ですね。それにしても、このところ SSH 関連の記事が多いような気がします。よろしければ、SSH で検索も、ご利用ください。

You must be logged in to post a comment.