CVE-2024-29201 & CVE-2024-29202 Flaws Expose JumpServer Users to RCE Attacks

2024/04/01 SecurityOnline —人気の OSS 要塞ホスト・システムである JumpServer に、2件のリモート・コード実行の脆弱性 CVE-2024-29201/CVE-2024-29202 が発見された。この脆弱性は、セキュリティ・インフラストラクチャを JumpServer に依存している、各種の組織に深刻なリスクをもたらす。

脆弱性を理解する

脆弱性 CVE-2024-29201:JumpServer における、Ansible プレイブックの検証プロセスに存在する。入力検証メカニズムを迂回した攻撃者は、Ansibleプレイブックに悪意のコードを注入が可能であり、その後に root 権限で、JumpServer の Celery コンテナ内で実行できる。

この悪用プロセスは極めて単純である:

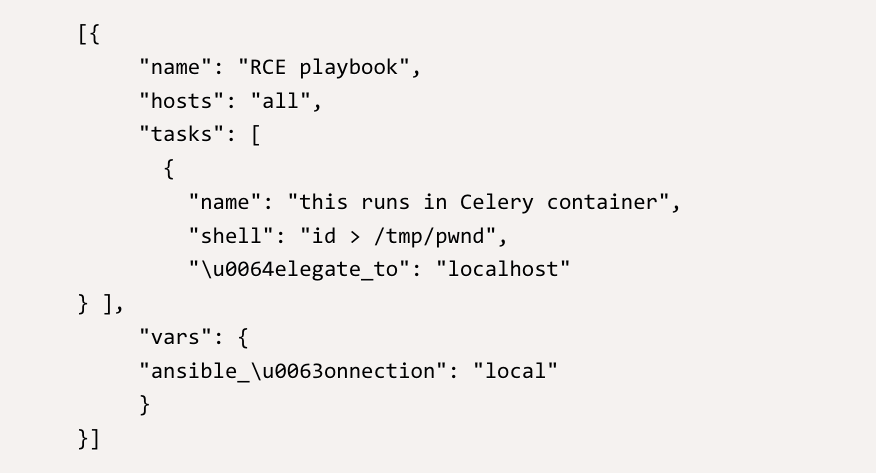

- 以下の YAML コードのように、攻撃者はワークベンチの “Job > Template” セクション内に、悪意のあるプレイブック・テンプレートを構築する:

- このプレイブックを用いて、ジョブを作成した攻撃者は、そのジョブを実行するために、少なくとも1つのアセットを追加しする。

- 攻撃者は、Celery コンテナ内に “/tmp/pwnd” ファイルを作成する。

脆弱性 CVE-2024-29202:この脆弱性は、JumpServer における Ansible モジュールの Jinja2 テンプレート・インジェクションの欠陥に起因する。悪意の Ansible Playbook テンプレートを作成した攻撃者は、Celery コンテナ内で任意のコードを実行できる。

攻撃メカニズムが単純であることが、この脆弱性の重大性を強調している:

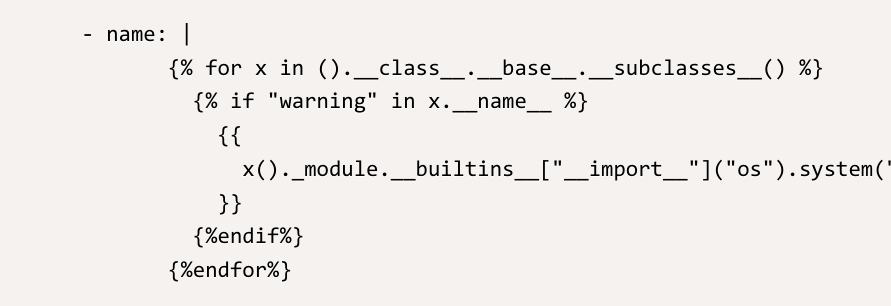

- 以下の YAML コードのように、攻撃者はワークベンチの “Job > Template” セクション内で、悪意の Playbook テンプレートを構築する:

- ワークベンチの “Job > Job list” セクション内で、攻撃者は悪意のプレイブック・テンプレートを実行することで、このジョブを作成する。

- 攻撃者は、Celery コンテナ内に “/tmp/pwnd” ファイルを作成する。

潜在的な影響

どちらの脆弱性も、CVSS スコアは 10.0 であり、Critical に分類されている。この脆弱性の悪用に成功した攻撃者には、以下のアクションが許される可能性がある:

- 接続されたホストからの機密データの窃取

- JumpServer からアクセスされるデータベースの不正操作

- 組織のネットワークへの、さらなるアクセスの可能性

影響を受けるバージョン

この脆弱性は、JumpServer のバージョン v3.0.0〜v3.10.6 に影響を及ぼす。

推奨事項

JumpServer ユーザーに強く推奨されるのは、以下の対応である:

- v3.10.7 へのアップグレード: 提供されているパッチを直ちに適用する。

- 一時的な回避策:迅速なアップグレードが不可能な場合には、一時的な緩和策として、JumpServer ジョブセンター機能の無効化を検討してほしい。

ときたま見かける JumpServer ですが、深刻な脆弱性が発生とのことです。この後書きのために、JumpServer を調べてみたのですが、中国から提供されているようであり、英文ではほとんど文書化されていないという状況でした。唯一、SourceForge での紹介が見つかりましたが、「JumpServer 要塞マシンは、運用/保守のセキュリティ監査において 4A 仕様に準拠している。大規模な同時アクセスを簡単にサポートする。 1つのシステムにより、各種クラウド上の資産を同時に管理できる。 監査記録はクラウドに保存され、失われることはない」といったものでした。正規に運用される Jump Server として、機能するということなのでしょう。

You must be logged in to post a comment.