Apache Pulsar Patches Authorization Flaw (CVE-2024-29834) – Update Now to Protect Sensitive Data

2024/04/02 SecurityOnline — OSS メッセージング/ストリーミング・プラットフォームとして人気の Apache Pulsar に存在する、深刻なセキュリティ脆弱性 CVE-2024-29834 にパッチが適用された。この脆弱性の悪用に成功した、権限のない攻撃者は、機密データ・ストリームやシステム・アクセス・ルールなどの変更が可能になるため、組織のデータが危険にさらされる可能性が生じる。

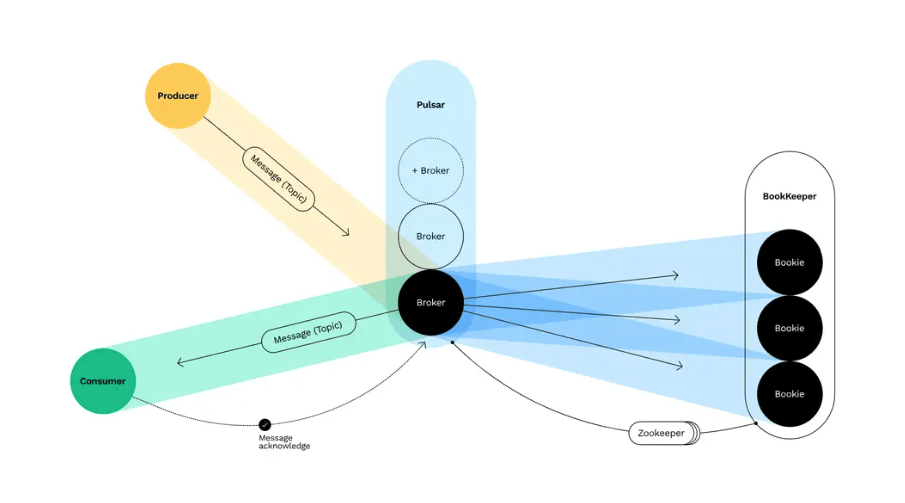

Apache Pulsar とは

Apache Pulsar は、リアルタイム・データ・フローを管理するプラットフォームとして広く利用されており、以下のような特徴がある:

- スケーラビリティ:複数のサーバにまたがる、数百万のメッセージを簡単に処理する。

- 低遅延:受信者に対して、ミリ秒以内にメッセージを届ける。

- Geo レプリケーション:異なる地域にデータを複製/格納することで、信頼性を高める。

- 汎用性:複数のプログラミング言語をサポートし、シームレスな統合を実現している。

Pulsar は、企業での機密情報の取り扱いに使用されているため、この脆弱性は重大な懸念事項となっている。

脆弱性の詳細

CVE-2024-29834 は、不適切な権限付与の脆弱性である。したがって、本来はシステム管理者だけに権限が付与されるメッセージの送受信を、低権限の攻撃者が実行するという事態が生じる。これらの不正な操作には、以下が含まれる:

- データ・アクセス・ルールの変更

- データ保存ポリシーの変更

- データ・サブスクリプションの操作

脆弱性の影響

この脆弱性の悪用に成功した攻撃者は、以下のような悪意のアクションを実行する可能性がある:

- Pulsar ストリーム内の機密データの窃取/改ざんを行う。

- データ・パイプラインを改ざんすることで、重要なビジネス・オペレーションを妨害する。

- Pulsar に接続された、より広範なシステムへの不正アクセスを実行する。

脆弱なバージョン

この脆弱性は、Apache Pulsar 2.7.1~2.10.6/2.11.0~2.11.4/3.0.0~3.0.3/3.1.0~3.1.3/3.2.0~3.2.1 に存在する。

バグの FIX

Apache Pulsar チームは、この脆弱性に対処するためのパッチを迅速にリリースした。ユーザーに対しては、早急な対応が強く推奨される:

- 3.0 :3.0.4 以降にアップグレードする。

- 3.1/3.2:3.2.2 以降にアップグレードする。

バージョン 3.0 以前を使用している場合には、パッチを適用したリリースの、いずれかにアップグレードすることが強く推奨される。パッチの詳細については、Apache Pulsar の Web サイトで確認できる。

データを保護するために

セキュリティ・アップデートを常に把握することは、特に重要なデータ・フローを扱うソフトウェアにとっては不可欠なことだ。セキュリティ・アドバイザリを定期的に確認して、システムに速やかにパッチを当てることや、保護の強化のためにの自動パッチ管理システムの導入などを検討することが必要である。

つい先日の 2024/03/13 にも、「Apache Pulsar の脆弱性 CVE-2024-27135 などが FIX:直ちにアップデートを!」とういう記事がありました。日本で、どのくらい利用されているのか、そのあたりが分かりませんが、ご利用のチームは、お気をつけください。よろしければ、Apache で検索も、ご参照ください。

You must be logged in to post a comment.