HelloKitty ransomware rebrands, releases CD Projekt and Cisco data

2024/04/19 BleepingComputer — HelloKitty ランサムウェアの運営者が、その名前を “HelloGookie” に変更し、以前に流出させた CD Projekt ソースコードのパスワードおよび、Cisco のネットワーク情報、古い攻撃の復号キーを公開したと発表した。この発表を行った脅威アクターは、”Gookee/kapuchin0″ という名前を名乗り、いまは亡き HelloKitty ランサムウェアの、オリジナルの作成者であると主張している。3月18日 (木) に、脅威研究者である 3xp0rtblog が報告したように、HelloGookie の新しいダークウェブ・ポータルの立ち上げと同時に、このリブランディングは行われた。

それに合わせて、この脅威アクターは、以前の攻撃でファイルの復号化に用いた4つのプライベート復号化キー、および、2022年の攻撃で Cisco から盗み出した内部情報、2021年に CD Projekt から盗み出した Gwent/Witcher 3/Red Engine ソースコードのパスワードを公開した。

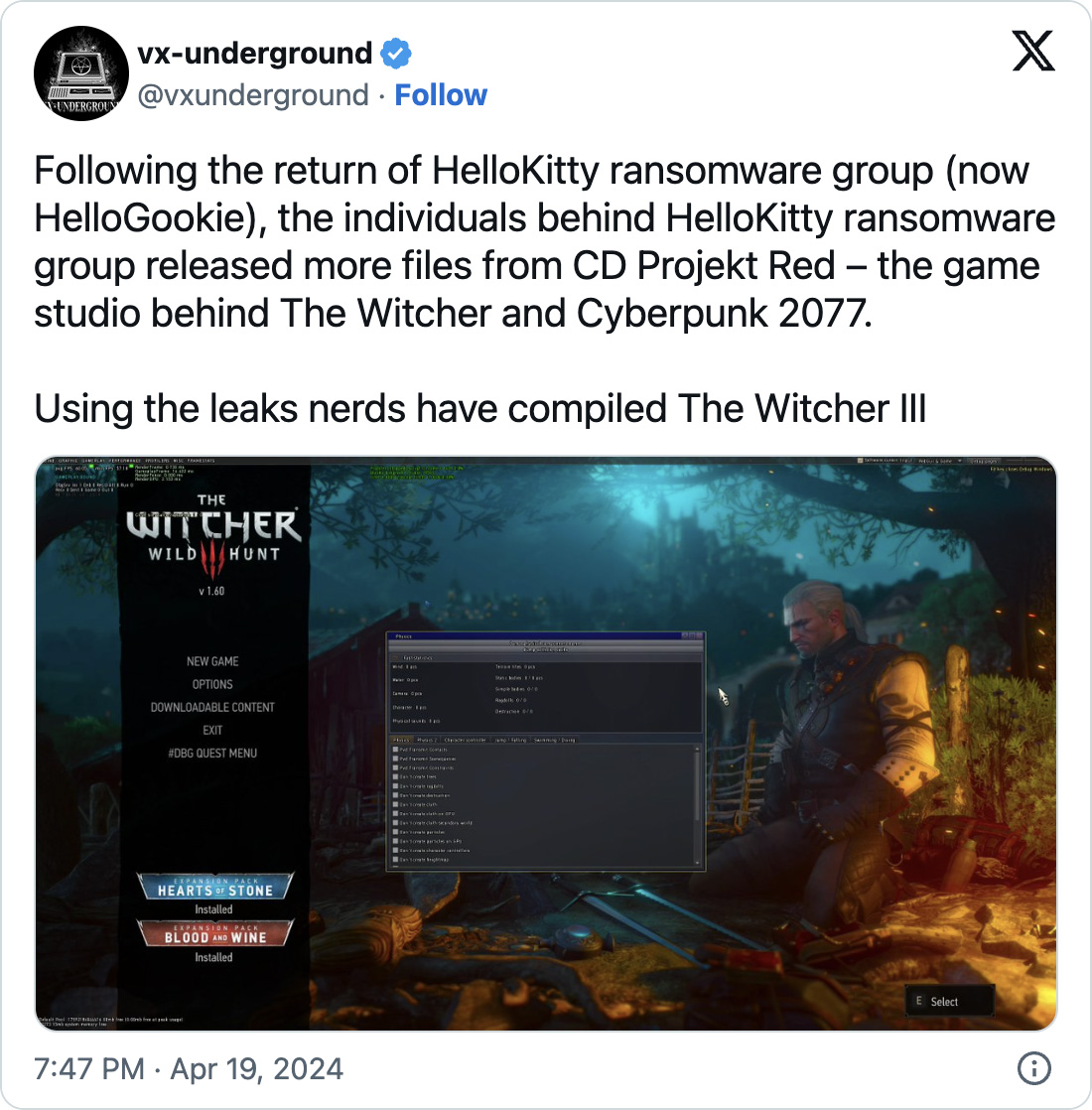

この動きを最初に発見した VX-Underground は、流出したソースコードから Witcher 3 を、すでにコンパイルしている開発者グループもあり、開発ビルドのスクリーンショットやビデオが共有されていると述べている。

Witcher 3 をコンパイルしているグループの代表者とされる Sventek は流出した CD Projekt のデータは非圧縮で 450GB もあり、Witcher 3/Gwent/Cyberpunk や、各種のコンソール SDK (PS4/PS5 XBOX NINTENDO) および、いくつかのビルドログのソースコードが含まれていると、BleepingComputer に語っている。

流出したソースコードには、Witcher 3 開発者ビルドを起動できるバイナリが含まれていると、BleepingComputer は推定している。現時点において開発者は、ソースからゲームをコンパイルする作業を行っており、初期のビルドから得られたというビデオとスクリーンショットを、BleepingComputer に対して公開している。

Source: Sventek

以前に CD Projekt を流出させたソースコードから、Cyberpunk 2077 をコンパイルすることが可能であり、前回の GTA V ソースコード流出にも関与していたと、Sventek は BleepingComputer に語っている。

HelloKitty とは?

HelloKitty とは、2020年11月に登場したランサムウェアであり、企業ネットワークを攻撃し、データを盗み出し、システムを暗号化することで名を馳せていた。

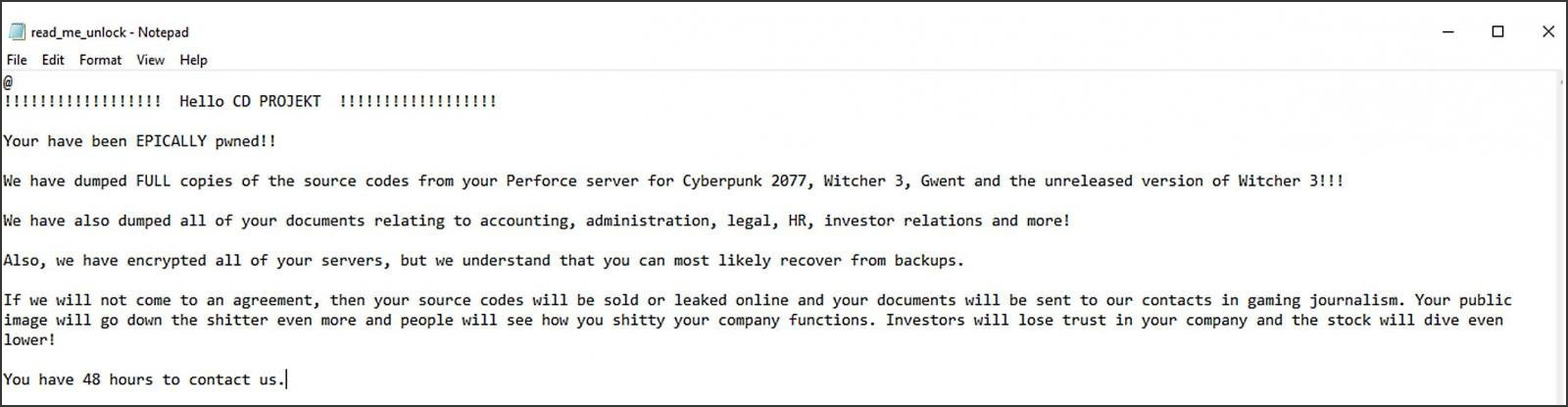

2021年2月に HelloKitty は、Cyberpunk 2077/Witcher 3/Gwent の開発元である CD Projekt Red に侵入し、大きな注目を集めた。このランサムウェア・ギャングは、攻撃の一環として CD Projrct のサーバを暗号化し、ソースコードを盗み出した。

Source: BleepingComputer

その後に HelloKitty は、当時は未発売だった Witcher 3 のコードを含むデータを、ダークウェブで販売したと主張した。

このランサムウェアは徐々に規模を拡大し、2021年半ばには VMware ESXi を標的とした、Linux に特化した亜種をリリースし、さらなる利益をアフィリエイトたちに提供する機会を生み出した。

2022年のことだが、別のランサムウェア Yanluowang のデータ流出サイトがハッキングされ、メンバー間の会話が流出したとされている。これらの会話から、Yanluowang は HelloKitty の開発者と密接な関係にあり、その開発者は会話の中で Guki という名前を使っていたことが明らかになった。

2023年10月には、Gookee/kapuchin0 はハッカーフォーラムで、HelloKitty ビルダーとソースコードを流出し、その活動を終了した。

HelloGookie として復帰

現時点において、この脅威アクターは、ランサムウェアのオペレーションを HelloGookie としてリブランドしたと述べているが、新たな被害者の存在は明らかにされておらず、最近の攻撃の証拠も存在しない。

しかし、この脅威アクターは、CD Projekt Red と Cisco への以前の攻撃で盗み出した情報を公開している。このデータ流出サイトには、HelloKity ランサムウェア自身の暗号化ソフトの、古いバージョンで用いられた4つのプライベート復号キーも含まれており、一部の被害者には無料でファイルを復元できる可能性も生じている。

それらの暗号化キーの、どのバージョンで動作するのかを調査中であると、研究者たちは BleepingComputer に語っている。

.png)

BleepingComputer

彼らのデータ流出サイトの Cisco エントリーには、セキュリティ侵害の際に抽出されたと思われる、NTLM (NT LAN Manager) ハッシュのリストが含まれている。

2022年に Cisco は、Yanluowang ランサムウェアにハッキングされたことを認めたが、このインシデントにおいては、侵害された1つのアカウントから、非機密データが盗まれたに過ぎなかったとされている。

このデータにアクセスした Kapuchin0 が、Yanluowang を賞賛していることで、これらの2つのグループの間には、予想以上に緊密な協力関係があることが示唆される。

今日になって Cisco は、「2022年5月のセキュリティ・インシデントに関する情報が、最近に公開されたことを認識している。このインシデントに関する概要は、当社の脅威インテリジェンス研究組織 Cisco Talos が、2022年8月のブログ投稿に記載している」と語っている。

HelloGookie の運用が成功するのかどうか、また、警戒すべき攻撃量/攻撃回数に達するのかどうかも、まだ分からない。

このブログの中を HelloKitty で検索してみましたが、その名前がタイトルに出ている記事は見つかりませんでした。しかし、いくつかの記事の中には、サブ的な扱いで HelloKitty は登場しています。このランサムウェア・ギャングが、Cisco を侵害していたことは、この記事を訳して、初めて知りました。よろしければ、カテゴリ Ransomware も、ご利用ください。

You must be logged in to post a comment.