Log4j Campaign Exploited to Deploy XMRig Cryptominer

2023/05/17 SecurityOnline — 大規模かつ継続的な悪名高い Log4j キャンペーンの活動を、Uptycs Threat Research Team が発見した。当初はハニーポット・コレクション内で検出されたが、このダイナミックなキャンペーンの複雑さを解明するために、Uptycs が詳細な分析を直ちに開始した。

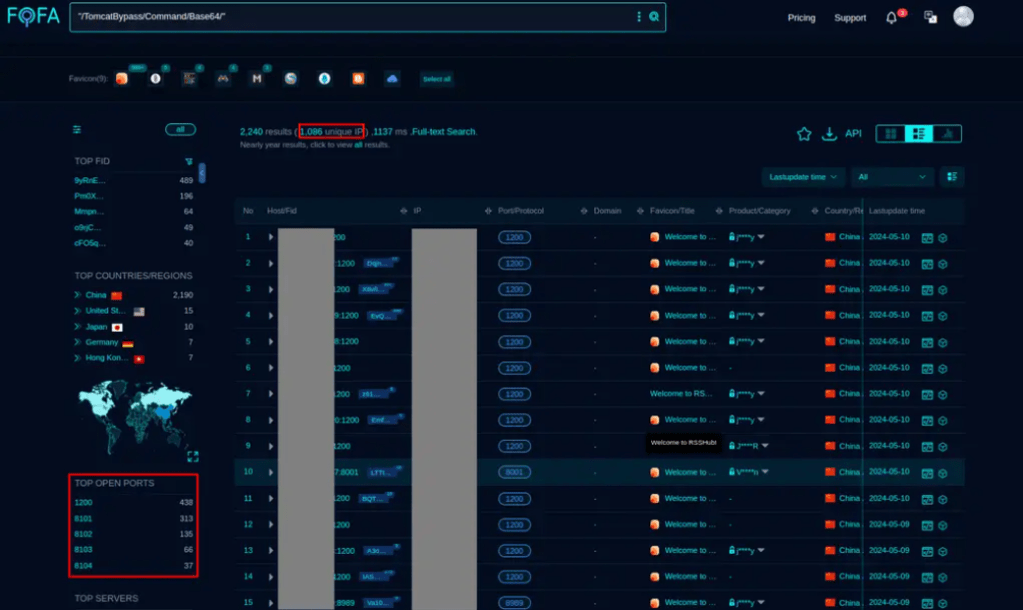

このキャンペーンは活発であり、1700以上の専用 IP がオペレーションに関与している。このキャンペーンの最終的な目的は、2021年12月に発見された Apache Log4j 2 のリモートコード実行 (RCE) の脆弱性 CVE-2021-44228を悪用して、XMRig クリプトマイナー・マルウェアを標的のシステムに展開することだ。

その感染シーケンスは複雑であり、Log4j を採用しているシステムに対して、攻撃者が綿密に細工した HTTP リクエストを送ることから始まる。その結果として Log4j は、HTTP ユーザー・エージェント・ヘッダー内に、エクスプロイト文字列を組み込んだログ・エントリーを生成してしまう。このエクスプロイト文字列は、Log4j が JNDI プラグインを使用して、攻撃者が制御するサーバ (LDAP/HTTP サーバなど) へのネットワーク・リクエストを開始するトリガーとなる。

続いて、この JNDI プラグインは、ターゲット・システムから環境変数を取得し、JNDI ネットワーク接続のための URL とプロトコル・リソースを定義するステップを攻撃者に提供する。特別に細工されたリクエストを脆弱なシステムに送信する攻撃者は、このシステムの設定変数を活用し、悪意のペイロードの取得と実行を命令できる。

この脆弱性を悪用する主な目的は、以下の通りである:

- 脆弱なサーバへのアクセス

- マルウェアの展開

- データの抽出

Lazarus/APT28/APT35/DEV-0401 などの、各種の脅威者たちが、これらの脆弱性を悪用し、多数のマルウェアを展開している。Windows 環境では、NineRAT/DLRAT/BottomLoaderなどのマルウェアが、ユーザーのシステムを標的にしている。また、Linux 環境では、Kinsing/NightSky/Lockbit/Coinminer/Mirai/Tsunami/Mushtik ボットネットなどのマルウェアが展開されている。

Uptycs チームが特定したのは、4種類の C2 (Command-and-Control) サーバである。それぞれのサーバは、XMRig クリプトマイナーの配布活動を管理し、侵害した IP との通信の確立を担っている。1つの C2 サーバを分析した結果として、以下のことが判明した:

- First set of C2 IPs:139[.]99[.]171[.]1 および 146[.]59[.]16[.]84、どちらも攻撃にポート番号 3306 を使用。

- Base64 code:Base64コードを解読したところ、被害マシンが侵害されると、XMRigマイナーを展開するためのシェルスクリプトを取得するための URL との接触が開始される。また、Mirai/Gafgyt マルウェアを拡散することも判明した。

被害を受けた国々の、地理的分布がマッピングされた。 それによると、中国が最も影響を受けており、それに続くのが、香港/オランダ/日本/米国/ドイツ/南アフリカ/スウェーデンとなっている。

Log4j の悪用が止まりません。2022/11/30 の「Log4Shell の発見から1年:残存率は 2.5% にまで減ったが 再発率は 29%」では、Log4Shell に関する統計値などが紹介されています。脆弱性が消えない限り、悪用は繰り返されるということなのでしょう。よろしければ、Log4j ページも、ご参照ください。

You must be logged in to post a comment.