PoC Releases for Unauthorized RCE Flaw (CVE-2024-29269) Threatens 40K+ Telesquare Routers

2024/05/22 SecurityOnline — 韓国で広く使用されている Telesquare TLR-2005KSH LTE ルーターに、リモート・コード実行の脆弱性 CVE-2024-29269 が発見された。この脆弱性の悪用に成功した攻撃者は、リモートからのシステム・コマンド実行が可能になるため、サーバの完全な侵害につながる恐れがある。

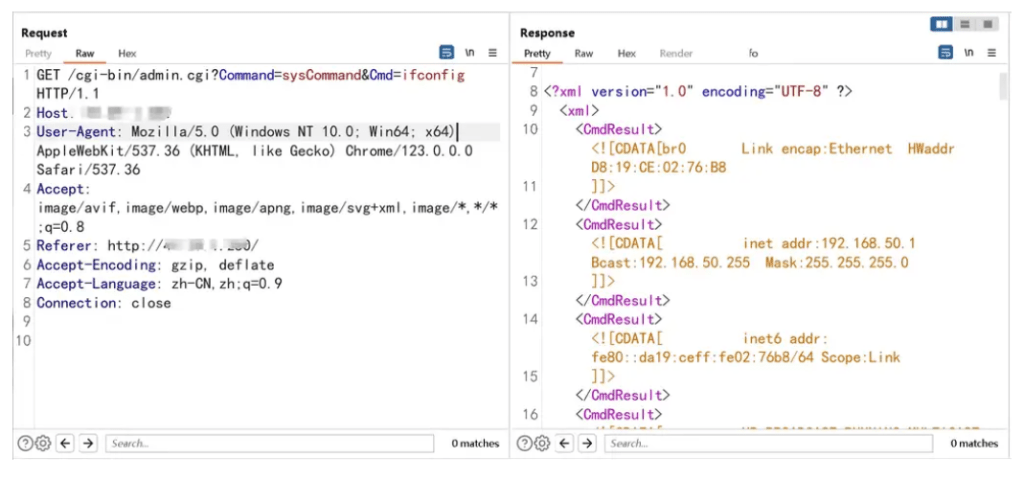

セキュリティ研究者の Wutalent により発見された CVE-2024-29269 は、Telesquare TLR-2005KSH ルーターのバージョン 1.0.0/1.1.4 に影響する。この Cmd パラメータに存在する脆弱性を悪用する攻撃者は、そのパラメータを介して任意のシステム・コマンドの実行が可能となり、ルーターやネットワークの制御を奪う可能性を手にする。

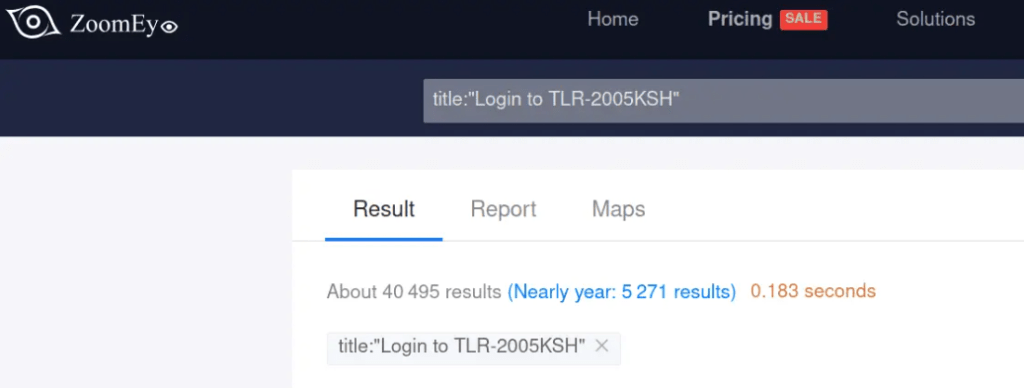

インターネット接続デバイスの特定に特化した検索エンジン ZoomEye のデータによると、ネット上に公開されている TLR-2005KSH ルーターは、40,000 台以上あるという。さらに、サイバーセキュリティ企業 LeakIX の報告によると、これらのルーターのうち、4,000台以上が一般に公開されており、悪用の格好の標的となっていることがわかる。

さらに、CVE-2024-29269 については、セキュリティ研究者 Chocapikk が PoC (proof-of-concept) を公表しており、その深刻さ度合いが高まっている。PoC とは、対象となる脆弱性の悪用方法を示すものであり、潜在的な攻撃者に対して、明確なロードマップを提供するものとなる。したがって、今回のような承認を必要としないリモート・コマンド実行の能力は、データの窃盗/ネットワークの混乱/マルウェアの増殖といった、幅広い悪意のアクティビティの足がかりとなる。

Telesquare TLR-2005KSH ルーターのユーザーにとって必須なのは、以下のステップを実施して、この脆弱性から保護することである:

- ファームウェアの更新:ルーターのファームウェアが、脆弱性 CVE-2024-29269 に対応した最新バージョンに更新されていることを確認する。必要なパッチやアップデートについては、Telesquare に問い合わせること。

- アクセスの制限:ルーターのインターネットへの露出を制限するために、ネットワーク・アクセス制御を実装する。それには、不正アクセスをブロックするファイアウォールの設定や、リモート管理に VPN を使用することも含まれる。

- セキュリティ監査の定期的な実施:セキュリティ監査を実施し、ネットワークの潜在的な脆弱性を特定して対処する。このプロアクティブなアプローチは、悪用される前に脅威を検知/緩和するのに役立つ。

- ネットワーク・トラフィックの監視:ネットワーク・モニタリング・ツールを活用し、脆弱性の悪用が試みられていることを示す、異常なアクティビティを検知する。迅速な検知は、セキュリティ侵害の影響を軽減するのに役立つ。

Telesquare という、韓国を拠点とするベンダーのルーターに脆弱性とのことです。Google で検索してみると、いくつかの日本語コンテンツが表示されるので、国内でも市場を持っているのかと思われます。PoC も登場とのことなので、ご利用のチームは、ご注意ください。よろしければ、Router で検索も、ご参照ください。

You must be logged in to post a comment.