CVE-2024-27348: Apache HugeGraph RCE Vulnerability, PoC Exploit Published

2024/06/04 SecurityOnline — Apache Software Foundation が発表したアドバイザリは、人気のグラフ・データベース HugeGraph に存在する、リモート・コード実行 (RCE) の脆弱性に関するものである。この深刻な脆弱性 CVE-2024-27348 は、Java 8/Java 11 上で実行されている、HugeGraph のバージョン 1.0.0 〜 1.2.1 に影響を及ぼす。

この脆弱性は、HugeGraph の Gremlin Traversal Language Interfaceに存在し、悪用されると、ユーザーのグラフ・データベースに対する操作を許してしまう。この脆弱性の悪用に成功した攻撃者は、特別に細工したリクエストを Gremlin サーバに送信し、基盤となるシステム上で任意のコードを実行する可能性を手にする。

それにより、機密データの搾取および操作や、サービスの中断が生じるだけではなく、追加のマルウェアのインストールといった壊滅的な被害がもたらされる可能性もある。

Apache HugeGraph の脆弱なバージョンを使用している、すべての全ての組織が危険な状況にある。このグラフ・データベースは、金融/ヘルスケア/ソーシャル・ネットワーキングなどの、各種の業界で広く使用されているため、潜在的な影響は大きい。

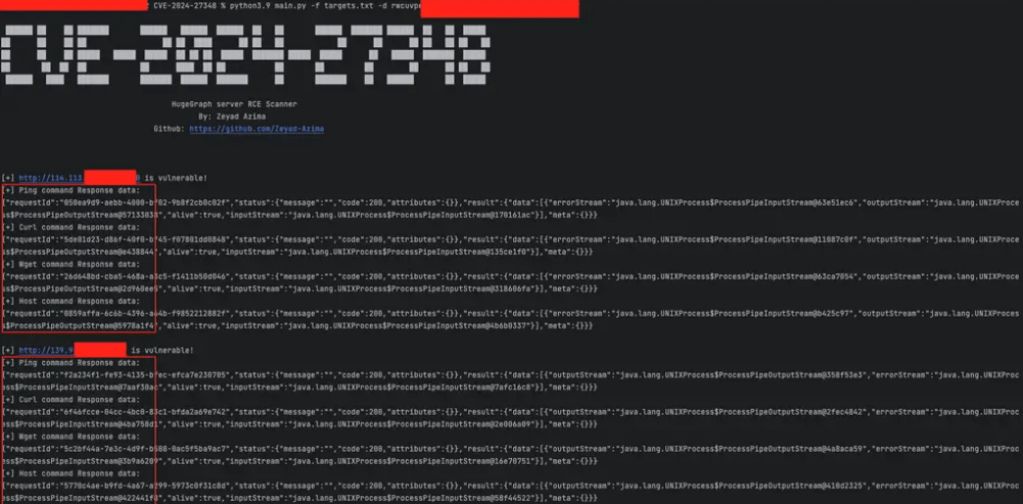

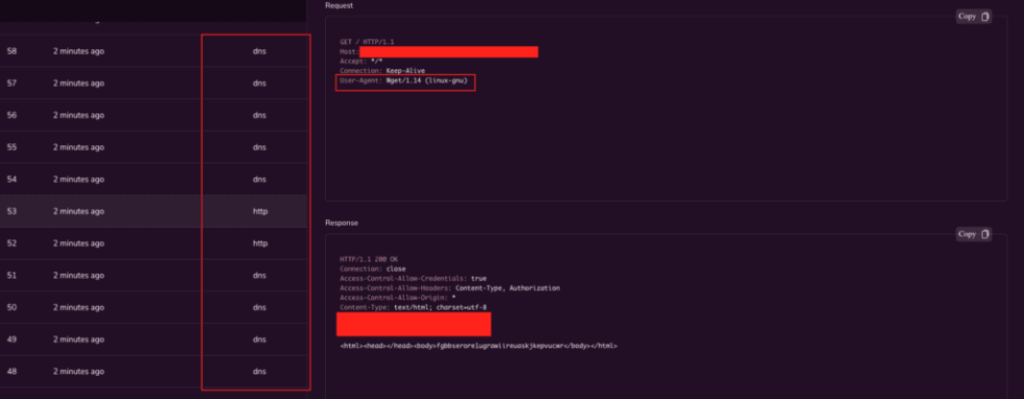

先日に、セキュリティ研究者の Zeyad Azima が、脆弱性 CVE-2024-27348 に対する PoC エクスプロイトを公開した。この Python スクリプトは、標的のシステム上でコマンドの実行を可能にするものであり、リスク軽減のための早急な対応が必要なことを強調している。

Apache Software Foundation はユーザーに対して、以下の措置を速やかに実施すべきだと警告している:

- アップグレード:HugeGraph のバージョンを 1.3.0以降へと移行させ、Java 11 上で動作するようにする。

- 認証の有効化:Gremlin サーバへのアクセスを制限するために、ビルトイン認証システムを導入する。

- IP アドレスのホワイトリスト登録:ソースへのアクセス許可を制限するために、”Whitelist-IP/port” 機能を設定する。

Apache HugeGraph に脆弱性とのことです。文中では、金融/ヘルスケア/ソーシャル・ネットワーキングなどで利用されるグラフ・データベースと紹介されています。ご利用のチームは、ご注意ください。なお、このブログ内では、2024/04/22 に「Apache HugeGraph の脆弱性 CVE-2024-27347 などが FIX:直ちにアップデートを!」という記事がポストされていました。よろしければ、Apache で検索と併せて、ご参照ください。

You must be logged in to post a comment.