Exploit for critical Veeam auth bypass available, patch now

2024/06/10 BleepingComputer — Veeam Backup Enterprise Manager に存在する、認証バイパスの脆弱性 CVE-2024-29849 に対して、PoC (proof-of-concept) エクスプロイトが公開された。ユーザーにとっての急務は、最新のセキュリティ・アップデートを適用することだ。Veeam Backup Enterprise Manager (VBEM)は、Web コンソールを介して Veeam Backup & Replication インストールを管理するための、Web ベースのプラットフォー ムである。それにより、組織のバックアップ・インフラおよび大規模なデプロイメントにおける、バックアップ・ジョブの制御およびリストアの操作などが支援される。

5月21日に Veeam は、この重大な脆弱性に関するセキュリティ情報を発表し、CVE-2024-29849 を悪用するリモートの未認証の攻撃者が、任意のユーザーとして VBEM の Web インターフェイスにログインする可能性があると警告している。

同社は、この脆弱性に対処するために、VBEM のバージョンを 12.1.2.172 へとアップグレードするよう顧客に呼びかけており、すぐにアップデートを適用できないユーザーに対する緩和策も提供している。

エクスプロイトの詳細

サイバーセキュリティ研究者の Sina Kheirkha の技術的な詳細によると、TCP ポート 9398 をリッスンして、メインの Web アプリケーションの REST API サーバとして機能する、“Veeam.Backup.Enterprise.RestAPIService.exe” サービスに、この脆弱性は存在するようだ。

このエクスプロイトは、特別に細工した VMware SSO (single-sign-on)トークンを、Veeam API を介して脆弱なサービスに送信するところから始まる。そのトークンには、管理者ユーザーになりすますための認証リクエストと、Veeam が検証しない SSO サービス URL が含まれている。

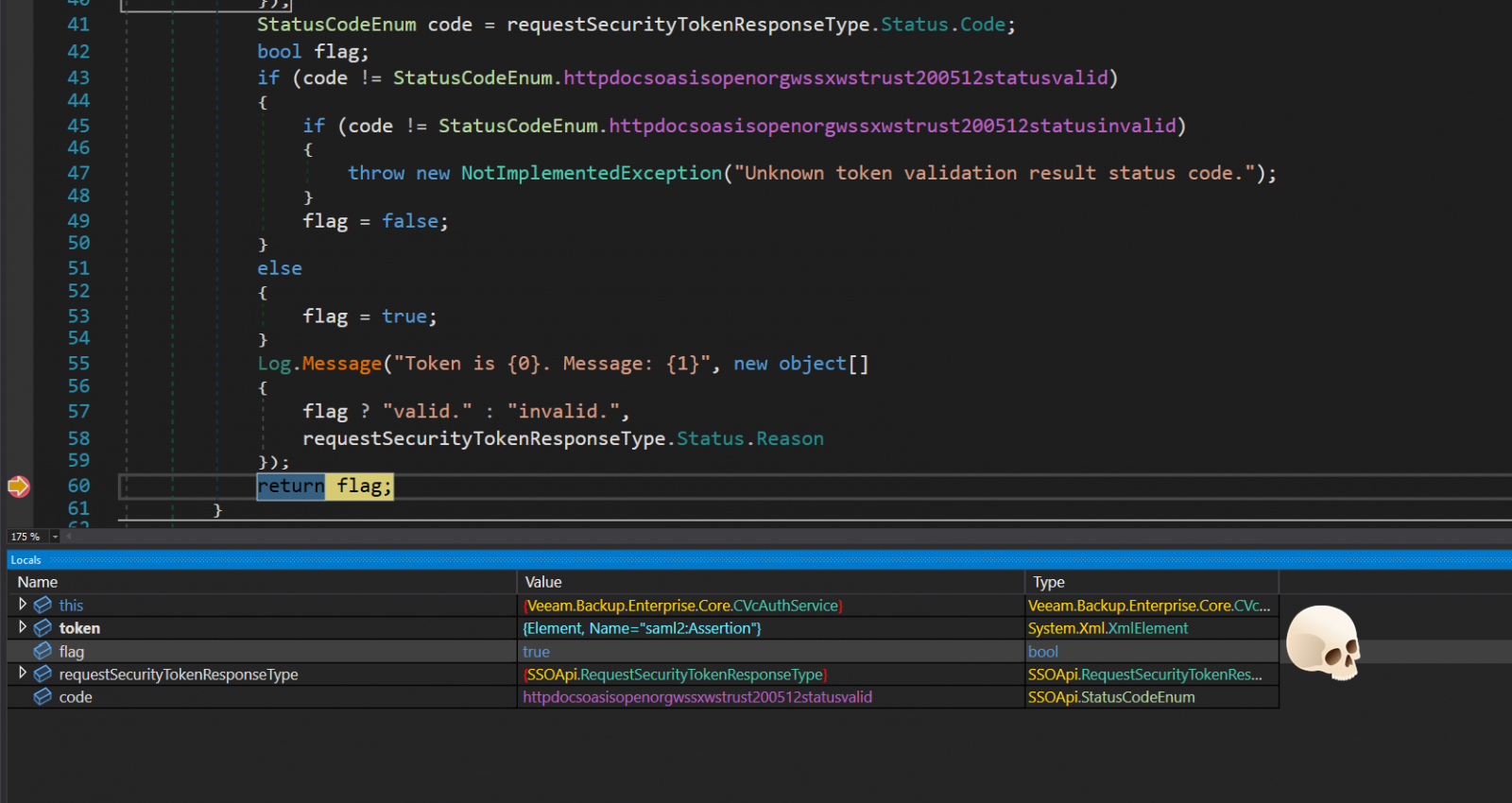

base64 でエンコードされた SSO トークンは、攻撃者がコントロールする URL への SOAP リクエストを介して、その有効性を検証するためにデコードされ、XML 形式で解釈される。続いて、攻撃者によりセットアップされた不正なサーバが、検証リクエストにポジティブに応答することで、Veeam は認証リクエストを受け入れ、攻撃者に管理者アクセスを与えてしまう。

Source: summoning.team

共有された PoC エクスプロイトが実証するのは、コールバック・サーバのセットアップ/細工されたトークンの送信/エクスプロイト成功の証明としてのファイル・サーバのリストの取得といった、この脆弱性を悪用する全ステップとなる。

リスクへの対処

現時点において、実環境での CVE-2024-29849 の悪用は報告されていないが、PoC が公開されたことで、短期間で状況が変わる可能性がある。ユーザーにとって必要なことは、可能な限り早急に バージョン 12.1.2.172 以降へとアップデートすることだ。

パッチを適用できないユーザーには、以下の対策が推奨されている:

- ネットワーク・アクセスを信頼できる IP アドレスのみに制限して、VBEM Web インターフェイスへのアクセスを制限する。

- Veeam サービスで使用されるポート(REST API のポート 9398 など) への不正アクセスをブロックするための、ファイアウォール・ルールを実装する。

- VBEM にアクセスする全アカウントで、多要素認証を有効化する。

- WAF (Web Application Firewall) を導入し、VBEM をターゲットとする悪意のリクエストを検出/ブロックをする。

- 定期的にアクセスログを監視し、疑わしいアクセスや不正なアクセスを監査し、信頼できない IP アドレスからのログイン試行に対するアラートを設定する。

- VBEM サーバを、ネットワーク内の他の重要なシステムから隔離し、横移動のリスクを抑制する。

Veeam Backup Enterprise Manager の脆弱性 CVE-2024-29849 ですが、PoC が登場とのことですので、ご注意ください。この脆弱性については、2024/05/22 の「Veeam Backup Enterprise Manager の4件の脆弱性が FIX:直ちにアップデートを!」が第一報となっています。よろしければ、Veeam で検索も、ご利用ください。

You must be logged in to post a comment.