CVE-2024-8105: An UEFI Flaw Putting Millions of Devices at Risk

2024/09/02 SecurityOnline — UEFI エコシステム内に存在する、PKfail と呼ばれる深刻な脆弱性 CVE-2024-8105 (CVSS:8.2) が表面化した。この脆弱性の悪用に成功した攻撃者により、重要な UEFI セキュリティ・メカニズムが侵害されると、最も基本的なセキュア・ブート保護でさえ回避していく侵害に対してシステムが脆弱になる。

Unified Extensible Firmware Interface (UEFI) は、コンピューターのファームウェアとオペレーティング・システムの間のギャップを埋める重要なコンポーネントである。プラットフォーム所有者/ファームウェア/オペレーティング・システム間で、信頼を確立するために PKI (Public Key Infrastructure) を採用する Platform Key (PK) を用いることで、この信頼モデルの基盤として機能する。Hardware Security Modules (HSMs) を用いる OEM により、これらのキーが、安全に生成され管理される状況が理想である。

しかし、多数の独立系 Independent BIOS Vendors (IBVs) とサードパーティ・パートナーが関与する、現代の複雑なサプライ・チェーンの形態により、このセキュリティ・プロトコルの実装は不十分になっている。

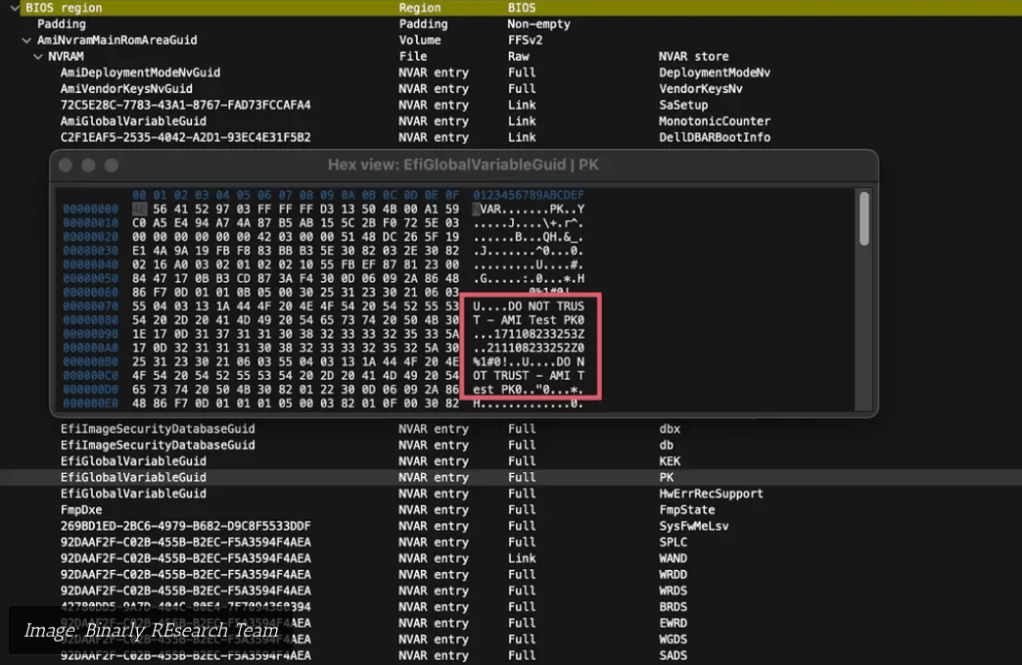

実際のところ、多くの UEFI ソフトウェアとドライバーは、開発とテストを容易にするためにファームウェアにハードコードされた、一時的なテストキー/ソフトキーを使用して開発されている。驚くべきことに、これらのソフトキーが、誤って製品版ファームウェアに取り込まれることで、深刻なセキュリティ・ホールが生み出されている。

PKFail 脆弱性とは、製品版のファームウェアに誤って同梱された、それらのハードコードされた信頼できない Platform Key (PK) が悪用されることを意味する。たとえば、それらのテストキーのプライベート部分にアクセスした攻撃者は、悪意の UEFI ソフトウェアに署名できる。したがって、セキュア・ブートが有効化されている場合であっても、システムを起動する初期ブート・フェーズにおいて、最高権限で悪意のコードを実行できるようになる。

この不正アクセスにより、攻撃者が可能にするものには、以下の各項目が含まれる。

- UEFI セキュリティ機能のバイパス:ブート・プロセス中において、不正なソフトウェアの読み込みを阻止するように設計された、セキュア・ブートなどの保護を無効にする。

- 永続的なマルウェアの確立:オペレーティング・システムの再起動や再インストール後であっても生き残ることが可能な、回復力に優れたできるステルス性のマルウェアをインストールし、検出/削除を極めて困難にできる。

- 機密データの流出:秘密のバックドアと通信チャネルを作成し、検出を回避しながら機密情報を盗み出せる。

- システムの中断:ハードウェアへの損傷/データの破損などにより、影響を受けるデバイスの、永久的なシャットダウンの可能性を手にする。

今回の脆弱性の影響を受けるベンダーのリストには、Acer/Dell/HP/Intel/Lenovo などの大手が含まれている。つまり、数百万台のデバイスが、この脆弱性を持っている可能性があると推定されている。

脆弱性 CVE-2024-8105 は深刻な脅威をもたらすが、ユーザー組織は、いくつかの手順を実施することで、このリスクを軽減できる。

- UEFI ファームウェアの更新:メーカーが提供する最新バージョンの UEFI ファームウェアが、利用中のシステムで実行されていることを確認することが重要となる。幸いなことに、すでにベンダーはアップデートをリリースしており、この脆弱性に対処している。

- 調査ツールを使用した影響の評価:Binarly が提供するツールなどは、信頼できないプラットフォーム・キーの存在を評価し、システムの脆弱性の状態を判断するのに役立つ。

- 自動ファームウェア更新の活用:Linux や Windows などのオペレーティング・システムは、自動ファームウェア・アップデートをサポートしている。 fwupdmgr などのツールや、OEM メカニズムを使用して、定期的にアップデートを更新/適用することは、システムを保護するための重要なステップである。

UEFI に深刻な脆弱性が発生しています。Acer/Dell/HP/Intel/Lenovo などの大手ベンダーにも、広範な影響が生じる恐れがあるとのことです。よろしければ、UEFI で検索も、ご利用ください。

You must be logged in to post a comment.