New MS-SQL Server Attack Campaign Leverages GotoHTTP for Remote Access

2024/10/05 SecurityOnline — セキュリティ保護されていないアカウントと脆弱なパスワードを狙う、MS SQL Server に対する新しい攻撃が、AhnLab Security Intelligence Center (ASEC) の専門家たちにより発見された。この悪意のキャンペーンで攻撃者は、正規のリモート管理ツール GotoHTTP を使用しているが、この種のオペレーターでが悪用されるのは、きわめて稀なツールである。

一般的なハッカーたちは、AnyDesk/TeamViewer/AmmyyAdmin などのツールに頼る。それらも、正規のリモート・システム管理用に設計され、サイバー犯罪者が不正な目的で使用することを防ぐことが不可能なものである。

この分析中のキャンペーンにおいて、MS-SQL サーバを侵害する攻撃者は、最初に CLR SqlShell を展開した。この手法は、従来からの Web サーバ用の WebShell に似ている。その一方で SqlShell は、侵害したホスト上のシステム・コマンドと制御機能へのアクセスを提供する。このツールを通じて攻撃者は、”whoami.exe”/”systeminfo.exe”/”netstat.exe” などのコマンドを使用して、デバイスとネットワークに関する情報を収集した。

次のステップで攻撃者は、PetitPotato/SweetPotato/Potato などの権限昇格ツールを導入した。これらのプログラムにより、攻撃者はシステム内の低い権限制限を回避し、より広範な管理機能に対するアクセスを取得できる。さらに、この攻撃では、システムへの永続的なアクセスを保証するパスワードを用いて、ハッカーは新たなアカウントを作成した。

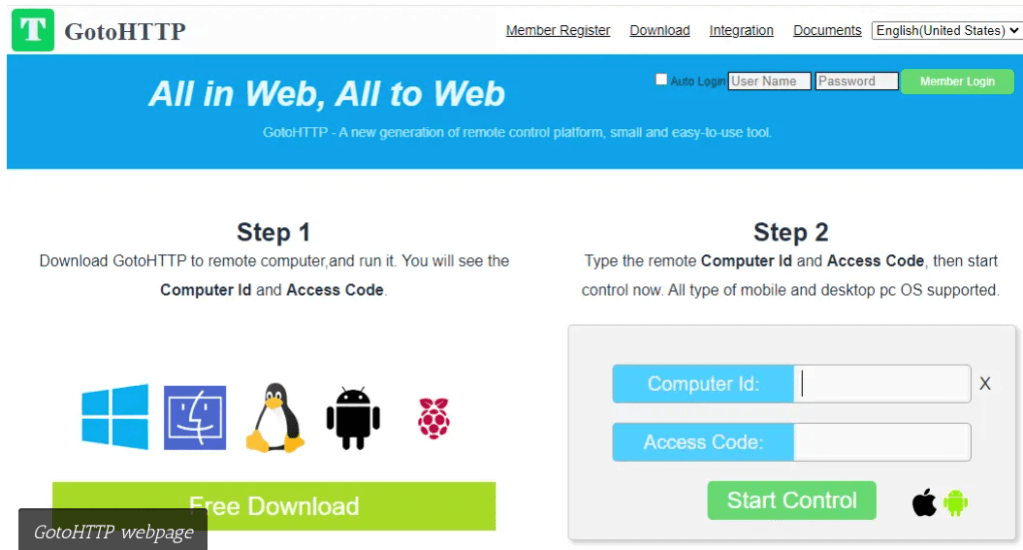

それと同時に、攻撃者はサーバをリモート制御するために、GotoHTTP プログラムをインストールした。この GotoHTTP が起動すると、”コンピュータ ID” と “アクセスコード” を含むコンフィグ・ファイルが自動的に生成され、感染させたシステムをリモート制御できるようになる。このアクセスにより、攻撃者は GUI を介して、完全な制御を達成する。

このケースが浮き彫りにするのは、サイバー犯罪活動が目指している継続性である。つまり、カスタム・マルウェアをゼロから作成することもなく、MaaS モデルでソフトウェアをレンタルすることもなく、既存の正当なユーティリティを使用するというものだ。さらに、正当なソフトウェアは、管理者が合法的なリモート・システム管理に頻繁に使用する、AnyDesk などのツールによりフラグ付けされないため、攻撃者がセキュリティ対策を回避するのに役立つ。

この種の MS SQL Server 攻撃のメイン・ターゲットは、脆弱なパスワードを持つシステムであり、攻撃者はブルート・フォース攻撃や辞書攻撃を仕掛けることが可能である。専門家たちが強く推奨するのは、複雑で頻繁に変更されるパスワードの使用と、最新のウイルス対策ソリューションの定期的な更新である。さらに、ファイアウォールなどのセキュリティ対策により、サーバへのアクセスを制限することで、追加の保護を実現できる。脆弱な MS SQL Server に対する攻撃が増加している。それを前提に、管理者はシステム・セキュリティを注意深く監視し、保護を強化するための対策を講じるべきだ。

この GotoHTTP ですが、同社の Web ページには、「C2C モードで動作する従来からのリモート・コントロール・ツールとは異なり、GotoHTTP は B2C モードで動作する。各コンピューターにソフトウェアを展開する必要はない。どこにいても、ブラウザーを使用して、リモート・コンピューターにアクセスできる。Web ネットワーク・ポートが開いていれば、他のコンピューターの制御や、他のコンピューターによる制御が可能になる」と記されています。このツールを悪用して、MS SQL Server を攻撃するキャンペーンが展開されているようです。ご利用のチームは、十分に ご注意ください。よろしければ、SQL Server で検索も、ご参照ください。

You must be logged in to post a comment.