DNS Tunneling: The Hidden Threat Exploited by Cyberattackers

2024/10/07 SecurityOnline — サイバー攻撃者が用いる DNS トンネリングという手法は、検出を回避しながら悪意の活動を行い、データを盗み出すための隠された戦術である。Palo Alto Networks の最新レポートでは、従来のセキュリティ対策を回避する DNS トンネリング・テクニック用いる、新たな脅威とキャンペーンが取り上げられている。インターネットの要である DNS は監視されないままに放置されることが多く、攻撃者にとっての主要なターゲットとなっている。この Palo Alto Networks のレポートには、「DNS トンネリングは、DNS プロトコルを悪用して、DNS クエリ/レスポンスのデータをエンコードするため、攻撃者は気付かれることなく、セキュリティ・システムを回避していく」と記されている。

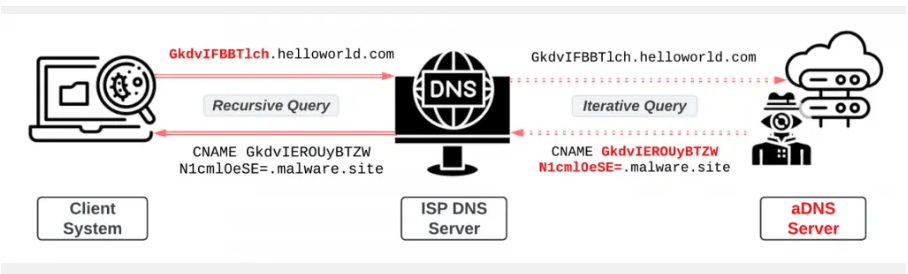

攻撃者は最初に、機密データを盗み出すためのマルウェアを、クライアント・システムに感染させる。この侵害の後に、盗まれたデータはサブドメイン内に埋め込まれ、DNS クエリを通じて送信される。この悪意の通信は、再帰 DNS サーバを介してルーティングされるため、攻撃者が制御する権威 DNS (aDNS) サーバへと、感染したデバイスは間接的に接続することになる。同社のレポートには、「再帰 DNS サーバにより、攻撃者が制御する権威 DNS サーバとクライアント・システムとの間接通信を可能になるため、DNS トンネリングはステルス性を実現できる」と記されている。

Image: Palo Alto Networks

注目すべきことに、Palo Alto Networks は、DNS トンネリングを活用する4つの新たなキャンペーンを発見している。それぞれの、ペイロード配信/インフラ管理/ターゲティングなどにおいて、独自の方式が採用されている。

- FinHealthXDS:金融と医療をターゲットに

特定された中の、最も洗練されたキャンペーンの1つが FinHealthXDS である。そこで用いられる 12 のドメインでは、攻撃者に悪用されることが多い人気の侵入テスト・ツール Cobalt Strike の、カスタマイズされた DNS ビーコン形式を介してコマンドが配信される。Palo Alto のレポートには、「このキャンペーンでは、DNS A records/TXT records が悪用され、金融/医療の組織からデータが盗み出されている。攻撃者は、xds プレフィックスを用いてコマンド・リクエスト・クエリを指し示し、カスタマイズされた DNS クエリ・フォーマットを用いてマルウェアに指示を送信する」と記されている。

- RussianSite:教育と政府をターゲットに

RussianSite キャンペーンは、ロシア国内の同一の IP アドレス (185.161.248[.]253) を活用して、100 を超えるドメインを幅広く使用すという特徴を持つ。この、教育/政府/公共インフラなどの分野を標的とするキャンペーンでは、一貫した DNS コンフィグレーションとドメイン登録パターンが利用され、検出を容易にしている。このキャンペーンは、集中化された DNS インフラに依存することで、トンネリング操作を効率的に管理している。

- 8NS:トロイの木馬による攻撃

8NS キャンペーンでは、Hiloti トロイの木馬などのマルウェアが、DNS トンネリングを介して永続的な通信を行う方法が示されている。このキャンペーンで使用された6つのドメインでは、すべてが同じ DNS コンフィグと DNS サーバ IP アドレス (35.205.61[.]67) を共有しており、一貫したインフラによる冗長性と制御が実現されている。Palo Alto のレポートは、「このキャンペーンにおける、8つの NS records と、同一の A records の使用が、このトンネリング・キャンペーンの特定するためのパターンである」と説明している。

- NSfinder:偽の Web サイトで被害者を誘い込む

最後のキャンペーンである、NSfinder が悪用する 50 を超えるドメインでは、そのすべてのが、3つのフレーズと “finder” という単語を組み合わせる命名パターンを持っていた。

このキャンペーンのターゲットは、偽の Web サイトに誘い込まれたユーザーであり、機密情報を入力させるように設計された Web ページを介して、クレジットカード情報などの機密情報を入力させるものだ。NSfinder を背後で操る攻撃者は、IcedID などのマルウェアを用いてデータを盗み出し、悪意のコードを挿入していった。Palo Alto のレポートは、「このキャンペーンで見つかった ns500 トークンは、将来の攻撃を追跡するためのフィンガープリントを提供する」と結論付けている。

ーーーーー

DNS トンネリングの脅威は、進化し続けている。Palo Alto Networks の検出方法が強調するのは、トンネリング・ドメイン間の相関関係を特定することの重要性である。DNS コンフィグレーション/ペイロード・エンコーディング/ドメイン登録などの属性に焦点を当てることで、セキュリティ・チームは新しいキャンペーンを検出し、重要インフラを保護できるようになる。上記の、FinHealthXDS/RussianSite/8NS/NSfinder といったキャンペーンの発見は、ほんの始まりに過ぎない。Palo Alto のレポートには、「これらの属性により、トンネリング検出結果の中から、重要なクラスターを識別し、新たなトンネリング・キャンペーンを発見できるようにしていく」と記されている。

たまに目にする ”DNS トンネリング” という手法ですが、こうして丁寧に解説してもらえると、なんとなくイメージが掴めますね。大まかなところで捉えると、DNS プロトコルを介した C2 サーバみないなものなのでしょう。そして、文中にあるように、4うつの DNS トンネリング・キャンペーンが確認されているようです。ただ、気をつけようにも、どのように気をつければよいのか、そのあたりが見えてきません。よろしければ、DNS で検索も、ご利用ください。

You must be logged in to post a comment.