EDRSilencer: The Red Team Tool Turned Cybercriminal Weapon

2024/10/15 SecurityOnline — EDR (Endpoint Detection and Response) ソリューションを妨害するように設計された、レッドチーム・ツール EDRSilencer に関連する問題が、Trend Micro の Threat Hunting Team により発見された。もともとは、EDR システムの脆弱性を特定/解決する、セキュリティ専門家たちを支援するために設計されたツールであるが、現在ではサイバー犯罪者が検出を回避するために、また、秘密裏に攻撃を実行するために再利用されている。

Trend Micro のレポートによると、「EDRSilencer は、EDR 管理コンソールへのテレメトリ/アラート送信を妨害し、これらのセキュリティ ・ツールによるマルウェアに対する特定/削除の効果をなくす」と説明されている。

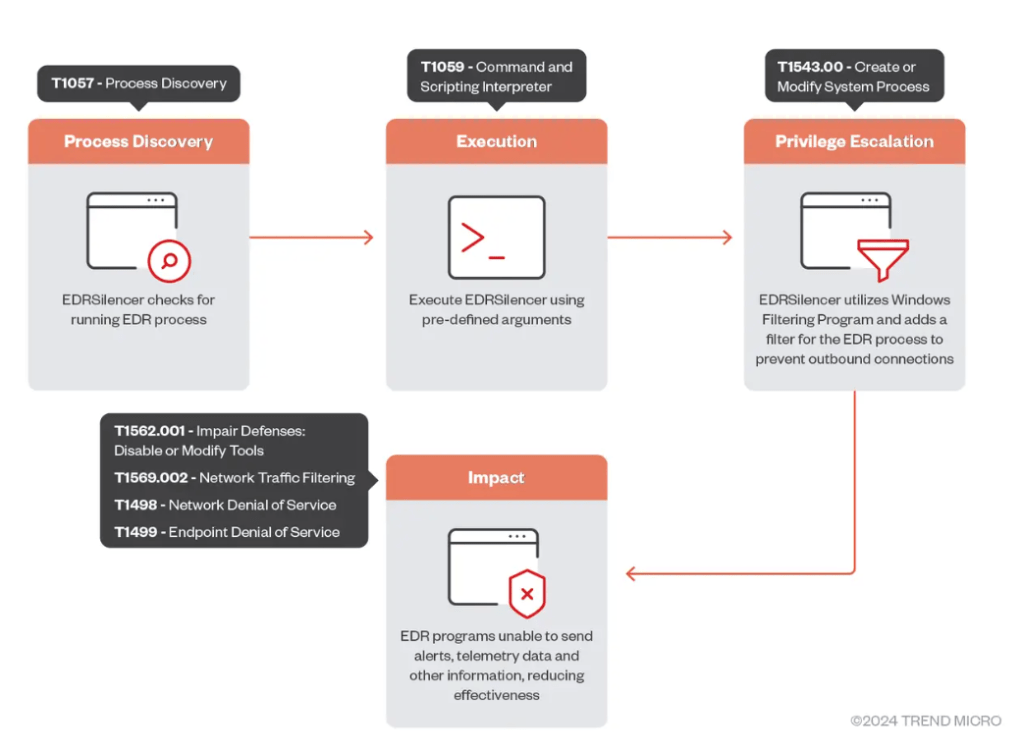

EDRSilencer は、Windows Filtering Platform (WFP) を悪用することで、各種の EDR 製品に関連付けられたプロセスからのネットワーク通信をブロックし、組織のセキュリティ防御に盲点を作り出す。エンドポイント・アクティビティを監視して悪意の兆候を見つけるために、EDR システムは不可欠であり、このような状況は極めて危険である。

EDRSilencer は、実行中の EDR プロセスを動的に識別し、WFP フィルターを作成し、それらの通信をブロックすることで動作する。このツールは、ハードコードされたリストを超えて、プロセスをブロックすることが確認されており、その有効性の拡大が実証されている。

そのテスト中に確認されたのは、ハードコードされたリストに含まれていない、一部の EDR プロセスでは通信が可能だったことだ。しかし、追加のプロセスをブロックした後に、このツールによる、ログが管理コンソールへの送信は停止された。つまり、攻撃者が検出されることなく。侵入を成功させる可能性が高まっている。

このツールには、すべての検出された EDR プロセスを自動的にブロックする “blockedr” や、ファイルのフルパスを指定して、特定のプロセスを標的にブロックする “block” など、いくつかのコマンド・ライン・オプションがある。これらの機能により、サイバー犯罪者は攻撃手法を環境に適応させ、それぞれのセキュリティ対策を回避していく。

EDRSilencer が表しているのは、レッドチーム・ツールを悪意の目的で再利用するという危険な傾向である。組織がセキュリティ体制の弱点を特定する際に、レッドチーム・ツールは不可欠であるが、攻撃用の武器へと、脅威アクターにより容易に変質させられる可能性は否定できない。Trend Micro が強調しているように、これらのツールを悪意の目的で再利用する方法を、脅威アクターたちは絶えず見つけだす。EDRSilencer は、その代表的な例である。

サイバー脅威の検出と対応に不可欠な、EDR ソリューションを妨害する能力は、ユーザー組織にとって大きなリスクとなる。EDRSilencer を悪用する攻撃者が、EDR トラフィックをブロックすると、セキュリティ・チームに検出されないマルウェアが、システム上に隠れ潜むことになる。それにより、長期にわたるサイバー攻撃やデータ侵害のリスクが高まり、壊滅的な結果を招く可能性が高まる。

このブログでは初登場の EDRSilencer なので、GitHub を調べたところ、「MdSec NightHawk のクローズド・ソースである、FireBlock ツールに触発されて、私は独自のバージョンを作成することにした。このツールは、Windows Filtering Platform (WFP) API を使用して、実行中の EDR プロセスの送信トラフィックをブロックすることを目的とする」と記されていました。たとえば、ペンテストなどにおいて、EDR による検知を無視したい場合に使用されるレッドチーム・ツールなのですが、このツールが悪用され、武器化されているようです。ご利用のチームは、ご注意ください。よろしければ、カテゴリ Sec Tools も、ご参照ください。

You must be logged in to post a comment.