Fake CAPTCHA Pages Used by Lumma Stealer to Spread Fileless Malware

2024/10/22 HackRead — Qualys TRU (Threat Research Unit) が公表したのは、MaaS (Malware-as-a-Service) モデルとして提供されるマルウェア Lumma Stealer が、ユーザーを欺くための手口を大幅に進化させていることだ。Qualys が HackRead に共有した調査結果は、偽の CAPTCHA ページを使用してユーザーを騙して永続的なペイロードを実行させる、アクティブな Lumma Stealer キャンペーンに関するものだ。この攻撃は、複数のステップで構成され、ファイルレス技術を用いる、巧妙かつ持続的なものとなっている。

偽の CAPTCHA 認証

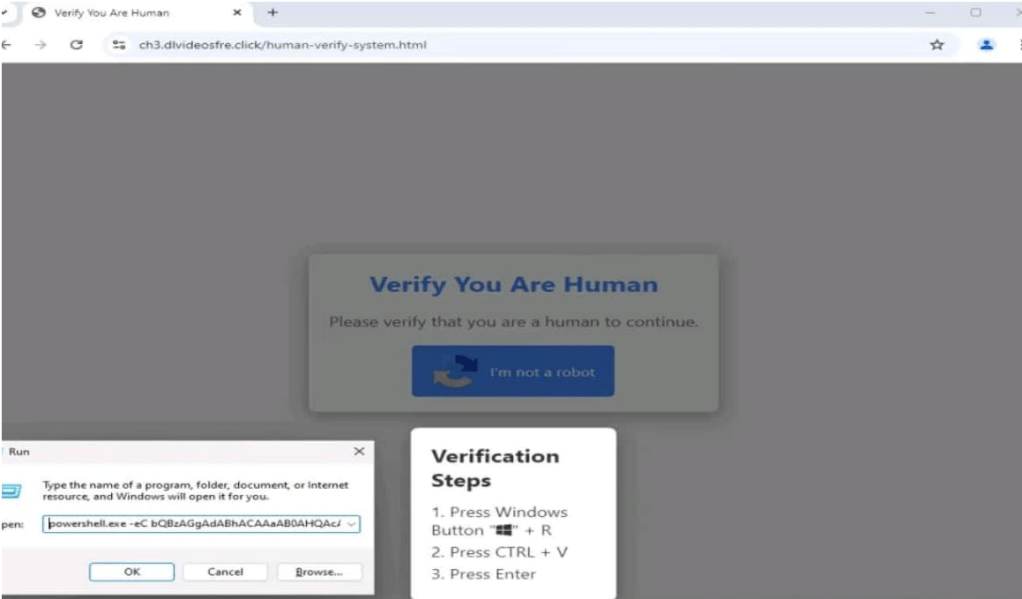

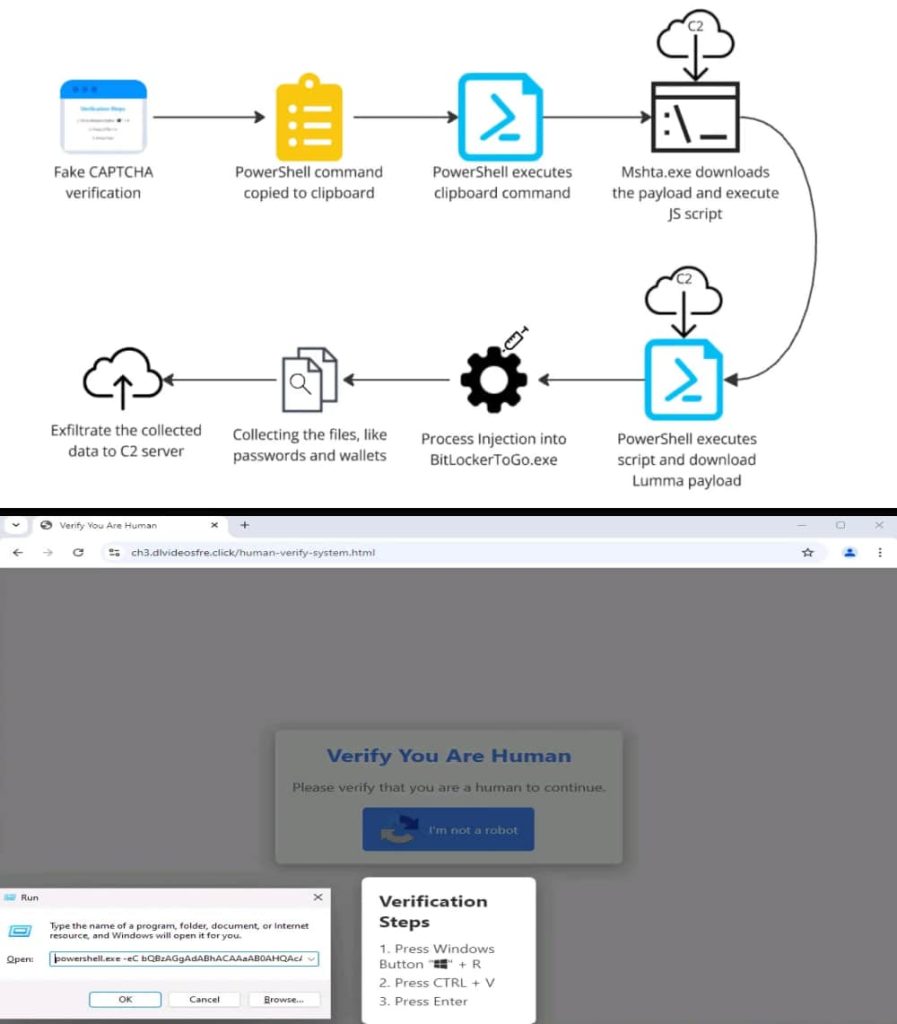

Qualys TRU のレポートによると、偽の CAPTCHA 認証ページへのユーザーの誘導は、侵害済の正規ソフトウェアや公開アプリケーションを通じて行われるという。ユーザーが “I’m not a robot” ボタンをクリックすると、悪意の PowerShell コマンドが実行され、標的マシンへ向けたイニシャル侵害として、マルウェア・ダウンローダーがダウンロードされる。このダウンロードされたペイロードは、細工された PE (Portable Executable) ファイルであり、難読化された JavaScript コードが埋め込まれている。

続いて、確認 (Verification) ボタンをクリックすると、Base64 エンコードされた PowerShell スクリプトのダウンロードが開始される。このスクリプトは、信頼された Windows ツール “mshta.exe” を利用して、正規の Windows ツール “Dialer.exe” を装う、リモート・ペイロードをダウンロードする。このダウンロードされたペイロードが、細工された PE (Portable Executable) ファイルであり、そこに、難読化された JavaScript コードが仕込まれている。

興味深いことに、埋め込まれたスクリプトは、有効な HTA コンテンツを実行可能ファイル内に隠蔽するという、ポリグロット (polyglot) と呼ばれる技術を利用している。このスクリプトが起動すると、PowerShell を用いて別の難読化された JavaScript コードをダウンロードされ、実行される。このスクリプトにより、最終的なペイロードが復号化され、実際の Lumma Stealer 実行ファイル (Vectirfree.exe) を取り込んだ、2つのアーカイブがダウンロードされる。

情報収集と回避の技術

Vectirfree.exe は、一般的なマルウェア戦術である hollowing プロセスを用いて、BitLockerToGo.exe などの合法的なプログラムに悪意のコードを注入する。このマルウェアは、検出を回避するために、一時ディレクトリに “Killing.bat“ や “Voyuer.pif“ などのファイルをドロップし、アンチウイルス・プロセスを見つけ出して終了させる。

攻撃の次の段階では、暗号通貨やパスワードに関連する機密ファイルやデータが、Lumma Stealer により検索される。そして、データが盗まれ、通常では .shop のトップレベル・ドメインを介して C2 (command and control ) サーバへと送信され、外部へと送信されていく。

Lumma Stealer は、永続的なファイルを作成せずに、メモリからのダイレクトな実行を達成するファイルレス・マルウェアであり、パスワード/ブラウザ情報/暗号通貨ウォレットの詳細情報などの機密データを標的にしている。このマルウェアは、解析を妨害するポリグロット・スクリプトや難読化スクリプトなどのテクニックを使用し、さらには、正当なプロセス内での悪意の活動を隠す hollowing プロセスにより、持続的な被害をもたらすものだ。

Qualys TRU の研究者たちは、「我々の感染チェーンの分析により、ファイルレス・マルウェアが PowerShell や mshta.exe などの一般的なツールを悪用し、侵害チェーンにおけるペイロードの埋め込みやプロセス・インジェクションといった、重要な役割を担っていることが明らかになった」と締め括っている。

ユーザー企業に対して推奨されるのは、Lumma Stealer の攻撃プロセスを理解し、強固なセキュリティ対策を導入することで、この進化する脅威から効果的に身を守ることだ。

侵害済の正規ソフトウェアや公開アプリケーションを通じて、偽の CAPTCHA 認証ページへとユーザーを誘導するという攻撃パターンが、Qualys TRU により発見されたようです。しかも、そこでダウンロードされるマルウェアは、メモリからのダイレクトな実行を達成するファイルレス・ タイプとのことです。対策といっても、なかなか思い浮かびませんが、そのような悪意の誘導に、どうしたら引っかからないで済むのかを、考える他になさそうです。Lumma Stealer に関しては、2024/05/15 に「GitHub とマルウェア群:共通のインフラから AMOS/Vidar/Lumma/Octo などで侵害」という記事がポストされています。よろしければ、CAPTCHA で検索と併せて、ご参照ください。

You must be logged in to post a comment.