EMERALDWHALE Operation Exposes Over 15,000 Cloud Credentials in Widespread Git Exploit

2024/10/31 SecurityOnline — 世界規模の犯罪組織 EMERALDWHALE が、Git の無防備なコンフィグ・ファイルを悪用し、15,000件以上のクラウド認証情報を盗み出していることが、Sysdig の Threat Research Team (TRT) により発見された。Sysdig TRT のレポートでは、認証情報を漏洩させる大量のミスコンフィグが存在するという、憂慮すべき Web サーバの状況が指摘されている。それらのミスコンフィグは、何千ものプライベート・リポジトリに影響を与え、1つのアカウントが侵害されるごとに、数多くの被害者に損失を与える可能性があるものだ。

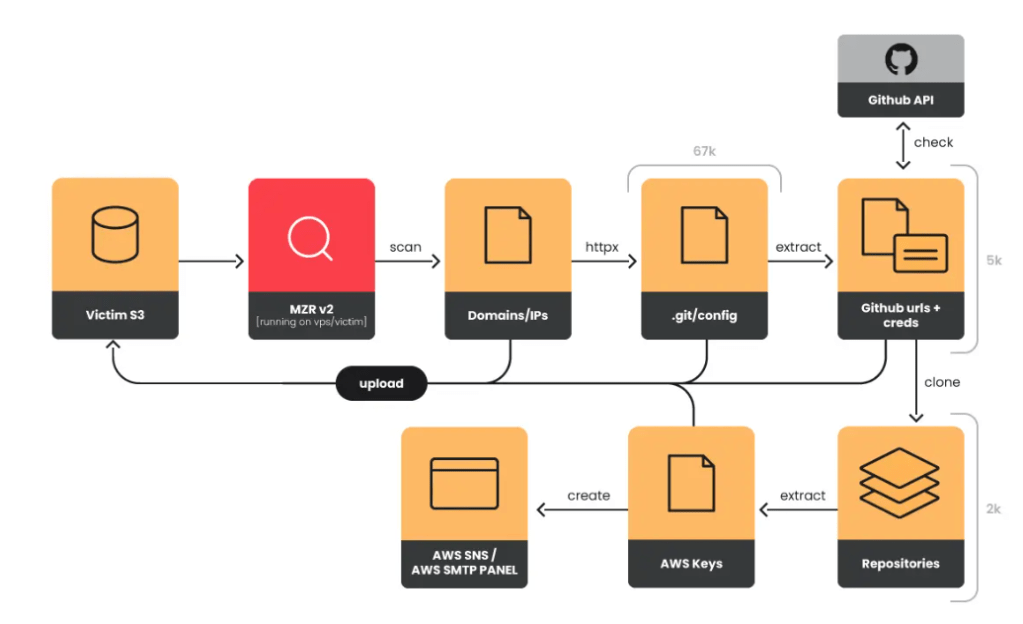

EMERALDWHALE のアプローチは、GitHub/GitLab/BitBucket などの公開リポジトリに存在する、”.git/config” ファイルを標的にしたものだった。Sysdig TRT によると、広範なインターネットを標的とする EMERALDWHALE は、httpx のなどのオープンソース・スキャン・ツールを使用して、大量の脆弱なコンフィグレーションを検出する。続いて、これらのリポジトリを複製し、Git コンフィグ・ファイルから、クラウド認証情報などの機密トークンを抽出したという。Sysdig TRT が発見したのは、10,000 以上のプライベート・リポジトリの認証情報が、このオペレーションの期間中に不正に収集されたことだ。盗まれたデータは、すでに侵害済みの被害者が所有する、S3 バケットに保存されていた。

Git 構成ファイルには、重要な認証トークン/ブランチ情報/完全なコミット履歴が含まれるため、攻撃者に対して大量のデータを提供することになる。Sysdig は、「この攻撃者は、公開されている “.git” ディレクトリから、リポジトリの履歴/構造/機密プロジェクト情報などの、貴重なデータを不正に取得できる」と述べている。不適切にコンフィグされた Web サーバでは、このディレクトリへのパブリック・アクセスが可能となっているため、データ漏洩や個人情報の盗難といった危険に、プロジェクトが直面することになる。

Sysdig のレポートでは、この悪意の操作を助長するツールとして、MZR V2 (MIZARU) と Seyzo-v2 が特定されている。MZR V2 とは、Python とシェル・スクリプトの集合体であり、アクセス可能な Git コンフィグ・ファイルの、IP スキャンを自動化するものだ。その一方で、Seyzo-v2 は、git-dumper などのツールを使用して、リポジトリ・データを取得などを達成するという、悪意の機能を拡張したものとなっている。これらのツールは、闇市場で入手可能であり、スパム/フィッシングなどを実施する脅威アクターを生み出すことで、金銭的なインセンティブを得ている。

さらに EMERALDWHALE は、クラウドおよびデータベースの認証情報を含む、Laravel の “.env” ファイルも標的にしている。この攻撃者は、スパムやフィッシングで悪用する認証情報を取得するために、Multigrabber と呼ばれるツールを使用し、公開された “.env” ファイルをスキャンすることで、標的にするドメインを調査していった。このツールは、各種のフォーラムや Telegram グループで発見されている。その最新バージョンにおいても進化が継続しており、さらに多くの潜在的な被害者を標的にするシナリオを、攻撃者たちに提供している。

この攻撃が浮き彫りにするのは、不十分なセキュリティ設定の Git コンフィグに関連する脆弱性であり、また、強固な機密管理の実践に関する重要性である。Sysdig TRT は、「機密管理だけでは、環境のセキュリティを確保するには不十分である」と述べ、不注意から認証情報が漏洩する可能性が高いことを指摘している。

攻撃者たちは、ミスコンフィグを悪用するための、新たな手口を次々と見つけ出している。したがって、サイバー・セキュリティのコミュニティは、サーバ・コンフィグの厳格なチェックなどの積極的なセキュリティ対策を優先し、大規模な認証情報の盗難に対抗していく必要がある。

数年前から、主にクラウドを中心としてミスコンフィグが狙われ、データ侵害などが発生するというインシデントが散見されていました。その傾向が次第に強まり、最近のミスコンフィグは、認証バイパス/脆弱性悪用/フィッシングに肩を並べるほどの、侵害ベクターになってきました。そして、ついに、ミスコンフィグを専門にする、EMERALDWHALE という脅威グループが登場してきました。この傾向は、今後も強まるのではないかと推測できます。よろしければ、カテゴリ MisConfiguration を、ご参照ください。

You must be logged in to post a comment.