From CVE to PoC: A Collection Maps Windows Privilege Escalation Landscape

2024/11/18 SecurityOnline — Microsoft Windows オペレーティング システムに影響を与える、ローカル権限昇格 (LPE) 脆弱性に対して開発されたエクスプロイトの包括的なコレクションを、セキュリティ研究者の Michael Zhmaylo が整理した。この、Github にホストされているリポジトリは、権限昇格攻撃に対する理解と軽減に関心のある、セキュリティ研究者/侵入テスト担当者/システム管理者にとって貴重なリソースとして機能する。

Zhmaylo のコレクションは、2023年と 2024年に公開された LPE 脆弱性にフォーカスするものであり、さまざまな研究者により、この間に作成/共有された PoC エクスプロイト・コードを取り込んだものとなっている。このコレクションは網羅的ではないが、最近の Windows バージョンにおける権限昇格の状況の、重要な (概要) を提供するものになっている。

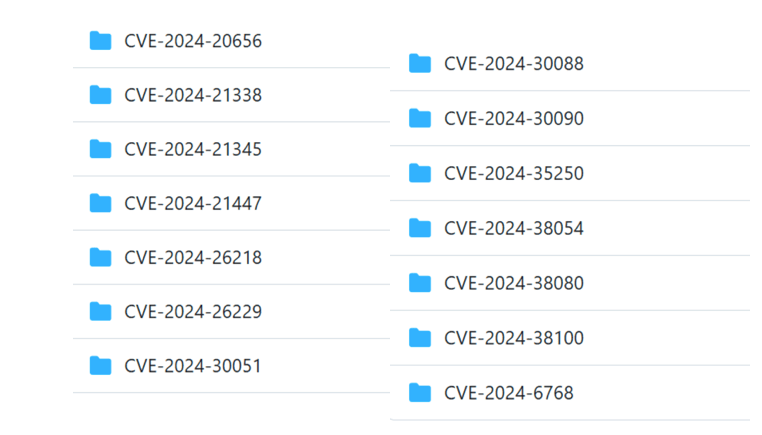

このリポジトリは CVE 識別子別に整理されており、エクスプロイトをナビゲートするための構造化されたアプローチを提供している。彼のコレクションに取り込まれた、注目すべき CVE は以下の通りである:

2023:

- CVE-2023-21674/CVE-2023-21746/CVE-2023-21752/CVE-2023-21768/CVE-2023-21817

- CVE-2023-23388/CVE-2023-24871/CVE-2023-28218/CVE-2023-28229/CVE-2023-28252

- CVE-2023-29336/CVE-2023-29360/CVE-2023-36003/CVE-2023-36424/ CVE-2023-36723

- CVE-2023-36802/CVE-2023-36874

2024:

- CVE-2024-20656/CVE-2024-21338/CVE-2024-21345/CVE-2024-21447/CVE-2024-26218

- CVE-2024-26229/CVE-2024-30051/CVE-2024-30088/CVE-2024-30090/CVE-2024-35250

- CVE-2024-38054/CVE-2024-38080/CVE-2024-38100/ CVE-2024-6768

それぞれの CVE フォルダには、エクスプロイト・コード/技術分析、潜在的な緩和戦略などの、脆弱性に関する詳細情報が含まれている場合がある。

LPE 脆弱性は、侵害されたシステム上での権限昇格を、攻撃者に許すものであり、セキュリティ上の重大な懸念事項となっている。つまり、システムの完全な乗っ取らりやデータ侵害が発生し、さらには、マルウェアのインストールいたる可能性が生じる。これらのエクスプロイトを研究することで、セキュリティ専門家は攻撃手法の深い理解を達成し、効果的な防御策を開発できる。

Zhmaylo のコレクションは、以下の目的において、貴重なリソースとして役立つ。

- 脆弱性の調査:エクスプロイト・コードを分析して、Windows システムの根本的な弱点を理解する。

- 侵入テスト:実際の攻撃をシミュレートして、組織のセキュリティ体制の脆弱性を特定する。

- セキュリティ意識向上のトレーニング:権限昇格のリスクとセキュリティのベスト・プラクティスの重要性について、IT スタッフとユーザーに対して教育する。

LPE エクスプロイトを集約したリポジトリを提供する Zhmaylo は、進化する脅威に対する防御に向けた、サイバー・セキュリティ・コミュニティの取り組みと、Windows セキュリティの向上に貢献している。

Windows LPE エクスプロイトの完全なコレクションは、Github の Exploit-Street で入手できる。

タイトルの “CVE から PoC へ” は、そのまま訳したものですが、2023年には3万件近い脆弱性が公表されているという状況を、何とかしたいという思いが現れているように感じます。すべての脆弱性に対応するのは、どう考えても無理であり、すでに侵害されている脆弱性や、侵害に繋がる可能性のある脆弱性に対して、優先して対処していくための道筋が模索されているわけです。その意味で、PoC に注目していくという方法には、十分な価値があるはずです。その他の方式としては、CISA KEV などもあります。よろしければ、PoC Exploit で検索も、ご参照ください。

You must be logged in to post a comment.