CVE-2024-11680 (CVSS 9.8): Critical ProjectSend Vulnerability Actively Exploited, PoC Published

2024/11/27 SecurityOnline — ProjectSend の深刻な脆弱性 CVE-2024-11680 (CVSS:9.8) が、積極的に悪用されていると、VulnCheck がレポートしている。この OSS のファイル共有 Web アプリケーションに対しては、2023年5月の時点でパッチが提供されているが驚くべきことに、ProjectSend インスタンスの 99% がパッチ未適用であり、悪用の危険性が高まっている。

ProjectSend の利用状況について言うなら、Censys に 4,000 を超えるインスタンスがインデックス化され、GitHub スターが 1,500 近くある、中程度の人気を誇るプラットフォームとなる。

この脆弱性の悪用に成功した攻撃者は、サーバ設定の変更/不正なユーザー登録の有効化/悪意の Web シェルのアップロードを達成し、有害な JavaScript 挿入の可能性を手にする。VulnCheck は、「おそらく、今の状況は、攻撃者が Web シェルをインストールする領域にある」と述べ、悪用の可能性が深刻であることを強調している。

CVE が割り当てられた後にエクスプロイトが始まり、Nuclei テンプレートや Metasploit モジュールなどの公開ツールを用いる攻撃者は、脆弱なインスタンスをテストして悪用している。VulnCheck は、「テスト・ツールからの結果として指摘できるのは、公開されている ProjectSend サーバのランディング・ページにおいて、そのタイトルが長くてランダムな文字列に変更され始めている点である。それが、この攻撃におけるユニークな特徴である」と、観察結果を説明している。

多くのケースにおいて、この攻撃チェーンは、ユーザー登録を有効化するところまで進む。それは、攻撃者が認証後の権限を取得するための、デフォルトには無い設定である。VulnCheckは、「この設定が有効化されている状況が、広範囲において散見されている。つまり、研究者たちが脆弱なバージョンをチェックするために侵入する規模を、大きく上回っていると示唆される」と報告している。

Shodanのデータを使用する VulnCheck は、パッチを適用したバージョン r1750 を実行している ProjectSend インスタンスの割合が、わずか1%であることも明らかにしている。大半のサーバで使用されているのは、2022年10月の r1605 などの、悪用に対して脆弱で古いバージョンである。VulnCheck のレポートは、「パッチ適用率が極めて低いことを考えると、近い将来において、悪用が広範囲に及ぶ可能性がある」と警告している。

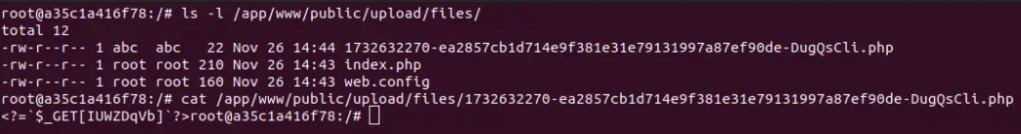

攻撃者が残す痕跡として挙げられるのは、upload/files/ ディレクトリ内の予測可能な場所にアップロードされた Web シェルであり、そのファイル名にはタイムスタンプと SHA1 ハッシュが組み込まれているという。

VulnCheck が管理者に対して強く推奨するのは、これらのディレクトリに対して、ダイレクトにアクセスするサーバ・アクセス・ログを確認し、潜在的な侵害を検出することである。

CVE-2024-11680 の深刻度と、その悪用が継続していることを考えると、早急な対応が不可欠である。ProjectSend を使用している組織は、以下の対応を行うべきである:

- パッチの適用:脆弱性を軽減するために、バージョン r1750 以上に更新する。

- アクセス ログの監査:不正な変更や Web シェルのアップロードを確認する。

- 不要な機能の無効化:明示的な要求がない場合を除いて、ユーザー登録が無効化されていることを確認する。

- エクスプロイトの監視:各種のツールを使用して、公開サーバ上の異常なアクティビティをスキャンする。

VulnCheck は、「CVE が割り当てられた後に、エクスプロイトが継続している証拠がある。したがって、セキュリティ企業にとって重要なことは、顧客のエクスプロイト状況を評価し、必要な修復策を実施し、必要に応じてインシデント対応活動を行うことである」と結論付けている。

ProjectSend の脆弱性 CVE-2024-11680 は、だいぶ前に FIX していますが、依然として大量の未パッチ・インスタンスが存在し、そこに PoC エクスプロイトが登場したという状況です。ご利用のチームは、ご注意ください。ProjectSend ついて、GitHub を調べたところ、「無料で利用できる、クライアント指向のプライベート・ファイル共有 Web アプリケーションである。アップロードされたファイルを、特定のクライアントまたは、クライアント・グループに割り当てることが可能である。その他の機能としては、アップロードに関する自動有効期限および通知や、ユーザーとクライアントによる完全なログ記録、ファイル・アップロード許可オプションなどが提供される」と記されていました。

You must be logged in to post a comment.