CVE-2024-42330 (CVSS 9.1): Zabbix Patches Critical Remote Code Execution Vulnerability

2024/11/28 SecurityOnline — 人気の OSS 監視ツール Zabbix がリリースしたのは、バージョン 6.0/6.4/7.0 に影響を及ぼす、脆弱性 CVE-2024-42330 (CVSS:9.1) を修正するための、緊急のセキュリティ・アップデートである。この脆弱性の悪用に成功した攻撃者は、脆弱なシステム上で任意のコード実行の可能性を得るという。

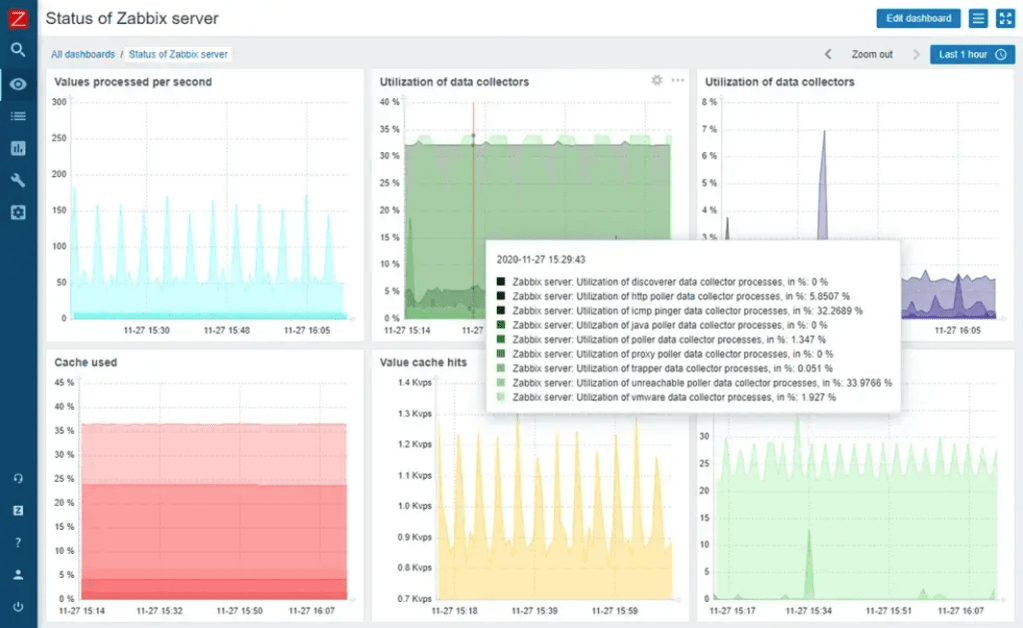

ネットワーク/サーバ/クラウド・サービスなどの IT インフラを監視する Zabbix は、あらゆる規模の組織で広く使用されている。この脆弱性は、HttpRequest オブジェクト内の HTTP ヘッダーの不適切なエンコードに起因している。この脆弱性により、悪意のあるリクエストが作成され、リモート・コード実行の可能性が生じる。

Zabbix のアドバイザリには、「サーバからのデータを元に、ダイレクトに作成され返される文字列は、JavaScript 用に正しくエンコードされていない。したがって、オブジェクトの非表示のプロパティに対してアクセスが可能な、内部文字列が作成できてしまう」と記されている。

この脆弱性を発見した、セキュリティ研究者である zhutyra は、 HackerOne バグ・バウンティを通じて、責任を持って Zabbix に情報を開示した。すでに Zabbix は、パッチ適用バージョンをリリースし、この問題に対処している:

- 6.0.34rc1

- 6.4.19rc1

- 7.0.4rc1

影響を受ける Zabbix バージョンを使用している、すべてのユーザーに対して強く推奨されるのは、最新リリースへと、ただちにアップデートすることだ。この対応に遅滞が生じると、システムが深刻な侵害に直面する恐れがある。

Zabbix のように、広く使用され、信頼されている OSS ツールであっても、そこに含まれる脆弱性が、攻撃者に悪用される可能性は否定できない。したがって、ユーザー組織は、パッチを迅速に適用し、セキュリティ・ガイドラインに従うことで、サイバー攻撃のリスクを軽減すべきである。

昨日である 11月27日には、Zabbix の SQLi の脆弱性 CVE-2024-42327 に関する記事をポスト指定いますので、2日連続での Zabbix 脆弱性となります。どちらも、深刻度の高い脆弱性ですので、ご利用のチームは、ご注意ください。よろしければ、Zabbix で検索も、ご参照ください。

You must be logged in to post a comment.