CVE-2024-33112 and More: How FICORA and CAPSAICIN Botnets Are Exploiting D-Link Devices

2024/12/28 SecurityOnline — 2024年10月/11 月に FortiGuard Labs が観測したのは、悪名高い2つのボットネットである FICORA と CAPSAICIN の活動が著しく増加したことである。これらのボットネットは、長年にわたり D-Link デバイスの脆弱性を悪用して、広範囲に及ぶ攻撃を仕掛けている。

これらのボットネットが標的とする脆弱性には、CVE-2015-2051/CVE-2019-10891/CVE-2022-37056 といった 10年も前のものがあるが、最近の CVE-2024-33112 もリストに加わっている。HNAP (Home Network Administration Protocol) インターフェイスで発見された、これらの脆弱性を悪用する攻撃者は、悪意のあるコマンドをリモートで実行できる。一連の脆弱性に関しては、十分な情報が文書により提供されているが、パッチ未適用のデバイスの急増により、依然として大きなリスクをもたらしている。

FortiGuard Labs の指摘は、「このような脆弱性が継続的に悪用されている。攻撃者たちは、古い攻撃を頻繁に再利用しており、そこに FICORA/CAPSAICIN ボットネットの継続的な拡散の原因がある」というものだ。

悪名高い Mirai マルウェア亜種である FICORA ボットネットは、 “multi” というシェル・スクリプトを介して、ペイロードをダウンロードし実行する。このダウンローダー・スクリプトは、さまざまな Linux アーキテクチャに適応し、ARM から SPARC にいたるまでのシステムをターゲットにする。このマルウェアは、DDoS 機能を備えており、UDP/TCP/DNS などのプロトコルを悪用してネットワークを混乱させる。

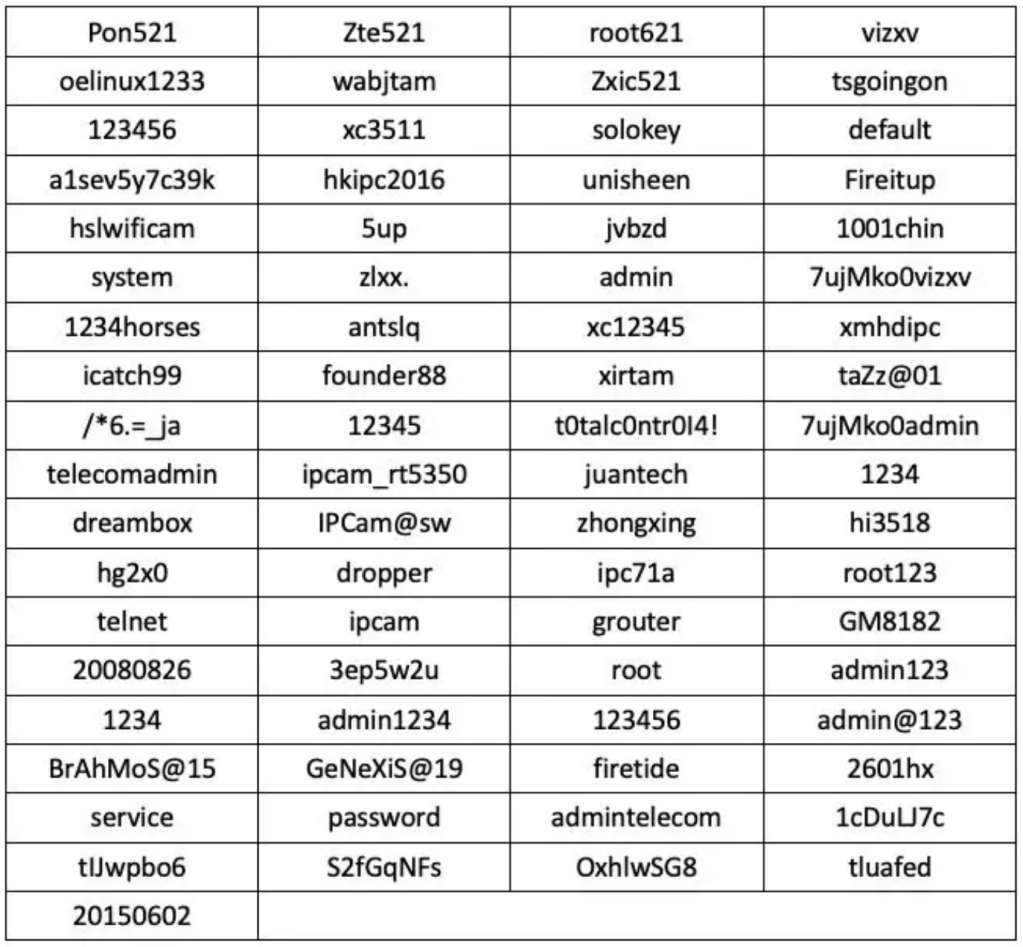

FICORA のユニークな点は、Command and Control (C2) サーバの詳細を取り込んだコンフィグ情報をエンコードするために、ChaCha20 暗号化アルゴリズムを使用するところにある。また、FortiGuard のレポートには、「FICORA のスキャナーには、ブルートフォース攻撃用の、ハードコードされたユーザー名とパスワードが含まれている」と記されている。上記のリストに含まれる、それらの情報が、積極的な拡散を可能にしているものと思われる。

FICORA が世界的に広がりを見せているのとは対照的に、CAPSAICIN ボットネットは、2024年10月21日/22日の攻撃で、主に東アジア諸国を標的としており、短期間における活動の急増を示している。”bins.sh” というダウンローダー・スクリプトを介して配信される CAPSAICIN は、標的システム上の他のボットネット・プロセスを強制終了するため、被害者のシステムの支配に重点を置いているようだ。

このボットネットは、Keksec グループにより開発されたマルウェアのバージョンをベースにしたと推測されており、DDoS コマンドや環境変数の操作といった、さまざまな攻撃機能を組み込んでいる。FortiGuard Labs の分析により、いまでは、その巧妙さが明らかになった。同社は、「CAPSAICIN は、C2 サーバ “192[.]110[.]247[.]46” との接続ソケットを確立し、被害者のホストの OS 情報とマルウェアにより与えられたニックネームを、C2 サーバへと送り返す」と指摘している。

EoL となった D-Link ルーターの、新旧の脆弱性を悪用する攻撃が、世界的な広がりを見せているとのことです。FortiGuard のレポートを見ると、日本も攻撃対象になっていることが分かります。ご利用のチームは、十分に ご注意ください。よろしければ、関連記事として 2024/12/21 の「TP-Link Router がバンされる? 米政府が懸念する広大なシェアと北京からの影響」を、ご参照ください。CISA KEV に登録された、ルーター関連の深刻な脆弱性の件数が、グラフで参照できるようになっています。

You must be logged in to post a comment.