Chinese cyberspies use new SSH backdoor in network device hacks

2025/02/04 BleepingComputer — ネットワーク・デバイスの SSH デーモンを乗っ取る中国のハッキング・グループが、プロセスにマルウェアを注入し、秘密裏に永続的なアクセスを取得しているという。2024年11月中旬に発生した、新たに特定される攻撃スイートは、中国のサイバー・スパイ集団 Evasive Panda (別名 DaggerFly) によるものとされている。

Fortinet Fortiguard の研究者たちの調査の結果によると、この “ELF/Sshdinjector.A!tr” と名付けられた攻撃スイートは、SSH デーモンに注入され、各種のアクションを実行する、マルウェアのコレクションで構成されている。

Fortiguard によると、以前にも文書化されたことのある “ELF/Sshdinjector.A!tr” は、ネットワーク・デバイスへの攻撃で使用されているが、その仕組みに関する分析レポートは存在しない。

その一方で脅威アクター Evasive Panda は、2012 年から活動しており、最近の動きとしては、新たな macOS バックドア展開や、アジアの ISP を介したサプライチェーン攻撃、4か月にわたる米国組織からの情報収集などが、明らかになっている。

SSHD をターゲットに

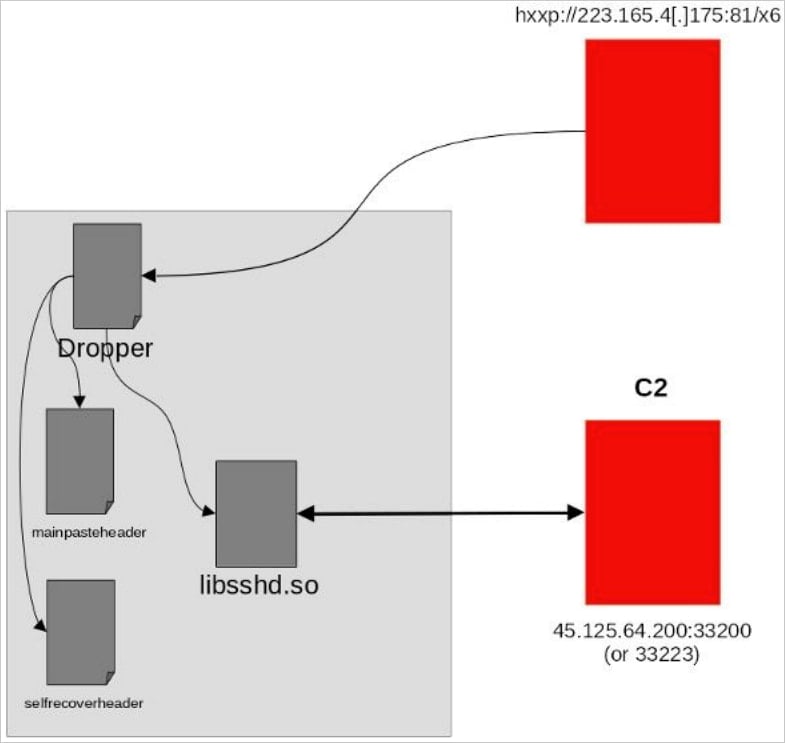

ネットワーク・アプライアンスに対するイニシャル・アクセスの方式について、Fortiguard は何も明らかにしていないが、侵害後においては、ドロッパー・コンポーネントの偵察により、対象デバイスの感染状況や、ルート権限での実行の確認などが試行されているという。

それらの条件が満たされると、SSH ライブラリ (libssdh.so) を取り込んだ、いくつかのバイナリ・ファイルがターゲット・マシンにドロップされる。それらのファイルは、Command and Control (C2) 通信とデータ流出を担当する、メインのバックドア・コンポーネントとしても機能する。

また、”mainpasteheader” や “selfrecoverheader” などのバイナリは、感染させたデバイス上で、攻撃者が永続性を確保するのに役立つという。

悪意のある SSH ライブラリは、SSH デーモンに注入され、C2 からの受信コマンドを待機しながら、システム偵察/認証情報の窃取/プロセスの監視/リモートコマンド実行/ファイル操作などを実行する。

サポートされている 15 個のコマンドは、以下のとおりである:

- ホスト名や MAC アドレスなどのシステム詳細を収集して盗み出す。

- “/etc/init.d” 内のファイルをチェックし、サービスを列挙する。

- “/etc/shadow” から機密ユーザー・データを読み取る。

- システム上の全アクティブ・プロセスの一覧を取得する。

- システム・ログ取得のために “/var/log/dmesg” にアクセスする。

- 機密データの可能性を探るために “/tmp/fcontr.xml” を読取る。

- 指定されたディレクトリの内容を一覧表示する。

- システムと攻撃者の間での、ファイルのアップロード/ダウンロードを行う。

- リモート・シェルを開いて、完全なコマンド・ライン・アクセスを提供する。

- 感染させたシステム上で、リモートから得た任意のコマンドを実行する。

- 悪意のプロセスを停止し、メモリから削除する。

- システムから特定のファイルを削除する。

- システム上のファイル名を変更する。

- マルウェアがアクティブであることを攻撃者に通知する。

- 盗み出したシステム情報/サービスリスト/ユーザー認証情報を送信する。

Fortiguard は、このマルウェアのリバース・エンジニアリングと分析において、AI 支援ツールを使用したとも述べている。幻覚/外挿/省略などの問題が指摘されているが、この AI ツールの可能性は有望だと述べている。

Fortinet の研究者たちは、「逆アセンブラと逆コンパイラは、この 10年間で改善されているが、AI で見られるイノベーションのレベルは比較にならない」とコメントしている。

すでに Fortinet のユーザーは、FortiGuard AntiVirus サービスを通じて、このマルウェアから保護されており、この脅威は、”ELF/Sshdinjector.A !tr”/”Linux/Agent.ACQ!tr” として検出されるという。

研究者たちは、VirusTotalにアップロードしたサンプルのハッシュ [1, 2, 3] も共有している。

今回の Evasive Panda による攻撃では、ネットワーク機器へのマルウェア注入という巧妙な手法が用いられており、侵害の発見が難しい点が特徴です。この記事で興味深いのは、このマルウェアのリバース・エンジニアリングと分析において、AI 支援ツールが使用されたという点です。よろしければ、カテゴリ _AI/ML も、Evasive Panda で検索と併せて、ご参照ください。

You must be logged in to post a comment.