CVE-2025-25012 (CVSS 9.9): Critical Code Execution Vulnerability Patched in Elastic Kibana

2025/03/05 SecurityOnline — Elastic におけるデータの探索と視覚化のプラットフォーム Kibana の、深刻な脆弱性に対処するセキュリティ・アップデートがリリースされた。この脆弱性 CVE-2025-25012 (CVSS:9.9) の悪用に成功した攻撃者は、脆弱なシステム上で任意のコード実行の可能性を手にする。

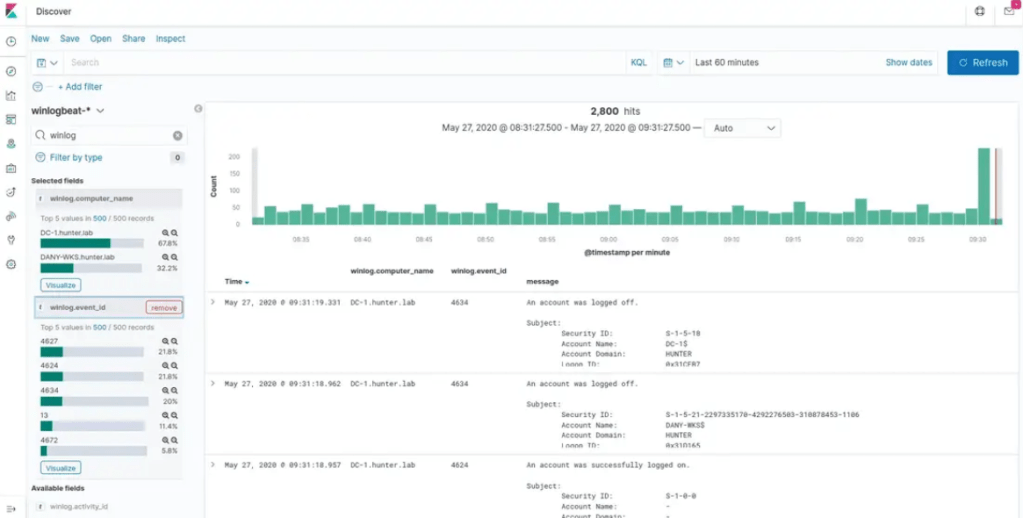

Kibana の通常の用途は、Elasticsearch でインデックスされたデータの視覚化と分析である。つまり Kibana は、Elasticsearch クラスターでインデックスされたコンテンツ上にビジュアライズの機能を提供する。したがって、それを活用するユーザーは、大量のデータの上を表現するための、棒グラフ/折れ線グラフ/円グラフ/マップ/散布図などを作成できる。

この脆弱性は、プロトタイプ汚染の問題に起因し、細工されたファイルのアップロードと、特別に細工された HTTP リクエストにより悪用される可能性がある。同社のアドバイザリには、「Kibana のプロトタイプ汚染は、細工されたファイルのアップロードと、特別に細工された HTTP リクエストを介した、任意のコード実行につながる」と記されている。

この脆弱性がもたらすものは、Kibana のバージョンにより異なるものとなる。

- バージョン 8.15.0〜8.17.0:Viewer ロールを持つユーザーによる悪用。

- バージョン 8.17.1/8.17.2:特定の権限 (fleet-all/integrations-all/actions:execute-advanced-connectors) を持つユーザーによる悪用。

このアドバイザリには、「Kibana バージョン 8.15.0〜8.17.1 未満では、Viewer ロールを持つユーザーによる悪用が可能となる。Kibana バージョン 8.17.1/8.17.2 では、fleet-all/integrations-all/actions:execute-advanced-connectors の、すべての権限を取り込んだロールを持つユーザーだけが悪用を可能にする」と明示されている。

すでに Elastic は、Kibana のバージョン 8.17.3 をリリースし、脆弱性 CVE-2025-25012 に対処している。すべてのユーザーに強く推奨されるのは、このバージョンへと、可能な限り早急にアップグレードすることである。

なお、速やかなアップグレードが不可能なユーザーのために、Elastic は一時的な緩和策を提供している:

- Integration Assistant の無効化:Kibana コンフィグレーションにおいて、”xpack.integration_assistant.enabled: false” を設定する。

Elastic Kibana のユーザーに対して強く推奨されるのは、必要な更新または緩和策を適用し、この潜在的な攻撃からシステムを保護することだ。

Elastic Kibana に、深刻度が高いプロトタイプ汚染の脆弱性が発生しています。プロトタイプ汚染の脆弱性は、悪用されるとデータへの不正アクセス/特権昇格にもつながる可能性があるものですが、調べてみたところ、Prototype Pollution Prevention Cheat Sheet というものが、OWASP から公開されていました。よろしければ、Elastic で検索と併せて、ご参照下さい。

You must be logged in to post a comment.