Akira ransomware encrypted network from a webcam to bypass EDR

2025/03/06 BleepingComputer — Akira ランサムウェア・ギャングが用いる検出回避の手法は、被害者のネットワークに暗号化攻撃を仕掛けるために、セキュリティ保護が行われない Web カメラの悪用にあることが判明した。それにより、Windows 環境における暗号化機能をブロックする Endpoint Detection and Response (EDR) を、効果的に回避している状況が発見された。

先日に、サイバー セキュリティ企業 S-RM のチームは、同社の取引先で発生したインシデント対応中に、この異常な攻撃方法を発見したという。

注目すべきは、Akira の戦術が Web カメラ侵害に切り替わったのは、被害者の EDR ソリューションによる、Windows での暗号化への対応が導入された直後である点だ。

Akira の攻撃チェーンは極めて異例

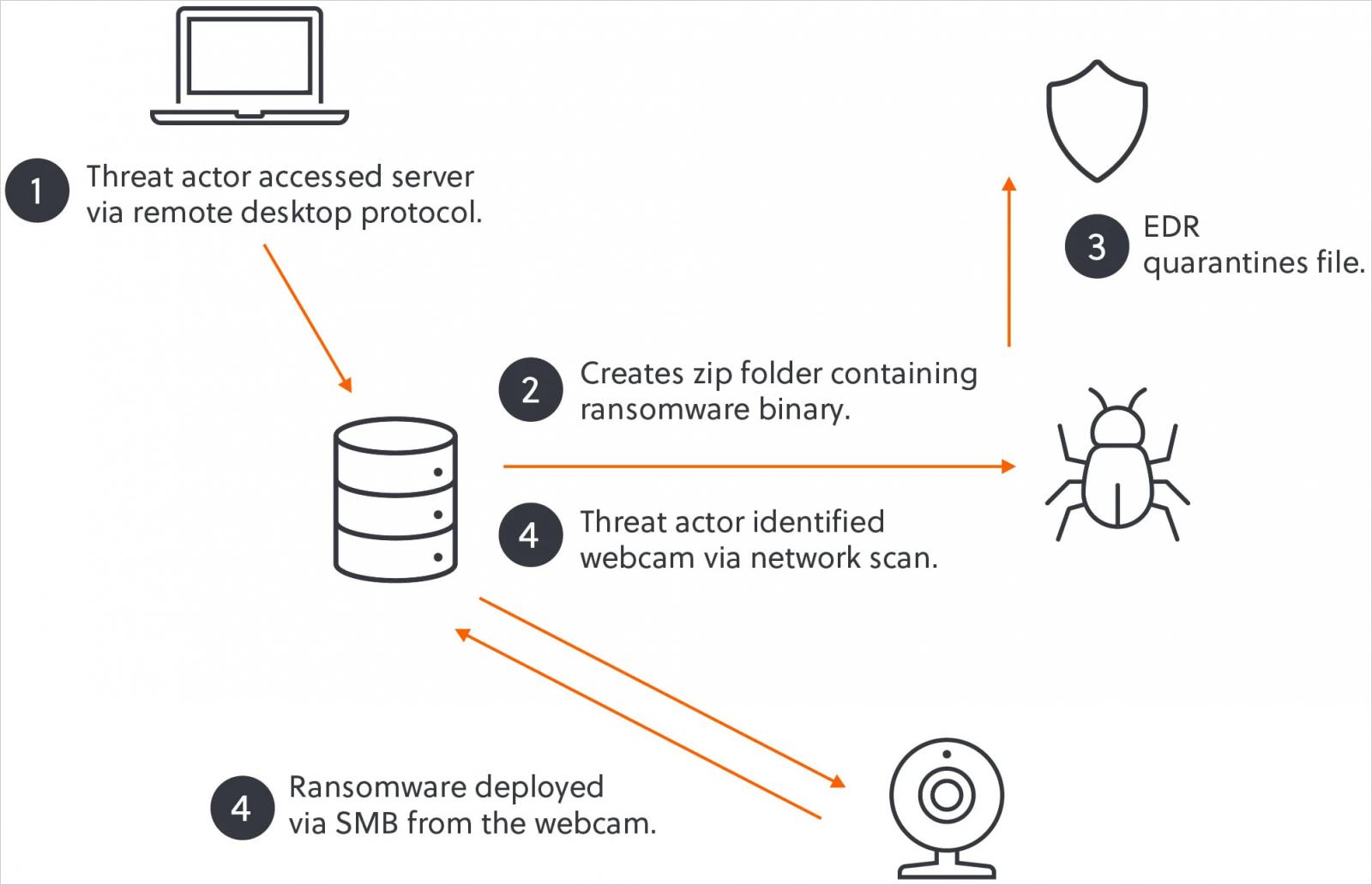

攻撃の初期段階において、Akira は、標的企業の公開されたリモート・アクセス・ソリューションを介して、そのネットワークに不正アクセスしていた。おそらく、事前に盗み出された資格情報の悪用、もしくは、パスワードに対するブルートフォース攻撃が行われたと推測されている。

こうして、不正アクセスを成功させた Akira は、正規のリモート・アクセス・ツールである AnyDesk を取り込み、企業のデータを盗みだし、二重の恐喝攻撃の一部として使用していた。続いて、Remote Desktop Protocol (RDP) を悪用して横方向へと移動し、ランサムウェア・ペイロードを展開する前の準備として、可能な限り多くのシステムに、侵害を拡大した。

最終的に Akira は、ランサムウェア・ペイロード (win.exe) を取り込み、パスワードで保護した ZIP ファイル (win.zip) をドロップしたが、その試みを検出/隔離する EDR ツールが機能したことで、実質的に攻撃はブロックされた。

この失敗の後に、Akira は別の攻撃経路を模索した。それは、ネットワークをスキャンして、ファイルの暗号化に使用できる他のデバイスを探し出すことであり、結果として Web カメラと指紋スキャナにたどり着いた。

S-RM の説明によると、この攻撃者が Web カメラを選んだのは、リモート・シェル・アクセスと不正なビデオ・フィード表示に対して、脆弱なことに理由があるという。

さらに、それらの Web カメラは、Akira の Linux 暗号化ツールと互換性のある、Linux ベースの OS を実行していた。また、EDR エージェントが存在しないため、ネットワーク上の共有ファイルをリモートで暗号化するための、最適なデバイスとなっていた。

S-RM の研究者たちは、「Web カメラの Linux を悪用する攻撃者が、他のデバイスの Windows SMB ネットワーク共有をマウントしていた。その後に攻撃者は、ネットワーク上の EDR ソフトウェアを効果的に回避しながら、Web カメラで Linux 暗号化プログラムを起動し、それを用いて SMB 経由でネットワーク共有を暗号化した」とBleepingComputer に語っている。

さらに研究者たちは、「この Web カメラ・デバイスは、監視の対象外になっていた。したがって、被害組織のセキュリティ・チームは、Web カメラからサーバへ向けた、悪意の SMB トラフィックの増加に気付かなかった。もし、監視が行われていたら、警告が発せられた可能性がある」と付け加えている。

こうして Akira は、被害者のネットワーク全体で、ファイルの暗号化を達成した。

この Web カメラの欠陥に対するパッチは、すでに提供された。しがたって、この攻撃ベクターを防御することは可能だったと、S-RM は述べている。

このインシデントが示すのは、EDR 保護が包括的なセキュリティ・ソリューションではないことだ。つまり、EDR だけに頼った、攻撃に対する保護は成り立たない。さらに、IoT デバイスは、コンピューターほど綿密に監視/保守されていないため、大きなリスクをもたらす。

つまり、運用されているサーバやワークステーションなどの、機密性の高いネットワークから、この種のデバイスを分離する必要がある。同様に重要なことは、すべてのデバイスのファームウェアを、IoT デバイスも含めて定期的に更新し、攻撃に悪用される可能性のある、既知の欠陥を修正する必要性である。

先日に発見された Akira の新たな手法は、ネットワーク内の EDR の保護が及んでいない Web カメラを探し出し、Linux 版の暗号化ツールを用いてネットワーク上のファイルを暗号化するというものです。僅かな綻びを突いた、巧妙かつ悪質な手口ですね。よろしければ、以下の関連記事も、Akira で検索と併せて、ご参照下さい。

2025/01/06:SonicWall の CVE-2024-40766:Akira と Fog による悪用

2024/12/13:Malware から Microsoft LOLBin へ:2024年上半期の脅威

2024/10/21:SonicWall SonicOS の CVE-2024-40766 を Akira が悪用

You must be logged in to post a comment.