JumpServer Flaws Allow Attackers to Bypass Authentication and Gain Full Control

2025/03/21 gbhackers — Fit2Cloud により開発され、広く使用されている、OSS の PAM (Privileged Access Management) ツール JumpServer に、重大なセキュリティ脆弱性があることが判明した。一連の脆弱性 CVE-2023-43650/CVE-2023-43652/CVE-2023-46123 を悪用する攻撃者は、認証バイパスを達成し、JumpServer インフラの完全な制御の可能性を手にする。その点を強調するのが、SonarSource の脆弱性調査チームである。

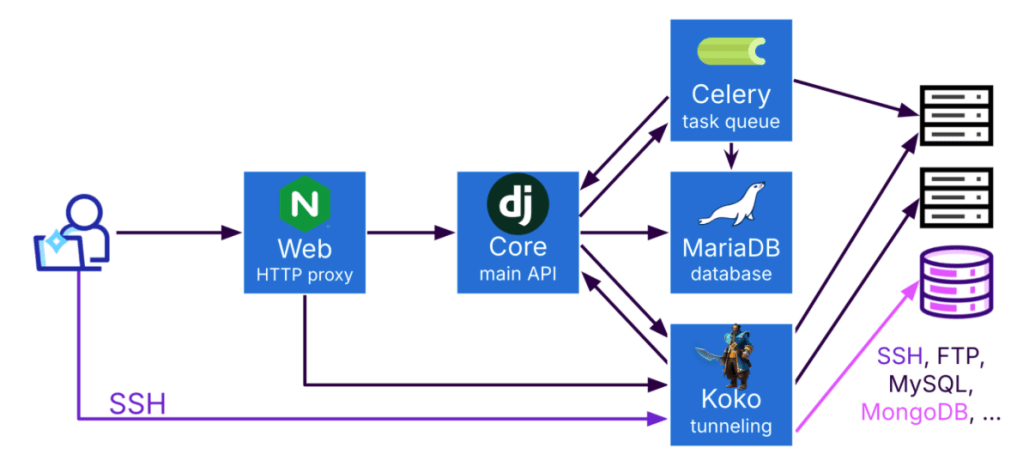

JumpServer は、内部ネットワークへの集中ゲートウェイとして機能し、ユーザー・フレンドリーな Web インターフェイスを介して、SSH/RDP/FTP トンネリングなどの機能を提供している。ただし、いったん侵害されてしまうと、攻撃者に対して内部ネットワーク全体へのアクセスを許してしまう。

脆弱性の技術的詳細

この脆弱性は、主にアーキテクチャ上のミスによるものであり、特にマイクロサービス間の分離が不十分であることに起因している。

JumpServer のアーキテクチャには、Core API/Database/Koko/Celery/Web Proxy などの、複数の独立したコンポーネントが取り込まれ、それぞれが Docker コンテナとして実行されている。Core API は認証と承認を処理し、Koko は SSH 接続などのトンネリング機能を管理する。

この脆弱性により、公開鍵認証と多要素認証 (MFA) メカニズムの弱点が悪用される恐れが生じる。たとえば攻撃者は、Web インターフェイスを介して Core API に直接アクセスし、公開鍵の検証をバイパスすることで、Koko サービスを装うことが可能になる。さらに、MFA バイパスの脆弱性を悪用する攻撃者は、API リクエストのリモート IP アドレスを操作することで、レート制限メカニズムを回避できるようになる。

影響と修正

すでに JumpServer は、バージョン 3.10.12/4.0.0 をリリースし、一連の脆弱性である CVE-2023-43650/CVE-2023-43652/CVE-2023-46123 などに対処している。

この最新バージョンに導入された修正点としては、公開鍵認証 API の分離/SSH 認証の部分的な成功に対する状態追跡の導入/Koko からのリクエストだけを信頼する MFA の強化などがある。

JumpServer を使用している組織に対して、強く推奨されるのは、最新のパッチ適用バージョンへと速やかに更新し、潜在的な攻撃を防ぐことだ。

研究者と Fit2Cloud の協力体制により、これらのセキュリティ問題への対処が迅速に進められたことは称賛に値する。継続的なセキュリティ評価と、安全なコーディング・ プラクティスの重要性を強調する展開となった。

OSS の PAM である JumpServer に発生した、複数の脆弱性が FIX しました。その中でも、脆弱性 CVE-2023-43652 に関しては CVSS 値 9.1 (深刻度 Critical) と NVD で評価されています。なお、JumpServer バージョン 3.10.12/4.0.0 では、本文中で取り上げられている CVE の他に CVE-2023-43651/42818、CVE-2024-29201/29202/40628/40629 も修正されているとのことです。ご利用のチームは、アップデートをご確認下さい。よろしければ、PAM で検索も、併せてご参照下さい。

You must be logged in to post a comment.