Tomcat RCE Vulnerability Exploited in the Wild – Mitigation Steps Outlined

2025/03/21 gbhackers — 先日から注目を集めている Apache Tomcat の脆弱性 CVE-2025-24813 は、認証を必要としないリモート・コード実行 (RCE) および、深刻な情報漏洩、悪意のコンテンツの挿入に悪用される可能性があるため、サイバー・セキュリティ専門家たちの間で、先日から懸念を引き起こしている。この脆弱性は、2025年3 月10日の時点で情報が公開され、パッチが提供されたが、脅威アクターたちによる脆弱なサーバの悪用の試みが、すでに発生している。

CVE-2025-24813 の理解

広く使用されている OSS の Web サーバ/Java サーブレット・コンテナである、Apache Tomcat のパスの同等性に、この 脆弱性CVE-2025-24813 は関連している。

この脆弱性は、Tomcat がファイル・パスを内部で処理する方法に影響を及ぼす。特定の悪用の前提条件において、この脆弱性は Medium レベルの影響を生じるが、その悪用によりサーバの整合性/機密性が損なわれ、RCE などの深刻なリスクが生じる可能性があると、Apache は指摘している。

CVE-2025-24813 の悪用においては、デフォルト以外の、いくつかの条件がある。

- デフォルトのサーブレット書き込み機能:デフォルトでは無効化されているが、明示的に有効化する必要がある。

- partial PUT リクエスト:許可する必要がある。

- ファイルベースのセッション持続性:Web アプリケーションは、デフォルトのストレージ・ロケーションで、この機能を使用する必要がある。

- デシリアライゼーションの脆弱なライブラリ:デシリアライゼーションを介してペイロードを実行するためには、このような脆弱なライブラリの存在が必要になる。

- 内部ファイルの命名規則に関する知識:攻撃者は、ターゲット・サーバの内部ファイルの命名規則とディレクトリ構造を理解している必要がある。

これらの前提条件が存在するが、脆弱性の潜在的な影響を考えると、速やかなパッチ適用もしくは、緩和策の実施が必要になる。

観測された攻撃トラフィック

Akamai の Security Intelligence Group は、この脆弱性が公表された僅か数日後に、攻撃トラフィックを観測したと報告している。

大半の攻撃ペイロードは、サーバの潜在的な脆弱性の調査を目的としており、特に .session ファイル・パスのターゲット化に重点を置いているという。

これらの攻撃では、シリアライズされた悪意の Java オブジェクトがアップロードされ、そのデシリアライズ時に、悪意のペイロードが実行されるというシナリオが考えられる。

一般的な攻撃バリアント

- セッション・ファイル・ターゲット:ランダムな命名スキームを供養する攻撃者は、”.session” ファイル拡張子に6文字のベースを追加し、このファイルをターゲットにする。

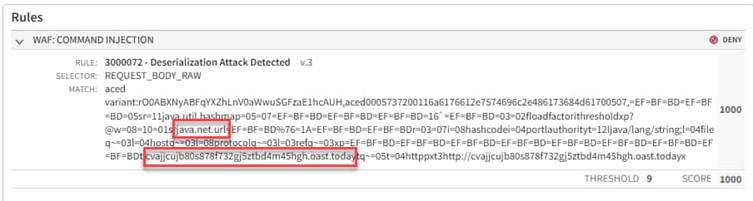

- Java シリアライス・オブジェクト:多くのケースにおいて、 java.net.URL を取り込んだ悪意のオブジェクトは、デシリアライズ後に “call home” のために使用され、エクスプロイトの成功を指し示す。

さまざまなアプリケーションに広く統合されている、脆弱な Apache Tomcat インスタンスを特定することは、間接的な依存関係などが含まれるため、困難になる場合がある。以下に、いくつかの検出方法を紹介する:

- 再帰スキャン:Tomcat の存在を示す、” “tomcat-api.jar” ファイルを探し出す。

- バージョン評価:JAR マニフェストからバージョンを抽出し、既知の脆弱なバージョン (11.0.0-M1〜11.0.2/10.1.0-M1〜10.1.34/9.0.0-M1〜9.0.98) と比較する。

- Akamai Guardicore Insight クエリ: 特定のクエリを使用して、脆弱なアセットを特定する。

緩和の手順

脆弱性を修正する最新バージョンへの更新:Apache Tomcat バージョン 11.0.3/10.1.35/9.0.99 へとアップデートする。

- Akamai App & API Protector:CVE-2025-24813 エクスプロイトを検出してブロックするために、Adaptive Security Engine Rapid Rule (3000957) を導入する。

- コンフィギュレーション:デフォルトのサーブレットの書き込み機能が無効化にされていることを確認し、purtial PUT リクエストを制限する。

- 監視:疑わしいトラフィック・パターンを、特に “.session” ファイルをターゲットとするトラフィック・パターンを、継続的に監視する。

脆弱性 CVE-2025-24813 の悪用には、特定の前提条件が存在するため、深刻度は Medium と評価されている。ただし、悪用が達成されてしまうと、深刻な影響が報じるため、迅速な対応が必要となる。

ユーザー組織にとって必要なことは、Apache Tomcat のバージョンの更新と、これらの脅威に対する保護対策の実装を優先することである。積極的な検出と緩和の手順を踏むことで、CVE-2025-24813 などの新たな脅威から効果的に身を守り、システムとデータのセキュリティと整合性を確保できるようになる。

2025/03/17 の「Apache Tomcat の脆弱性 CVE-2025-24813 の積極的な悪用:対策の全容と戦術変更への備え」の続報です。この脆弱性の深刻度評価は、情報公開当初は CVSS:5.5 (CISA-ADP 評価) でしたが、2025/03/18 に 9.8 (Critical) に更新されていました。CVSS 値が低いからといって、対応を軽く見てはいけないことを改めて実感します。すでに PoC エクスプロイトも公開されていますので、ご利用のチームは、対応をお急ぎください。よろしければ、第一報の 2025/03/10「Apache Tomcat の脆弱性 CVE-2025-24813 が FIX」も、Apache Tomcat で検索と併せて、ご参照ください。

You must be logged in to post a comment.