CloudSEK Disputes Oracle Over Data Breach Denial with New Evidence

2025/03/24 HackRead — Oracle Cloud のインフラに、大規模なデータ侵害が発生し、同社のサイバー・セキュリティが混乱に巻き込まれていという議論がある。先週に HackRead は、サイバー・セキュリティ企業 CloudSEK の調査結果に基づく記事を公開し、ある脅威アクターが Oracle Cloud から 600 万件のレコードを盗んだことを明らかにした。”rose87168″ という名前で特定されたハッカーは、主要な SSO エンドポイントを侵害し、SSO と LDAP の認証情報/OAuth2 キー/顧客テナント情報などの、機密データを流出させたと主張している。

Oracle の断固たる否定

このニュースが報じられて間もなく、断固たる否定の姿勢を示す Oracle は、「Oracle Cloud への侵害は発生していない」と強く主張した。同社による声明は、この脅威アクターが公開した認証情報は Oracle Cloud とは関連がないというものであり、また、Oracle Cloud の顧客は影響を受けていないと強調するものだ。CloudSEK は、調査結果をベースにした公式レポートを通じて、Oracle に対する侵害を警告していたが、この声明は真っ向から対立するものとなる。

CloudSEK の追跡調査

しかし CloudSEK は、新たな追跡と分析を実施して、侵害の “決定的な証拠” と称するものを提示した。同社は、週末の情報公開に先立つブログ投稿で、CloudSEK の研究者たちは、2025年3月21日の時点で、脅威アクターの活動を検出していると概説した。

CloudSEK によると、この攻撃と侵害により、本番環境の SSO エンドポイント (login.us2.oraclecloud.com) への追跡が達成され、ハッカーたちは 140,000 を超えるテナントからレコードを盗み出したという。

さらに CloudSEK は、侵害したドメインを積極的に悪用する脅威アクターが、OAuth2 トークン経由で API リクエストを認証していた証拠も発見した。それは、Oracle の公式アカウント “oracle-quickstart” の下にある、アーカイブ化されたパブリック GitHub リポジトリで確認できる。このエンドポイントが、本番環境で使用されていたことが証明され、資格情報とインフラは無関係であるという、Oracle の主張を否定するものになっている。

新しい証拠:実際の顧客データを確認

最も注目すべき証拠の1つは、ハッカーがサンプルとして提供した、実際の顧客のドメイン名である。公開されているデータと照らし合わせて、それらのドメインを検証した CloudSEK は、実際の Oracle Cloud 顧客であることを確認した。特定されたドメイン名には、以下のものが含まれる:

- sbgtv.com

- nexinfo.com

- nucor-jfe.com

- rapid4cloud.com

- cloudbasesolutions.com

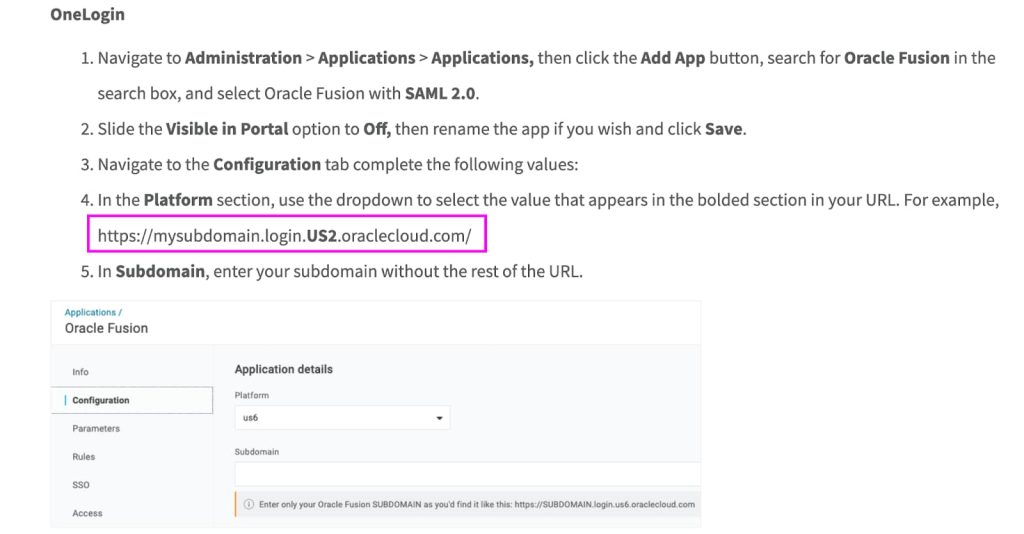

これらのドメインは、GitHub リポジトリと、Oracle パートナーのドキュメントに存在しており、単なるダミー・アカウントやカナリア・アカウントではないことを、CloudSEK は確認した。さらに、侵害されたエンドポイント “login.us2.oraclecloud.com” は、OneLogin/Rainfocus が実際のコンフィグレーションで使用されている、アクティブな本番環境の SSO セットアップとして検証された。

CloudSEK が共有したスクリーン・ショットでは、この “login.us2.oraclecloud.com” が、本番環境の SSO 設定であることが示されている。

影響と懸念

この侵害の影響だが、その証明が進むにつれて、深刻さが明らかになるだろう。暗号化された SSO/LDAP パスワードを含む 600 万件のレコードが公開されると、影響を受けるシステム全体において、不正アクセス/スパイ活動/データ侵害などが発生するリスクが高まる。さらに、JKS ファイルと OAuth2 キーが含まれているため、影響を受けるサービスの長期的な制御を、攻撃者たちが確保する可能性も生じる。

CloudSEK は、侵害された認証情報がクラックされ、再利用されると、さらなるリスクが企業環境にもたらされる可能性があると警告している。現時点において、ハッカーたちは、盗み出したデータの廃棄と引き換えに、身代金の支払いを要求していると報じられており、金銭面と風評面で脅威が増大している。

CloudSEK の姿勢:推測よりも証拠

否定を続ける Oracle に対して、CloudSEK の CEO である Rahul Sasi は、「推測ではなく透明性と証拠の提供に重点を置いている。 CloudSEK は、公開レポートや無料ツールを通じて調査結果を共有し、組織が影響を受けているかどうかを評価できるようにしている」と述べている。

さらに Rahul は、「ユーザー企業に対して推奨されるのは、SSO/LDAP 認証情報を速やかに変更し、多要素認証 (MFA) を設定して、保護を強化することだ。また、ログを詳しく調べて、侵害されたエンドポイントに関連する、異常なアクティビティを見つけることも重要である。さらに、ダークウェブ・フォーラムで、漏洩データの兆候に注意することも良い方法である。もちろん、Oracle Security に連絡して弱点を特定し、修正することも推奨される」と付け加えている。

すでに疑問が殺到している

サイバー・セキュリティの専門家たちは、Oracle の素早い否定に対して疑問を抱いている。カリフォルニア州サンフランシスコに拠点を置き、AI+Human Cyber Resilience Platform を提供する、Deepwatch の CISO である Chad Cragle は、Oracle が信頼性を維持するためには、CloudSEK が提起した疑問に対処する必要があると強調している。

Chad Cragle は、「CloudSEK は、重要な論点を提起している。侵害がなかったとしたら、どのようにして脅威アクターたちは、Oracle Cloud サブドメインにファイルをアップロードしたのだろう? たとえ大規模な侵害ではなかったとしても、このことが、不正アクセスの発生を示している。この重要な指摘に対処することもなく、インシデントを却下することで、多くの疑問が引き起こされる。Oracle が信頼性を維持したいのであれば、どのようにして、そこにファイルが到達したのか? セキュリティのギャップが悪用されたのか? なぜサブドメインが削除されたのか? といった理由を明らかにする必要がある」と述べている。

テネシー州チャタヌーガに拠点を置く、Cyber Disaster Recovery 会社 Fenix24 の CISO である Heath Renfrow は、この侵害に対する Oracle の姿勢に対して、また、重要インフラ内で脅威アクターがファイルをアップロードする能力に対して、懸念を表明している。

Heath Renfrow は、「Oracle の立場とは無関係な視点から話すと、Oracle Cloud Infrastructure (OCI) ログイン・サブドメインと思われる Web ルートに、脅威アクターがアップロードしたファイルが存在することは、きわめて懸念されるべき状況である。この件と、機密データのフォーラムでの公開を前提にすると、侵害の範囲が懸念される。さらに、フェデレーション・ログイン・コンフィグを用いる顧客が、危険にさらされる可能性についても、正当な疑問が生じる」と指摘している。

Oracle が本当に被害を受けていないのであれば、その根拠を説明してほしいところです。CloudSEK の指摘がなければ、この問題はどうなっていたのでしょうか。クラウドにデータを預けているユーザーとしては、こうした情報が事実かどうかは、気になりますね。よろしければ、カテゴリ DataBreach の記事も、ご参照下さい。

You must be logged in to post a comment.