Hackers Exploit Stripe API for Web Skimming Card Theft on Online Stores

2025/04/03 HackRead — オンライン小売業を標的とする高度な Web スキミング・キャンペーンを、Jscamblers のサイバー・セキュリティ研究者たちが発見した。このキャンペーンは、盗み出したクレジットカードの詳細を、レガシー API を介して悪意のサーバへと送信するものだが、その前にリアルタイムで情報を検証する点に特徴がある。この手法により、アクティブで有効なカード番号のみを、攻撃者は収集できるため、侵害における効率と利益が大幅に向上する。

HackRead と共有された Jscrambler の分析によると、この Web スキミング操作は、遅くとも 2024年8月から始まったとされる。この攻撃は、正規の支払いフォームを模倣する悪意の JavaScript コードを、標的 Web サイトのチェックアウト・ページに挿入するところから始まる。このコードにより、入力されたユーザーの支払い情報がキャプチャされていく。

第2段階では、base64 エンコードされた文字列を用いた難読化が行われ、WAF により実施される、静的セキュリティ分析から重要な URL を隠せるようになる。

このキャンペーンの際立ったところは、人気の決済処理サービスである Stripe API の、廃止されたレガシー・バージョンを使用して、攻撃者のサーバに送信されるデータの有効性を、その直前に検証することにある。

第3段階では、正当な Stripe iframe が偽物により置き換えられ、“Place Order” ボタンが複製され、オリジナルは隠されてしまう。入力された支払いデータは、Stripe の API を介して検証され、有効なカードの詳細情報だけが、攻撃者が管理するドロップ・サーバへと送信される。その後に、エラー・メッセージが表示され、ユーザーはページをリロードするよう求められる。

このキャンペーンの影響を受ける主だったオンライン小売業者は、WooCommerce/WordPress/PrestaShop などの、人気の e コマース・プラットフォームを使用する小売業者であると、研究者たちは特定している。Silent Skimmer の亜種も観察されたが、一貫する傾向ではなかったと、彼らは述べている。

影響を受けた約 49 のオンラインストア (過小評価されている) と、攻撃の第2 段階と第3段階で使用される、2つのドメインが特定された。さらに、同じサーバ上で 20 のドメインも検出されたという。Jscrambler は、侵害されたサイトのうち 15 サイトで、この問題を修正したと報告している。

さらに調査したところ、このスキマー・スクリプトは動的に生成され、各ターゲット Web サイトに合わせて調整されたことが判明した。この手口が示唆するのは、高度に洗練された、自動展開のテクノロジーである。その一方で研究者たちは、Referrer ヘッダーを操作するブルート・フォース手法を介して、その他の被害者を特定した。

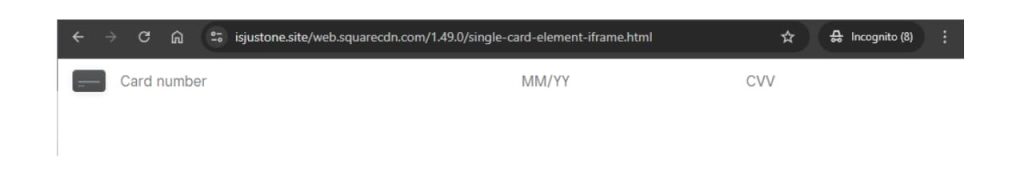

ある例では、このスキマーは、Square の支払い iframe を偽装していたという。また、別の例では、暗号通貨ウォレットなどの支払いオプションを挿入し、偽の MetaMask 接続ウィンドウを動的に挿入していたという。ただし、これらの試行に関連付けられたウォレット・アドレスには、ほとんどと言ってよいほど、最近のアクティビティが示されていなかった。

研究者のブログ投稿が警告するのは、不正なスクリプト挿入を検出するために、リアルタイムでの Web ページ監視ソリューションを実装することだ。その一方で、TPSP (Third-Party Service Providers) は、iframe ハイジャックやフォームの変更を防ぐために強化された、iframe 実装を採用するべきである。

研究者たちは、「Jscrambler の研究チームは、このキャンペーンを継続して追跡しており、クライアント・サイドの脅威に対するセキュリティ対策を優先するよう、すべてのオンライン販売業者に促している」と結論付けている。

WooCommerce などの有名どころのプラットフォームを標的とし、Stripe の古い API を悪用した Web スキミング・キャンペーンが発見されました。これらのプラットフォームの利用者の多さを考えると、その影響は非常に広範囲に及ぶ可能性があります。オンラインショップを運営する方々は、ご注意ください。よろしければ、Web Skimming で検索も、ご利用ください。

You must be logged in to post a comment.