Verizon Call Filter App Vulnerability Exposed Call Log Data of Customers

2025/04/03 gbhackers — Verizon で発見された、iOS 向け Call Filter アプリの脆弱性により、顧客の通話履歴への不正アクセスが可能になった。必要とされる技術的知識を持つ人であれば、この欠陥を悪用することで、Verizon の電話番号の着信通話データ (タイムスタンプ付き) を取得し、プライバシーとセキュリティに深刻なリスクを引き起こせる。

脆弱性が明らかに

Verizon Call Filter アプリがユーザーに提供する機能は、スパム通話のブロックや、通話履歴を管理するためのものだ。しかし、最近になって、このアプリには深刻なセキュリティ上の欠陥があることを、ある研究者が発見した。

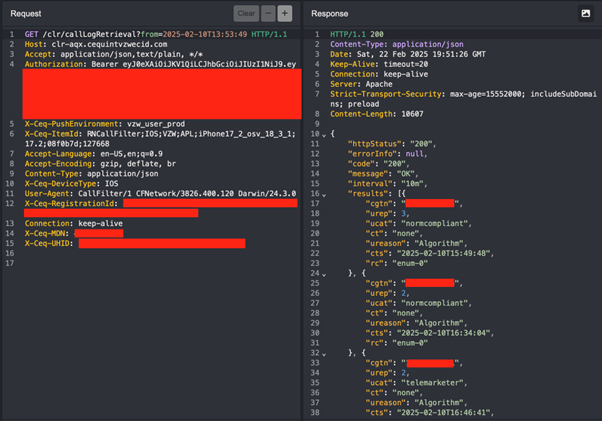

この問題の核心は、通話履歴データを取得するために、Verizon のサーバとアプリがインタラクトしていたところにある。そのためのエンドポイント “/clr/callLogRetrieval” に送信されたネットワーク・リクエストにより、この情報の取得が容易になっていた。

最大の問題点は、照会された電話番号と、サインインしたユーザーの電話番号の一致を、このアプリが検証できなかったところにある。

有効な認証トークン (JWT) を保持した状態で、リクエスト・ヘッダー (X-Ceq-MDN) 内の電話番号を変更する攻撃者は、Verizon 顧客の通話ログ データを取得できる。

JWT ペイロードは、以下のようになる:

{

"sub": "SIGNED_IN_USER_PHONE_NUMBER_HERE",

"iat": "1740253712",

"iss": "df88f1ed1dfd9a903e4c8dca7f00089e134c6c4e0a566cd565147ba1dadf78a6",

"secret": "REDACTED",

"alg": "ECDSA-256",

"exp": "1740255512"

}

この問題が重要な理由

このような通話ログが重要とは思えないかもしれないが、見た目と比べて、はるかに多くの情報が提供される。

タイムスタンプや通話時間などのメタデータにより、個人の日常生活/個人的な関係/機密の連絡先などが導き出される。

リスクの高い個人である、ジャーナリスト/法執行官/政治家/家庭内暴力の被害者などにとって、そのような情報が悪意の人物の手に渡ると、悲惨な結果を招くことになる。

この侵害は、広範な Verizon 顧客ベースに影響を及ぼす。この Call Filter サービスは、デフォルトで有効化されているようであり、すべてのサブスクライバーに影響が及ぶ可能性がある。つまり、この調査結果が示唆するのは、特定のアカウントやユーザーのグループに、この脆弱性の影響が限定されないことである。

脆弱な API をホストしているサーバは、発信者 ID サービスを専門とする、テレコム技術会社である Cequint が所有しているようだ。そこから生じる疑問は、Cequint などのサードパーティの請負業者により、顧客データが保存/管理されるというセキュリティ体制について、さらに、そのようなデータが米国最大のモバイル・キャリアに関連付けられる点である。

現時点において、この脆弱性の技術的な詳細は公開されているが、その発見が思い出させるのは、デジタル ID を保護するために必要な警戒心である。

Verizon のようなテレコム事業者は、より厳格な検証/内部監査に加えて、サードパーティのセキュリティ不備への対処も含めて、顧客データの安全確保に注力すべきである。

この脆弱性は、対象者に気づかれずに本人の行動ログ (通話履歴) にアクセスできてしまうものであり、監視や追跡を狙う攻撃者にとって極めて魅力的なものだと感じます。この脆弱性の修正について、本記事には記載がありませんでしたが、元のレポートの Timeline セクションによれば、3月末で修正されているとのことです。少し安心しました。よろしければ、Verizon で検索/カテゴリ _Mobile も、ご参照下さい。

You must be logged in to post a comment.