Google: 97 zero-days exploited in 2024, over 50% in spyware attacks

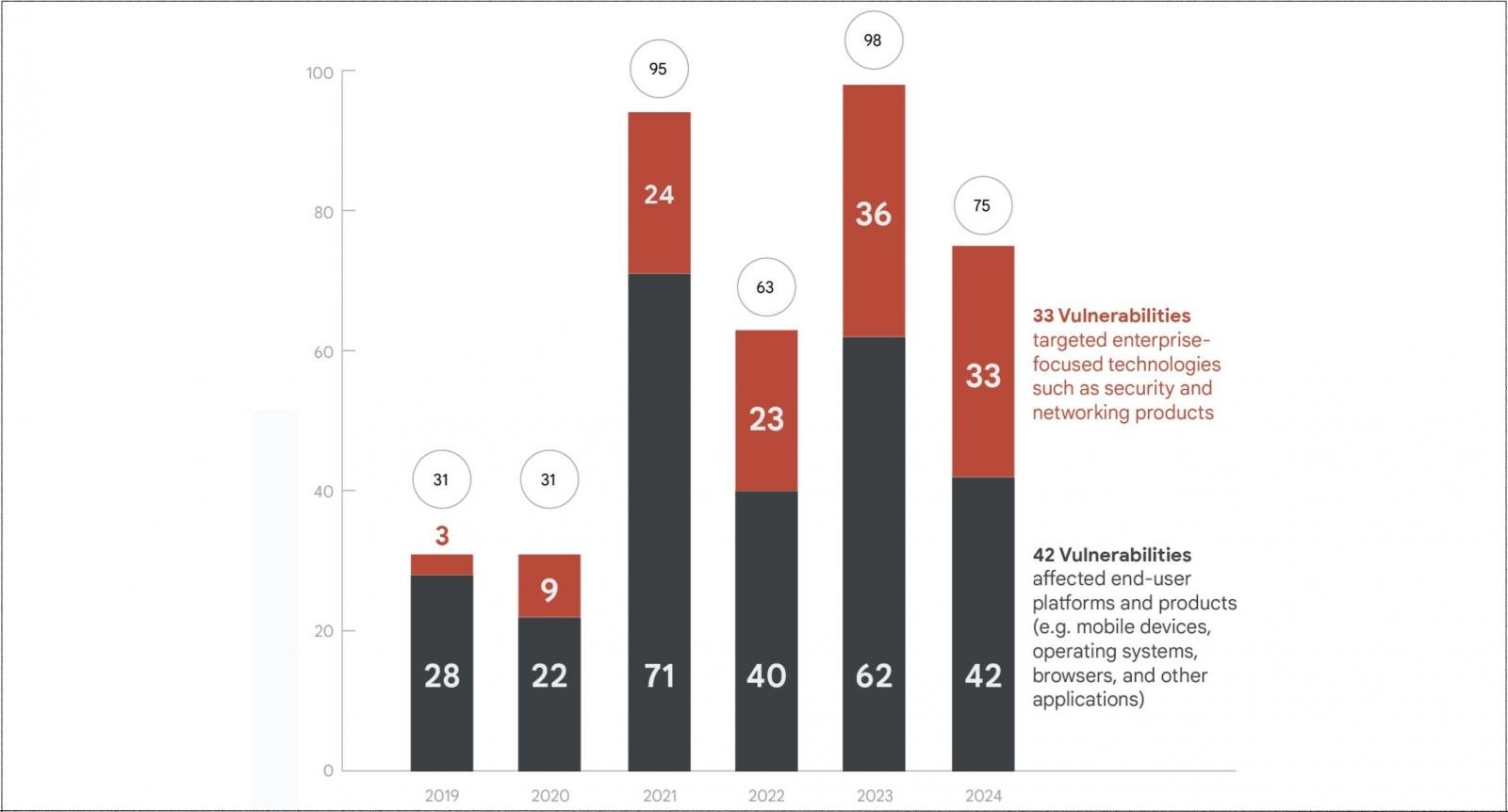

2025/04/29 BleepingComputer — Google Threat Intelligence Group (GTIG) によると、2024年には 75件のゼロデイ脆弱性が実際の攻撃で悪用され、そのうちの半数以上がスパイウェアによる攻撃に関連していたという。この数値は、2023年の 97件から減少しているが、2022年の 63件からは増加している。GTIG のアナリストたちは、この変動について、「ゼロデイ脆弱性の悪用件数は全体として増加傾向にあり、このばらつきは想定内である」と分析している。なお、Google によるゼロデイ脆弱性の定義は、「ベンダーがパッチを公開する前に実環境で悪用された脆弱性」である。

GTIG によると、2024年に発生したゼロデイ攻撃の半数以上は、サイバー諜報活動を行う攻撃者によるものであり、その中には、政府支援のグループや商用スパイウェアのユーザーなどが含まれる。これらのうち、中国関連のグループは5件のゼロデイを、また、商用スパイウェアのユーザーは8件のゼロデイを悪用していた。それに加えて、北朝鮮の攻撃者が5件のゼロデイに関与していたことが、初めて確認された。それらの攻撃は、スパイ活動と金銭的な目的を組み合わせるものだった。

Google の Threat Analysis Group (TAG) と、子会社の Mandiant は、2023年に 97 件のゼロデイ脆弱性が攻撃に悪用されたことを確認している。それは、2022年の 63 件から 50% 以上の増加となっており、それらの多くは、スパイウェア・ベンダーと顧客によるものだった。

過去 4 年間におけるゼロデイの悪用件数は、年ごとに大きく変動しているが、平均的な傾向としては増加の一途をたどっている。2024 年に、ゼロデイ攻撃の主な標的となったのは、Web ブラウザ/モバイル端末/デスクトップOS などの、エンドユーザー向けのプラットフォームや製品である。

それらのプラットフォームや製品へのゼロデイ攻撃は、全体の 56% (42件) を占めていた。そのうち、Web ブラウザに対するエクスプロイトは、2023年の 17件から 2024年の 11件へと減少し、モバイル端末に関しては 17件から9件へと、ほぼ半減している。Web ブラウザ攻撃の主な標的となったのは、依然として Google Chrome だった。

デスクトップ OS に対する脆弱性の悪用件数は、2023年の 17件から 2024年の 22件へと増加している。その中でも、Windows のゼロデイは、2022年の13件から、2023年の 16件、そして 2023年の 22件へと、年々増加している。

GTIG は、「Windows が家庭と職場で広く利用される限り、Zero-day (ゼロデイ脆弱性) や、N-Day (パッチは公開されているが、未適用の脆弱性) は、攻撃の主要な標的であり続けるだろう」と述べている。

その一方で 2024年の傾向として挙げられるのは、75件のゼロデイ脆弱性のうちの 44% (33件) が、企業向け製品を標的とした攻撃であり、2023年の 37%から増加していることだ。

そのうち、セキュリティ/ネットワークに関連する、ソフトウェアやデバイスに対する攻撃は 20件に上り、企業を標的とするゼロデイ攻撃の 60%を占めていた。この領域を攻撃者が狙うのは、単一のセキュリティ機器やネットワーク端末を侵害するだけで、高度な多段階のエクスプロイト・チェーンを必要とせずに、広範なシステムへのアクセスが得られるからだ。

2024年に悪用された代表的な企業向け製品のゼロデイ脆弱性として、GTIG の脅威アナリストたちが特定したのは、Ivanti Cloud Services Appliance/Cisco Adaptive Security Appliance/Palo Alto Networks PAN-OS/Ivanti Connect Secure VPN に影響を与えるもだった。

Google TIG の Senior Analyst である Casey Charrier は、「ゼロデイ攻撃は、緩やかながらも着実に増加し続けている。その一方で、ゼロデイ攻撃の抑制に向けたベンダーの取り組みが、効果を上げ始めているという兆候も見られる。たとえば、過去において標的にされやすかった製品へのゼロデイ攻撃の事例が、減少の傾向にある。この理由として考えられるのは、予防的なセキュリティ対策への継続的な投資を、多くの大手ベンダーが行ってきた成果である」と述べている。

さらに彼女は、「ゼロデイ攻撃の標的が、企業向け製品へと移行しているため、多種多様なベンダーにおいて、プロアクティブなセキュリティ対策の強化が必要となる。今後におけるゼロデイ攻撃への対策は、最終的には、各ベンダーの判断に委ねられる。それらは、脅威アクターの目的や手法に対して、適切に対抗していくものになるだろう」と付け加えている。

Google TAG や Mandiant は、そちらかというと、サイバー・スパイに対して目を光らしている感じがします。そして、そこで用いられる武器は、やはりゼロデイ脆弱性となるのでしょう。この種の脅威アクターは、ポスト・エクスプロイトにおいても、洗練された手法を持っていますが、その前提として、目立たずにイニシャル・アクセスを成功させる必要があります。その点において、ゼロデイ脆弱性の右に出るものはありません。つい先日の 2025/04/24 にも、「2025 Q1 に悪用された CVE は 159件:1日以内に攻撃が始まったのは 28.3% – VulnCheck 調査」という記事をポストしています。よろしければ、カテゴリ Statistics と併せて、ご参照ください。

You must be logged in to post a comment.