Chinese hackers behind attacks targeting SAP NetWeaver servers

2025/05/09 BleepingComputer — SAP NetWeaver インスタンスに影響を及ぼす、最も深刻度の高い脆弱性を狙う攻撃が、中国の脅威アクターにより進行中であると、Forescout Vedere Labs のセキュリティ研究者たちが結論付けている。SAP が 4月24日にリリースしたのは、NetWeaver Visual Composer における認証を必要としないファイル・アップロードの脆弱性 CVE-2025-31324 に対処する緊急パッチである。その直前に、サイバー・セキュリティ企業 ReliaQuest が、この脆弱性が攻撃の標的となっていると確認したが、そこから数日後にパッチがリリースされたことになる。

この脆弱性を悪用する未認証の攻撃者は、ログインを必要とせずに悪意のファイルをアップロードし、リモートコード実行の権限を取得し、システム全体を侵害する可能性を手にする。SAP NetWeaver への不正なファイル・アップロードにより、複数の顧客のシステムが侵害されたと、ReliaQuest は報告していた。

この脅威アクターは、ポスト・エクスプロイトの段階で、JSP Web シェルを公開ディレクトリにアップロードし、Brute Ratel レッドチームツールも使用していた。この侵害された SAP NetWeaver サーバには、完全なパッチが適用されていたことから、脆弱性 CVE-2025-31324 がゼロデイの段階で、攻撃者により悪用されたことが示されている。

watchTowr や Onapsis などの他のサイバー・セキュリティ企業も、このエクスプロイト活動を確認しており、オンラインで公開されているパッチ未適用のインスタンスに対して、攻撃者が Web シェルバックドアをアップロードしていたことも確認されている。

さらに Mandiant も、CVE-2025-31324 のゼロデイ攻撃を、2025年3月中旬にまで遡って観測している。その一方で Onapsis は、1月20日以降に同社のハニーポットが偵察活動とペイロード・テストを捕捉し、2月10日にエクスプロイトの試みが始まったと、当初のレポートを更新している。

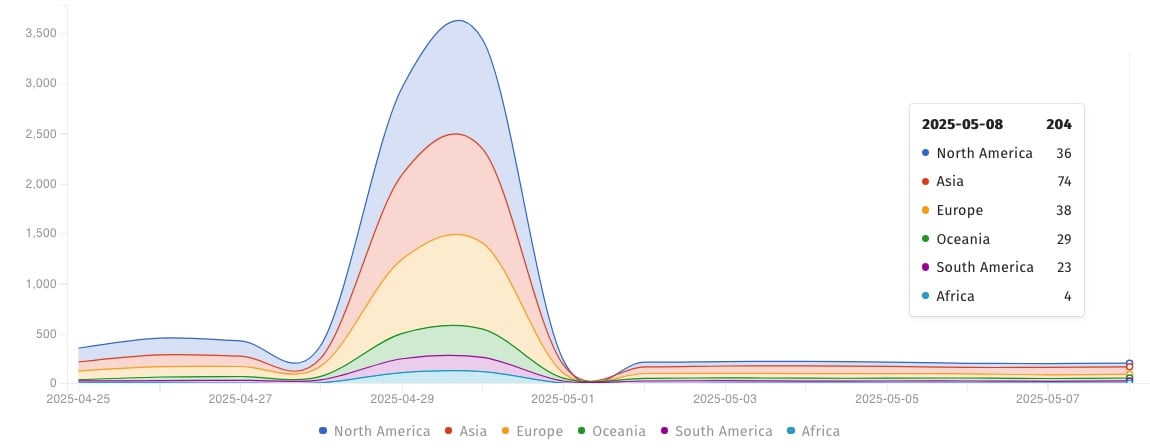

現時点において Shadowserver Foundation は、CVE-2025-31324 攻撃に対して脆弱な、オンラインで公開されている 204台の SAP Netweaver サーバを追跡している。

4月下旬に Onyphe の CTO である Patrice Auffret も、「Firtune 500/Global 500 のうちの 20社ほどが脆弱であり、その多くが侵害を受けている。当初において、オンラインで公開されていた脆弱なインスタンスは 1,284件だったが、そのうちの 474件は、すでに侵害を受けていた」と、BleepingComputer に述べている。

中国ハッカーとの関連性のある攻撃

最初に発生した 4月29日の攻撃について、Forescout の Vedere Labs が指摘するのは、Chaya_004 として追跡される中国の脅威アクターとの関連性である。

これらの攻撃は、Cloudflare を装う異常な自己署名による証明書を用いる IP アドレスから実行された。その多くは中国のクラウド・プロバイダーである、Alibaba/Shenzhen Tencent/Huawei Cloud Service/China Unicom などからのものだった。

この攻撃者は、侵害の際に中国語のツールも展開しており、その中には中国語を話す開発者が開発した、Web ベースのリバース・シェル (SuperShell) も含まれていた。

Forescout は、「この脆弱性の積極的な悪用に関する調査の一環として、中国の脅威アクターによると思われる悪意のインフラを発見した。現時点においては、匿名の脅威アクターの追跡方法に従い、Chaya_004 として追いかけている。一連のインフラには、Supershell バックドアをホストするサーバ・ネットワークと、各種のペンテスト・ツールが含まれるが、その多くが中国製であり、また、中国のクラウド・プロバイダーに展開されている」と述べている。

SAP 管理者に強く推奨されるのは、NetWeaver インスタンスへの速やかなパッチ適用と、メタデータ・アップローダー・サービスへのアクセスの制限である。その上で、サーバ上の不審なアクティビティを監視し、可能であれば Visual Composer サービスの無効化も検討してほしい。

米国の CISA も、1週間前に CVE-2025-31324 を KEV カタログに追加し、拘束的運用指令 (BOD) 22-01の要件に従い、これらの攻撃から 5月20日までにシステムを保護するよう、米国連邦政府機関に命じた。CISA は、「この種の脆弱性は、サイバー攻撃者にとって頻繁に利用される攻撃経路であり、連邦政府機関に重大なリスクをもたらす」と警告している。

2025/05/06 に投稿した「SAP NetWeaver の脆弱性 CVE-2025-31324:第二波の攻撃を観測」の続報となります。SAP は 4月24日にこの脆弱性に対する緊急パッチをリリースしましたが、攻撃は少なくとも 3月中旬から始まっており、400件以上の NetWeaver サーバーが侵害を受けていたとのことです。SAP Netweaver をご利用のチームは、十分にご注意ください。よろしければ、以下の関連記事も、SAP で検索と併せて、ご参照ください。

2025/04/30:NetWeaver の CVE-2025-31324:CISA KEV

2025/04/25:NetWeaver の CVE-2025-31324:既に悪用を観測

You must be logged in to post a comment.