Critical Cisco IOS XE Vulnerability Allows Arbitrary File Upload – PoC Released

2025/05/30 CyberSecurityNews — Cisco IOS XE Wireless Controller ソフトウェアで発見されたのは、エンタープライズ・ネットワークに深刻な脅威をもたらす、深刻なセキュリティ脆弱性である。すでに、PoC (Proof-of-Concept) エクスプロイト・コードが公開され、攻撃者がルート権限で、リモートコード実行を達成する状況が実証されている。この脆弱性 CVE-2025-20188 (CVSS:10.0) が悪用されると、影響を受けるシステムに深刻な被害が及ぶと懸念されている。

Cisco が 2025年5月7日に公開した情報によると、この脆弱性は、複数のエンタープライズ向けワイヤレス・コントローラー製品に影響を与えるものであり、その中には、以下の製品群も含まれる:

- Catalyst 9800-CL Wireless Controllers for Cloud

- Catalyst 9800 Embedded Wireless Controllers

- Catalyst 9800 Series Wireless Controllers

この脆弱性は、Out-of-Band Access Point (AP) Image Download 機能に組み込まれた、ハードコーディング JSON Web Token (JWT) に起因する。この脆弱性の悪用に成功した、未認証のリモート攻撃者は、認証メカニズムを回避し、脆弱なシステムへ向けた任意のファイル・アップロードの可能性を手にする。

ハードコーディングされた認証の脆弱性

Horizon3.ai のセキュリティ研究者たちが実施した、脆弱なファームウェア・イメージと、パッチ適用後のファームウェア・イメージの比較分析により、OpenResty Wen プラットフォームの Lua スクリプト・コンポーネント内に問題があることが判明した。

この脆弱性は、”/var/scripts/lua/features/” 内の以下のスクリプトに存在する:

- Ewlc_jwt_verify.lua (JWT の検証)

- Ewlc_jwt_upload_files.lua (ファイルのアップロード)

認証回避の原因は、JWT 検証スクリプトが “/tmp/nginx_jwt_key”ファイルから秘密鍵を読み込む方式にある。このファイルが存在しない場合において、システムは秘密鍵としてハードコードされた値 “notfound” を使用し、事実上のバックドア認証メカニズムが作成される。

この設計上の欠陥により、既知の秘密鍵を用いて有効な JWT を偽造した攻撃者は、セキュリティ制御の完全な回避を達成する。

脆弱なエンドポイントに含まれるのは、nginx コンフィグ・ファイル “/usr/binos/conf/nginx-conf/https-only/ap-conf/ewlc_auth_jwt.conf” で設定される、”/aparchive/upload” と “/ap_spec_rec/upload/” である。

最大で 1536MB と 500MB のファイル・アップロードを処理する、これらのエンドポイントは、悪意のペイロードの送信に対して、十分な機会を提供している。

| Risk Factors | Details |

| Affected Products | – Catalyst 9800-CL Wireless Controllers for Cloud- Catalyst 9800 Embedded Wireless Controllers for Catalyst 9300/9400/9500 Series Switches- Catalyst 9800 Series Wireless Controllers- Embedded Wireless Controller on Catalyst APs |

| Impact | Remote code execution with root privileges |

| Exploit Prerequisites | 1. Out-of-Band AP Image Download feature enabled 2. Attacker sends crafted HTTPS requests to /aparchive/upload or /ap_spec_rec/upload/ endpoints 3. Use of hard-coded JWT secret “notfound” for authentication bypass |

| CVSS 3.1 Score | 10.0 (Critical) |

PoC エクスプロイト

公開された PoC では、パス・トラバーサルを悪用する攻撃者が、ターゲット・システム上の任意の場所にファイルを配置する方法が示されている。

さらに研究者たちは、ファイル名パラメータ “../../usr/binos/openresty/nginx/html/foo.txt” を用いてファイルをアップロードし、相対パス操作によりディレクトリ制限を効果的にバイパスすることに成功している。

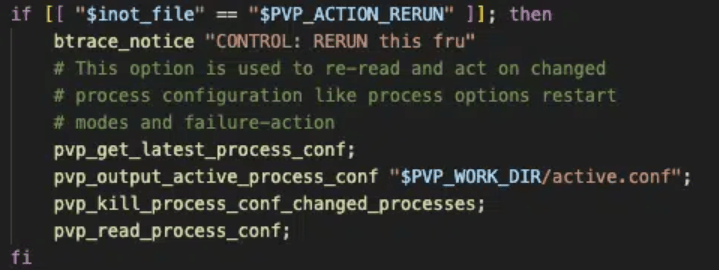

リモートコード実行を試行する攻撃者は、内部プロセス管理サービス (pvp.sh) を悪用することで、inotifywait によるファイルの変更を監視できる。

具体的に言うと、コンフィグ・ファイルを上書きする攻撃者は、トリガー・ファイルをアップロードすることで、サービスの再読み込みを引き起こし、ルート権限での任意のコマンド実行の可能性を手にする。

研究者たちは、サービス・コンフィグ・ファイルを改変して、”/etc/passwd” ファイルの抽出に成功し、システムの完全な制御が可能であることを実証した。

このエクスプロイトでは、JWTReqId ヘッダーを “cdb_token_request_id1” に設定する必要がある。研究者たちが突き止めたのは、共有ライブラリ “/usr/binos/lib64/libewlc_apmgr.so” のリバース・エンジニアリングにより、その設定が可能になることだ。

このように技術的な詳細が公開されたことで、潜在的な攻撃者による悪用のハードルが大幅に低下している。

緩和策

すでに Cisco は、この脆弱性に対応するソフトウェア更新プログラムをリリースし、早急なパッチ適用を強く推奨している。

迅速なパッチ適用が不可能な場合には、“Out-of-Band AP Image Download” 機能を無効化してほしい。この機能は、AP イメージ・ダウンロードを、CAPWAP メソッドに強制するものだ。なお、この緩和策は、AP クライアントの通常動作には影響せずに、攻撃ベクターを効果的に遮断する。

この機能はデフォルトで無効化されているが、多くのエンタープライズ環境において、迅速な AP 導入のために有効化されている可能性があると、セキュリティ専門家たちは強調している。

ユーザー組織に推奨されるのは、Cisco ワイヤレス・インフラを、速やかに監査することである。そして、この深刻な脆弱性が、実稼働環境で攻撃者により悪用される前に、影響を受けるシステムを特定し、適切な是正措置を適用すべきである。

Cisco のワイヤレス・コントローラの脆弱性 CVE-2025-20188 ですが、すでに PoC エクスプロイトが公開されたようです。エンタープライズ・ネットワークに対する大きな影響が懸念されます。お気をつけください。よろしければ、2025/05/08 の「Cisco IOS XE Wireless LAN の脆弱性 CVE-2025-20188 が FIX:完全な制御奪取の恐れ」も、ご参照ください。

You must be logged in to post a comment.