Over 46,000 Grafana instances exposed to account takeover bug

2025/06/15 BleepingComputer — インターネットに接続された 46,000台以上の Grafana インスタンスが、未修正の脆弱性を引きずりながら、クライアント側のオープン・リダイレクトの脅威にさらされている。この脆弱性を悪用する攻撃者は、悪意のプラグイン実行やアカウント乗っ取りを可能にするという。この脆弱性 CVE-2025-4123 は、インフラとアプリのメトリクス監視/可視化に使用される、Grafana プラットフォームの複数バージョンに影響を与えるものだ。

この脆弱性を発見したのは、バグバウンティ・ハンターの Alvaro Balada であり、報告を受けた Grafana Labs は、5月21日にリリースしたセキュリティ・アップデートで、この欠陥を修正している。

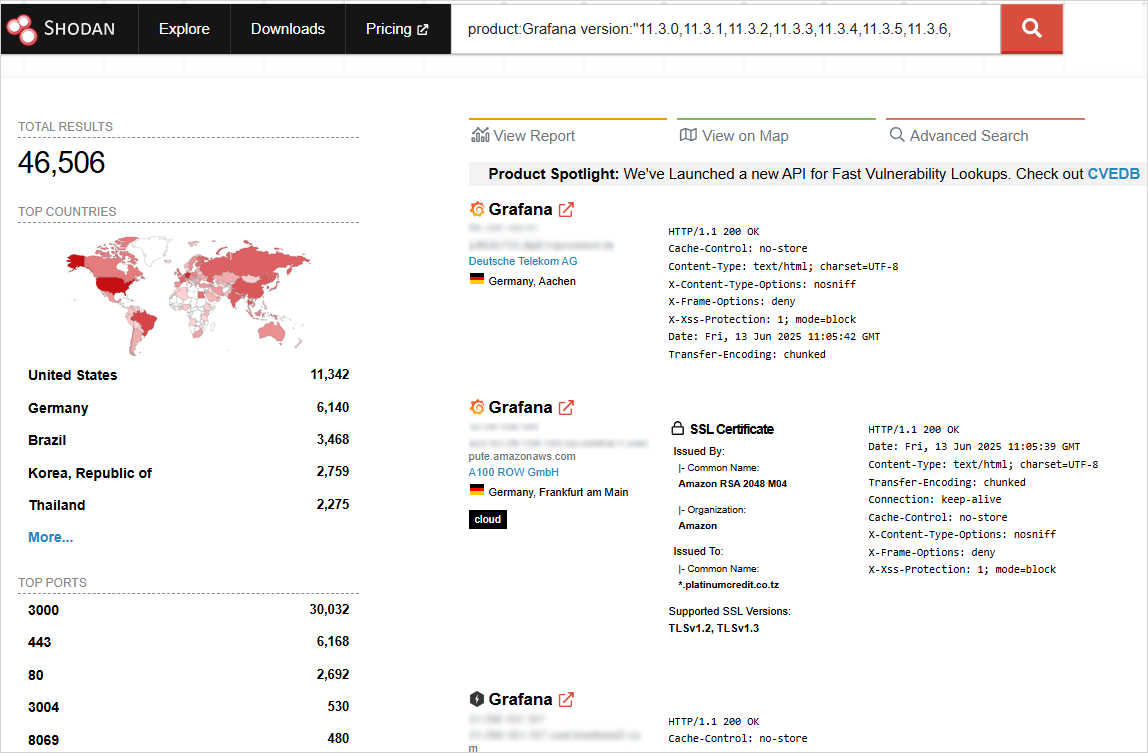

しかし、この記事の執筆時点で、パブリック・インターネット経由でアクセス可能な Grafana インスタンスの、3分の1以上がパッチ未適用であると、アプリケーション・セキュリティ企業 OX Security の研究者たちは述べている。彼らは、このバグを “Grafana Ghost” と呼んでいる。

この Balada の発見を武器化する能力を、実証するための研究を、アナリストたちは進めているという。

攻撃に対して脆弱なバージョンを特定した研究者たちは、そのデータをプラットフォームのエコシステム全体における分布と相関させることで、脆弱性 CVE-2025-4123 を評価している。

オンラインで公開されているインスタンスは 128,864件であり、そのうち 46,506件は依然として脆弱なバージョンを実行しており、悪用の可能性を引きずっている。その割合は、全体の約 36% に相当する。

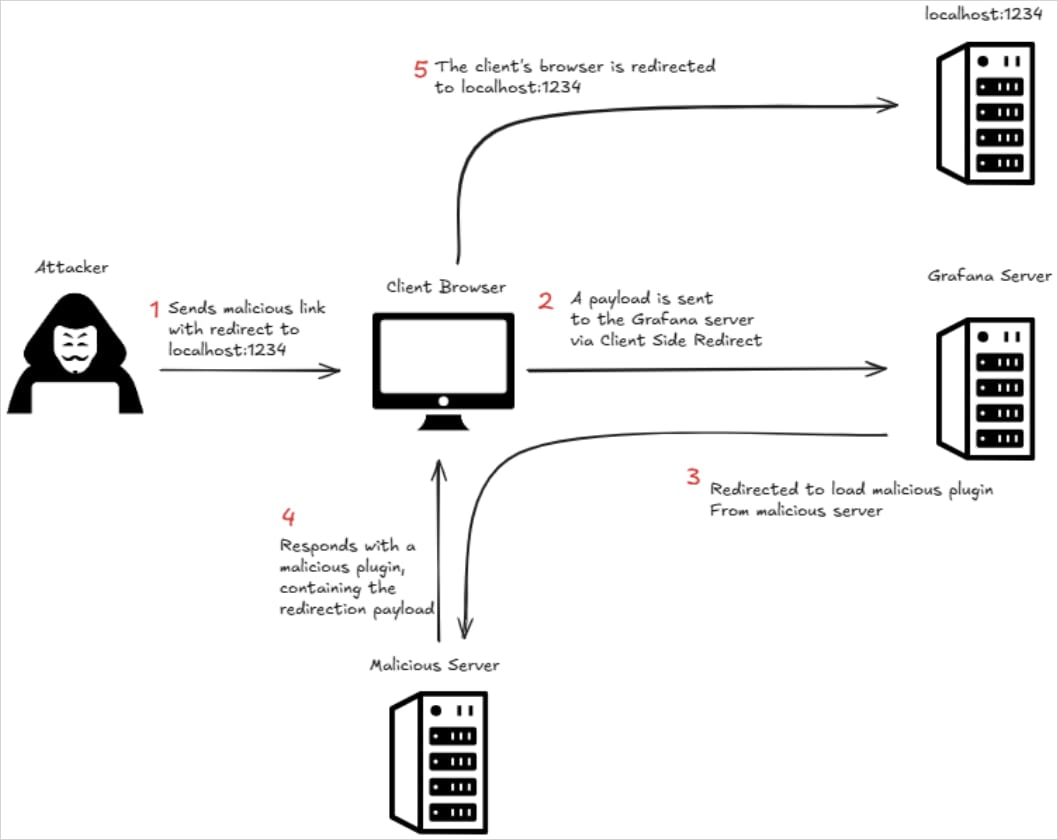

OX Security による CVE-2025-4123 の詳細分析では、クライアント側のパス・トラバーサルとオープン・リダイレクトの仕組みの組み合わせが浮上しているという。一連のエクスプロイト手順を通じて明らかになったのは、攻撃者は被害者を誘導し、URL をクリックさせることで、脅威アクターが管理するサイトから、悪意の Grafana プラグインをロードさせる可能性を手にしていることだ。

研究者たちによると、ユーザーのブラウザ内で、任意の JavaScript を実行するために、この悪意のリンクが使用されるようだ。

このエクスプロイトは、昇格された権限を必要とせず、匿名アクセスが有効化されている場合でも機能する。

この脆弱性の悪用に成功した攻撃者は、ユーザー・セッションを乗っ取り、アカウント認証情報を変更する。そして、Grafana Image Rendererプラグインがインストールされている場合には、サーバ・サイド・リクエスト・フォージェリ (SSRF) を実行して、内部リソースの読み取りを可能にする。

Grafana の デフォルト CSP (Content Security Policy) でも、ある程度の保護が提供されるが、クライアント側の適用には制限があるため、悪用を防ぐことは不可能だ。

OX Security のエクスプロイトでは、CVE-2025-4123 がクライアント側で悪用され、Grafana 固有の JavaScript ルーティング・ロジックを介して、最新ブラウザの正規化メカニズムをバイパスできることを実証している。

それにより、攻撃者は URL 処理の不一致を悪用し、悪意のプラグインを提供し、ユーザーのメール・アドレスを変更することで、パスワード・リセットによるアカウント・ハイジャックを容易に達成するという。

脆弱性 CVE-2025-4123 を悪用する条件としては、ユーザー・インタラクション/被害者がリンクをクリックした際のアクティブなユーザー・セッション/プラグイン機能の有効化 (デフォルトで有効化) などの複数の要件があるが、多数の公開インスタンスと認証が不要という前提があるため、攻撃対象領域は広範なものとなる。

悪用リスクを軽減するために、Grafana 管理者に推奨されるのは、以下のバージョンへのアップグレードである:

- 10.4.18+security-01

- 11.2.9+security-01

- 11.3.6+security-01

- 11.4.4+security-01

- 11.5.4+security-01

- 11.6.1+security-01

- 12.0.0+security-01

Grafana の脆弱性 CVE-2025-4123 ですが、それを修正していない大量のインスタンスが、インターネットに公開されているようです。重要インフラ監視ツールであり、さまざまな特権を有しているだけに、それが乗っ取られると甚大な被害にいたると思えます。ご利用のチームは、十分に ご注意ください。よろしければ、Grafana で検索も、ご参照ください。

You must be logged in to post a comment.