Apache Tomcat and Camel Vulnerabilities Actively Exploited in The Wild

2025/07/03 CyberSecurityNews — Apache Tomcat/Apache Camel に存在する深刻な脆弱性が、世界中のサイバー犯罪者たちにより積極的に悪用されているという。2025年3月に情報が公開された以降において、それらの脆弱性への攻撃は、70カ国以上で 125,000件を超えるレベルにあると、セキュリティ研究者たちは報告している。

対象となる脆弱性は、いずれもリモート・コード実行を引き起こす、Apache Tomcat の CVE-2025-24813 と、Apache Camel の CVE-2025-27636/CVE-2025-29891 の3件であり、それらの Java ベース・プラットフォームを運用する組織に重大なリスクをもたらしている。

Apache Tomcat は、Java ベースの人気 Web サーバ・プラットフォームであり、この CVE-2025-24813 の影響を受けるバージョンは 9.0.0.M1~9.0.98/10.1.0-M1~10.1.34/11.0.0-M1~11.0.2 となる。この脆弱性を悪用する攻撃者は、Tomcat の Partial PUT とセッション永続化の機能を組み合わせることで、シリアライズされたセッション・ファイルを操作し、任意のコード実行を可能にする。

その一方で、多様なシステムを接続する統合フレームワークである Apache Camel のケースでは、脆弱性 CVE-2025-27636/CVE-2025-29891 を悪用する攻撃者が、大文字/小文字を区別する操作を介して、ヘッダー・フィルタリングのバイパス可能にする。

Palo Alto Networks の研究者たちによると、それらの脆弱性の公開直後からエクスプロイトの試行が急増し、2025年3月の第1週目にピークを迎えたという。同社のテレメトリ・システムは、プローブやスキャンといった、合計で 125,856件のエクスプロイト試行を検出し、そのうちの 7,859件では Tomcat の脆弱性が標的化されていた。

一連の攻撃パターンの分析結果から、自動スキャン・ツールとアクティブなエクスプロイト試行が確認され、それらの攻撃の多くで悪用されたのが、無料で利用できる Nuclei Scanner フレームワークであったことも判明した。

これらの脆弱性の公開後から脅威の状況が急速に進化し、Apache がセキュリティ・パッチをリリースした直後には PoC エクスプロイトも公開された。このエクスプロイトの容易さが、悪用における障壁を引き下げ、技術的に未熟な攻撃者であっても、パッチ未適用の組織にとって大きな脅威となっている。

Tomcat の Partial PUT 攻撃メカニズム

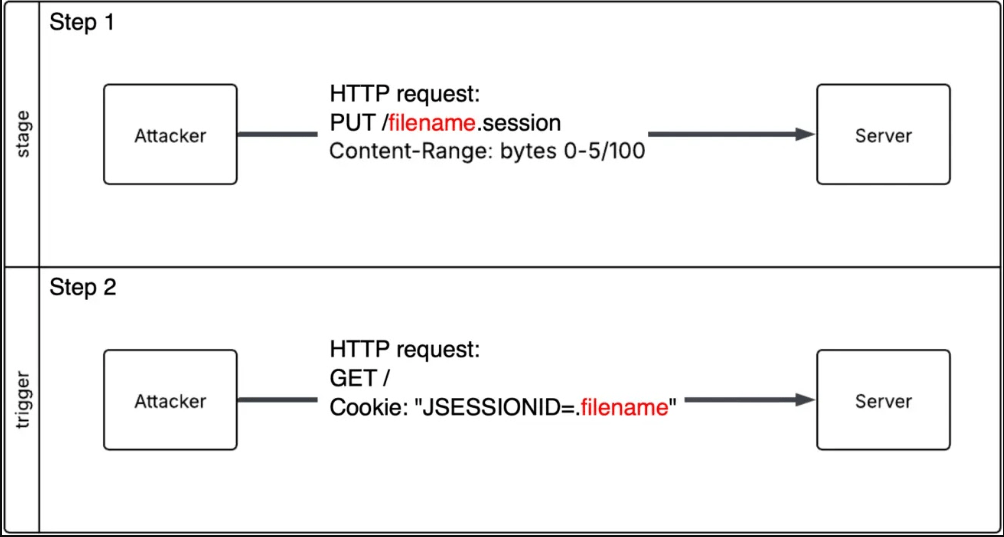

Content-Range ヘッダーを含む Partial PUT リクエストを、Tomcat が処理する際の隙を突き、脆弱性 CVE-2025-24813 を悪用する攻撃者は、高度な2段階攻撃を可能にする。

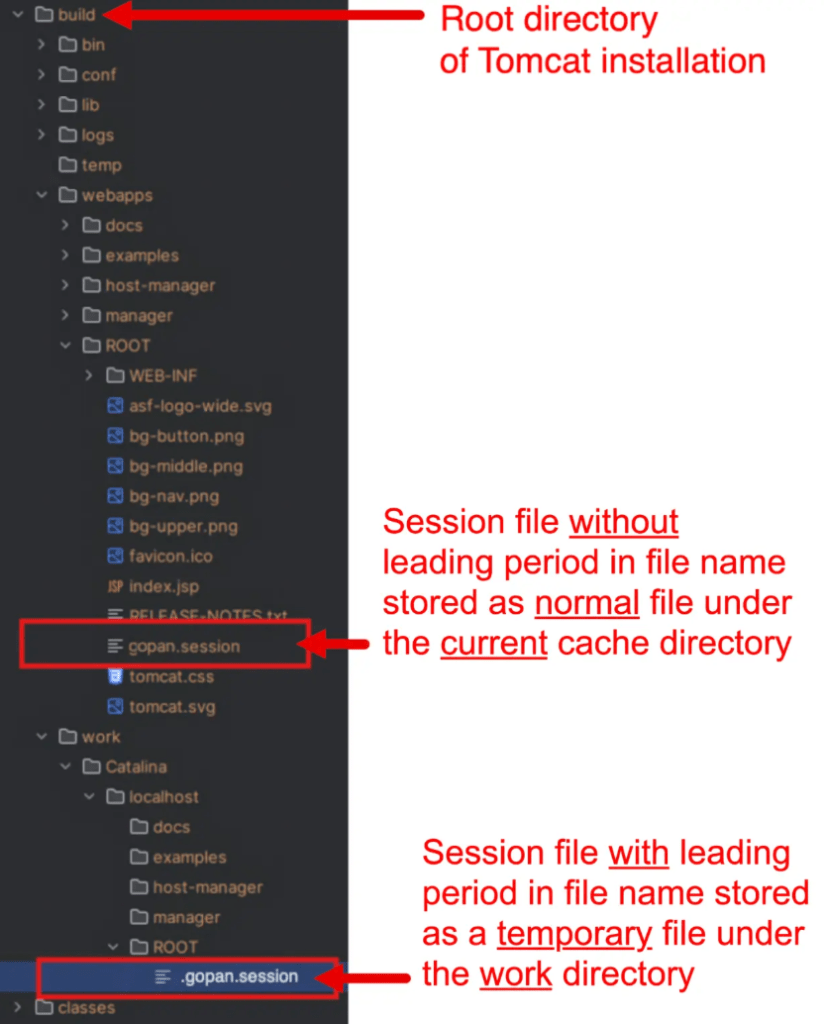

最初に攻撃者は、ファイル名の末尾に “.session” を付けた、シリアライズ済みの悪意あるコードを取り込んだ HTTP PUT リクエストを送信し、永続セッション・メカニズムのキャッシュに悪意のペイロードを配置する。このペイロードの最初のデプロイメントでは、”readonly” パラメーターの無効化と、永続セッションの有効化という、特定のサーバ・コンフィグレーションが必要となる。

これらの条件が満たされる場合において、攻撃者によってシリアライズされたコードは、Tomcat により2箇所に保存される。1つは、”/webapps” ディレクトリ下の通常キャッシュ・ファイルであり、もう1つは “/work” ディレクトリ内の先頭にピリオドが付くテンポラリ・ファイルである。

それらのファイルの保存を達成した攻撃者は、巧妙に作成された JSESSIONID クッキーを取り込んだ HTTP GET リクエストを送信することで、キャッシュされた悪意のコードのデシリアライズをトリガーする。それにより、攻撃プロセスは完了する。

Apache Tomcat と Apache Camel に発見された脆弱性が、世界中で活発に悪用されているようです。特に Tomcat の脆弱性は、特定の条件下でリモートからの任意のコード実行にいたるものであり、警戒が必要だと、この記事は指摘しています。PoC も公開済みですので、ご利用のチームは、ご注意ください。よろしければ、Partial PUT で検索も、ご参照ください。

You must be logged in to post a comment.