Threat Actors Exploiting Ivanti Connect Secure Vulnerabilities to Deploy Cobalt Strike Beacon

2025/07/18 CyberSecurityNews — Ivanti Connect Secure VPN デバイスを標的とする高度なマルウェア攻撃キャンペーンは、2024年12月以降において深刻な脆弱性 CVE-2025-0282/CVE-2025-22457 を積極的に悪用している。この進行中の攻撃で展開されるマルウェア・ファミリーは、MDifyLoader/Cobalt Strike Beacon/vshell/Fscan などであり、侵害されたネットワークへの長期的なアクセスを確立する APT の手法が確認されている。

脆弱な Ivanti Connect Secure デバイスを経由して、初期アクセスを取得した攻撃者が、その後に展開する複雑な感染チェーンは、検出を回避して持続性を維持するように設計されたものである。

主要ペイロードである Cobalt Strike Beacon バージョン4.5 は、カスタマイズされた亜種であり、標準的な実装から逸脱するものである。この亜種は、一般的な 1-Byte XOR 暗号化スキームではなく、ハードコードされたキー “google” による、RC4 暗号化を組み込んでいる。

このマルウェア攻撃キャンペーンにおける、高度な実行手法を特定したのは、JPCERT/CC Eyes のアナリストたちである。この攻撃者は、正規のシステム・ファイルと DLL サイド・ローディングを介して、悪意の活動を隠蔽している。

さらに攻撃者は、運用上のセキュリティに注意を払っており、多層的な難読化と暗号化を適用することで、分析と検出を困難にしている。

高度なローダー・メカニズムおよび回避の戦術

この攻撃キャンペーンにおける高度な技術は、オープンソース・プロジェクト libPeConv をベースにして構築された、カスタム・ローダー MDifyLoader に表れている。

.webp)

この MDifyLoader は、実行ファイル/ローダー本体/暗号化データ・ファイルという、侵害において不可欠な3つのコンポーネントとアーキテクチャを実装している。

この暗号化キーは、実行ファイルの MD5 ハッシュ値から導出される。したがって、それぞれのコンポーネント間に依存関係が生じ、分析が困難となる。

MDifyLoader は、意味のない関数呼び出しや変数参照を取り込んだ、ジャンク・コードを戦略的に挿入し、広範囲におよぶコードの難読化を実装している。この難読化には、相対アドレス値や関数の戻り値参照が含まれるため、自動的な難読化の解除は極めて困難である。

このローダーは、Java RMIコンパイラ (rmic.exe) や、”push_detect.exe” といった正規ファイルを用いる初期実行を確立している。それが示すのは、攻撃者が Living Off-The-Land 戦術を好んでいることである。

.webp)

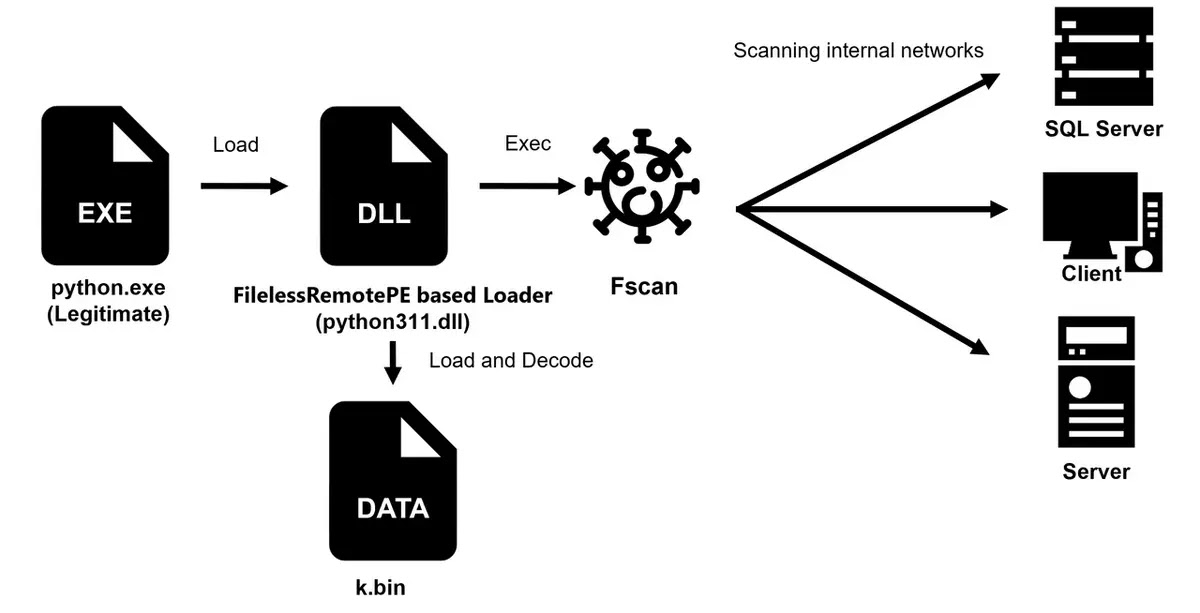

Fscan コンポーネントの役割は、”python.exe” ローダーを介して DLL サイドローディングを実行し、悪意の “python311.dll” を展開するところにある。この実装は、キャンペーンにおける多段階アプローチの一例であるという。

この Fscan の実装には、FilelessRemotePE ツールを基盤として ntdll.dll を標的とする、ETW バイパス・メカニズムが組み込まれているが、その目的は、エンドポイントの検出およびセキュリティ・ソリューションの回避にある。

最終的なペイロードは、RC4 暗号化された状態でメモリ内に読み込まれ、ハードコードされたキー “99999999” により復号される。

この初期の侵害を達成した脅威アクターは、新たなドメイン・アカウントの作成/Windows サービスとしてのマルウェアの登録/タスク・スケジューラを介した定期実行といった、複数のメカニズムを活用して永続性を確立する。

このキャンペーンの攻撃者は、Active Directory/FTP/MSSQL/SSH サービスに対してブルートフォース攻撃を実行し、MS17-010 に関わる SMB 脆弱性を悪用して、パッチ未適用システム間におけるラテラル・ムーブメントを展開するという、継続的な活動を展開している。

Ivanti Connect Secure VPN デバイスを標的とするマルウェア攻撃の手口が、JPCERT/CC のレポートをベースに、詳しく紹介されています。MDifyLoader や Cobalt Strike Beacon など複数のツールを組み合わせ、侵害を継続させる様子が解説されていて、とても興味深いです。よろしければ、Cobalt Strike で検索も、ご参照ください。

You must be logged in to post a comment.