Weaponized PuTTY Via Bing Ads Exploit Kerberos and Attack Active Directory Services

2025/08/26 CyberSecurityNews — Microsoft Bing 上のスポンサード検索結果を悪用する、マルバタイジング・キャンペーンにより武器化された PuTTY が配信されている。この悪意の PuTTY は、永続性を確立し、キーボードによる操作を可能にするものであり、Active Directory サービス・アカウントを標的とする Kerberoasting 攻撃を実行できる。LevelBlue の MDR SOC が公開した調査結果によると、検索広告と SEO ポイズニングを介して配布された、トロイの木馬化された管理ツールに関連する Oyster/Broomstick バックドア追跡調査により、悪意の PuTTY 展開が裏付けられているという。

LevelBlue の SOC は、USM Anywhere で SentinelOne の高リスク・アラートを受信し、”NEW VISION MARKETING LLC” により署名された疑わしい PuTTY.exe のダウンロードにフラグを付けた。そこで判明したのは、正規の PuTTY とは思えない署名者が発する危険信号である。

この分析で明らかになったのは、”PuTTY.exe” から悪意のインフラへ向けた送信トラフィック/%appdata% および %temp% での疑わしい DLL の作成/rundll32 DllRegisterServer によるスケジュールされたタスクと永続性/Kerberoasting 攻撃にいたる HOK アクティビティである。

続いて判明したのは、リソースの隔離/アカウントの無効化/実行チェーンの再構築である。その結果として、”Security Updater” というタスクを3分ごとに実行するようにスケジュール設定された偽インストーラが、悪意の DLL (twain_96.dll) をロードしていたことだ。この DLL は、その後に “green.dll” をドロップし、オペレーターによるアクセスと偵察が達成されていた。

Kerberos を悪用するための PuTTY 武器化

ここまでに説明してきたのは、異常なコード署名証明書を持つ偽の PuTTY が実行され、スケジュールされたタスクが永続化され、3分間隔で DllRegisterServer を介した rundll32 呼び出しが行われることだ。

第一段階の DLL (twain_96[.]dll) は、第二段階の DLL (green[.]dll) をドロップするものだ。この “green.dll” は、アウトバウンド 443 接続を開始し、ランサムウェア攻撃者の TTP (nltest/net group domain admins/nltest /dclist) と一致する検出コマンドを実行するために、”cmd[.]exe” を実行する。

SentinelOne テレメトリと VirusTotal の分類によると、これらの DLL がマッピングされる対象は、ハードコードされた C2/スケジュールされたタスクの永続化/リモートコマンド実行などで知られる、Oyster/Broomstick バックドア・ファミリとなる。

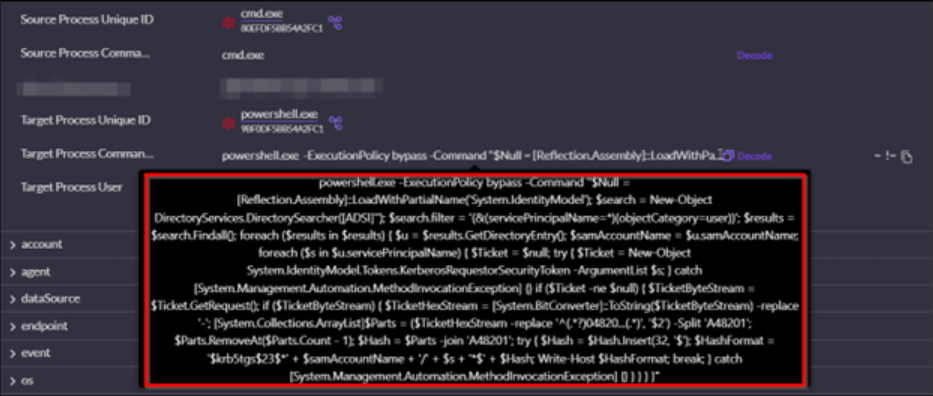

記録されている最新のアクションは、Kerberoasting を実行するインライン PowerShell スクリプトだった。このスクリプトは、SPN を持つアカウントの TGS チケットを要求し、AES が適用されていない場合には、弱い RC4-HMAC を活用し、メモリ内でチケット・バイトを抽出して、Hashcat 対応の $krb5tgs$ マテリアル (モード 13100) を出力するものだ。

このスクリプトは、Invoke-Kerberoast パターンを流用し、ディスクへの書き込みを行うことなく、すべてをメモリ内で実行する。また、USM Anywhere イベントにより検証されたのは、RC4-HMAC で暗号化された Kerberos サービス・チケット (イベント ID 4769) の記録である。これにより、サービス・アカウントの認証情報をオフラインでクラッキングし、AD サービスに対する権限昇格とラテラル・ムーブメントが実行できた。

LevelBlue が追跡したのは、puttyy[.]org や puttysystems[.]com といったタイポスクワッティングにより、putty[.]org を装うことで悪意のドメインにリダイレクトする、スポンサー検索結果へのイニシャル・アクセスである。これらのドメインは、トロイの木馬化されたインストーラを配信していた。heartlandenergy[.]ai ではペイロードのホスティングが観測され、侵害された WordPress サイトから putty[.]network のローテーション・ローダー・スクリプトがプルされていた。

サンドボックス化されたサンプルを用いて LevelBlue MDR チームが確認したのは、ペイロード・ハッシュの亜種および、ハッシュ/署名者ベースの検出を回避する複数のコード署名証明書 (NEW VISION MARKETING LLC を含む)、そして、FireFox Agent INC などの代替スケジュール・タスク名である。

トロイの木馬化された PuTTY/WinSCP と、Oyster/Broomstick 配信については、Rapid7 と Arctic Wolf も報告している。それは、2024~2025 年のマルバタイジング/SEO ポイズニングの広範なトレンドであり、今回の活動とも一致している。

Oyster/Broomstick バックドアに関連する、武器化された PuTTY マルバタイジング調査で、LevelBlue が報告した IOC (痕跡) 統合表を以下に示す。迅速な封じ込めのために、これらの情報は、ブロックリストと検出パイプラインに追加されるべきである。以下のエントリは、LevelBlue により文書化された指標と一致する、複数のキャンペーンに関するオープンソース・レポートを反映している。

この IOC テーブルは、武器化された PuTTY/Oyster マルバタイジング活動に関連する、ドメイン/ハッシュ/署名者/IP/URL/スケジュール・タスクなどを統合している。これらの指標を、ブロックリスト/レトロハンティング/検出コンテンツなどに活用してほしい。

| Type | Indicator | Context/Notes |

|---|---|---|

| Domain | puttyy[.]org | Typosquat used to deliver trojanized PuTTY installers. |

| Domain | puttysystems[.]com | Malvertising landing used to impersonate PuTTY download. |

| Domain | updaterputty[.]com | Newly registered domain associated with campaign flow. |

| Domain | putty[.]bet | Campaign-associated domain registration. |

| Domain | puttyy[.]com | Typosquat tied to delivery infrastructure. |

| Domain | putty[.]run | Campaign-associated domain registration. |

| Domain | putty[.]lat | Campaign-associated domain registration. |

| Domain | putty[.]us[.]com | Campaign-associated domain registration. |

| Domain | heartlandenergy[.]ai | Observed hosting payload behind “Download PuTTY.” |

| Domain | putty[.]network | Loader page rotating mirrors via JS for payload checks. |

| Domain | ruben.findinit[.]com | Compromised WordPress site used to serve payloads. |

| Domain | ekeitoro.siteinwp[.]com | Compromised WordPress site used to serve payloads. |

| Domain | danielaurel[.]tv | Compromised WordPress site used to serve payloads. |

| File hash (SHA256) | 0b85ad058aa224d0b66ac7fdc4f3b71145aede462068cc9708ec2cee7c5717d4 | Malicious PuTTY/Oyster-related sample. |

| File hash (SHA256) | e9f05410293f97f20d528f1a4deddc5e95049ff1b0ec9de4bf3fd7f5b8687569 | Malicious PuTTY/Oyster-related sample. |

| File hash (SHA256) | d73bcb2b67aebb19ff26a840d3380797463133c2c8f61754020794d31a9197d1 | Malicious PuTTY/Oyster-related sample. |

| File hash (SHA256) | dd995934bdab89ca6941633dea1ef6e6d9c3982af5b454ecb0a6c440032b30fb | Malicious PuTTY/Oyster-related sample. |

| File hash (SHA256) | 03012e22602837132c4611cac749de39fb1057a8dead227594d4d4f6fb961552 | Malicious PuTTY/Oyster-related sample. |

| File hash (SHA256) | a653b4f7f76ee8e6bd9ffa816c0a14dca2d591a84ee570d4b6245079064b5794 | Malicious PuTTY/Oyster-related sample. |

| File hash (SHA256) | e02d21a83c41c15270a854c005c4b5dfb94c2ddc03bb4266aa67fc0486e5dd35 | Malicious PuTTY/Oyster-related sample. |

| File hash (SHA256) | 80c8a6ecd5619d137aa57ddf252ab5dc9044266fca87f3e90c5b7f3664c5142f | Malicious PuTTY/Oyster-related sample. |

| File hash (SHA256) | 1112b72f47b7d09835c276c412c83d89b072b2f0fb25a0c9e2fed7cf08b55a41 | Malicious PuTTY/Oyster-related sample. |

| File hash (SHA256) | 3d22a974677164d6bd7166e521e96d07cd00c884b0aeacb5555505c6a62a1c26 | Malicious PuTTY/Oyster-related sample. |

| File hash (SHA256) | e8e9f0da26a3d6729e744a6ea566c4fd4e372ceb4b2e7fc01d08844bfc5c3abb | Malicious PuTTY/Oyster-related sample. |

| File hash (SHA256) | eef6d4b6bdf48a605cade0b517d5a51fc4f4570e505f3d8b9b66158902dcd4af | Malicious PuTTY/Oyster-related sample. |

| File signer | THE COMB REIVERS LIMITED | Abused code-signing certificate on trojanized installers. |

| File signer | NEW VISION MARKETING LLC | Anomalous signer on fake PuTTY[.]exe observed. |

| File signer | PROFTORG LLC | Abused certificate on malicious samples. |

| File signer | LLC Fortuna | Abused certificate on malicious samples. |

| File signer | LLC BRAVERY | Abused certificate on malicious samples. |

| File signer | LLC Infomed22 | Abused certificate on malicious samples. |

| IP | 45.86.230[.]77 | C2/registration/login endpoints observed. |

| IP | 185.208.159[.]119 | Malicious API host observed in activity. |

| IP | 144.217.207[.]26 | Outbound 443 connection (green.dll). |

| IP | 85.239.52[.]99 | Malicious API host observed in activity. |

| IP | 194.213.18[.]89 | C2 registration/login endpoints observed. |

| URL (defanged) | hxxp[:]//185.208.158[.]119/api/jgfnsfnuefcnegfnehjbfncejfh | Malicious API path. |

| URL (defanged) | hxxp[:]//185.208.158[.]119/api/kcehc | Malicious API path. |

| URL (defanged) | hxxp[:]//45.86.230[.]77:443/reg | C2 registration endpoint. |

| URL (defanged) | hxxp[:]//45.86.230[.]77:443/login | C2 login endpoint. |

| URL (defanged) | hxxp[:]//85.239.52[.]99/api/jgfnsfnuefcnegfnehjbfncejfh | Malicious API path. |

| URL (defanged) | hxxp[:]//85.239.52[.]99/api/kcehc | Malicious API path. |

| URL (defanged) | hxxp[:]//194.213.18[.]89:443/reg | C2 registration endpoint. |

| URL (defanged) | hxxp[:]//194.213.18[.]89:443/login | C2 login endpoint. |

| Scheduled task | Security Updater | Persistence via rundll32 DllRegisterServer at 3‑minute intervals. |

| Scheduled task | FireFox Agent INC | Alternate task name seen in sandboxed samples. |

推奨事項として挙げられるのは、特定されたドメインのブロック/SPN アカウントの Kerberos への AES の適用/影響を受ける SPN の認証情報のローテーションなどである。また、ソフトウェアの入手先については、検証済みのリポジトリと公式ベンダー・サイトに限定すべきである。

セキュリティ・チームにとって必要なことは、rundll32 DllRegisterServer の悪用および、3分間隔で繰り返し実行されるスケジュール・タスク、メモリ内 Kerberoasting パターン、偽の管理ツールと DLL ドロップ、cmd[.]exe を用いた偵察を検出し、ストーリー・ラインを相関させるカスタム・ソリューションの導入である。

正規の PuTTY が偽装され、マルバタイジングにより悪意のインストーラとして配布されていたとのことです。検索広告とタイポスクワッティングを悪用して、本物に見えるダウンロード先から、不正なバイナリを入手させる仕組みです。ご利用のチームは、ご注意ください。よろしければ、PuTTY で検索も、ご参照ください。

You must be logged in to post a comment.