GitLab High-Severity Vulnerabilities Let Attackers Crash Instances

2025/09/26 CyberSecurityNews — GitLab が公開したのは、未認証の攻撃者により悪用され、セルフ・マネージド GitLab インスタンスをクラッシュさせる可能性のある、深刻度の高いサービス拒否 (DoS) 脆弱性 CVE-2025-10858/CVE-2025-8014 に関する情報である。それらの脆弱性が影響を及ぼす範囲は、Community Edition (CE)/Enterprise Edition (EE) のバージョン 18.4.1/18.3.3/18.2.7 未満であり、攻撃者に対して HTTP エンドポイントと GraphQL API の悪用を許すという。管理者にとって必要なことは、速やかなアップデートにより、サービスの中断とデータ損失の可能性を防ぐことである。

深刻度の高い DoS 脆弱性

最も深刻な2つの脆弱性 CVE-2025-10858/CVE-2025-8014 (CVSS:7.5) を悪用する未認証の攻撃者は、不正な JSON ペイロードと GraphQL クエリの複雑さ制限の回避を介して、サービス拒否攻撃を仕掛けられる。

脆弱性 CVE-2025-10858 を悪用する攻撃者は、細工した JSON ファイルを “/api/v4/projects/:id/uploads” などのエンドポイントに送信することで、CPU とメモリを枯渇させ、Rails Web サーバを応答不能にする可能性がある。この脆弱性は、マルチテナント・システムで共存するサービスに対して、想定外の損害を与える可能性がある。

脆弱性 CVE-2025-8014 は、無制限の GraphQL クエリを許すものである。エンドポイント “/api/graphql” に対して、深くネストされたクエリや過度に複雑なクエリを構築する攻撃者により、内部クエリ・コストのしきい値がオーバーするため、Unicorn ワーカープールでクラッシュ・ループを引き起こす可能性がある。この脆弱性は、セルフマネージド GitLab インスタンスと内部グラフにも影響を及ぼし、CI/CD パイプラインを中断させる可能性がある。

CVE-2025-9958 (CVSS 6.8)/CVE-2025-7691 (CVSS 6.5) などの深刻度 Medium レベルの脆弱性により、情報漏洩および権限昇格が発生する可能性がある。

CVE-2025-9958 を悪用する低権限のユーザーが、”/api/v4/registry/repositories/:id” エンドポイントを介して仮想レジストリ・コンフィグを公開し、レジストリ・トークンを漏洩させる可能性がある。

CVE-2025-7691 を悪用するグループ管理権限を持つ開発者は、細工された API 呼び出し、”/api/v4/groups/:group_id/members” 介して権限を昇格させ、EE バックエンドのロール・チェックを回避するという。

GraphQL の無制限配列パラメータ/blobSearch/文字列変換メソッドにおける複数の DoS ベクターは、CVSS 評価は低いが、パフォーマンス低下のリスクがある。

blobSearch の GraphQL リゾルバは、特別に細工されたクエリで無限ループに陥る可能性がある。また、GitLab の Ruby ミドルウェアにおける再帰的な文字列変換により、Ruby VM のリソースが枯渇する可能性がある。

| CVE | Title | CVSS 3.1 Score | Severity |

| CVE-2025-10858 | Denial of Service via crafted JSON uploads | 7.5 | High |

| CVE-2025-8014 | Denial of Service bypassing query complexity limits | 7.5 | High |

| CVE-2025-9958 | Information disclosure in virtual registry configuration | 6.8 | Medium |

| CVE-2025-7691 | Privilege Escalation from within the Developer role | 6.5 | Medium |

| CVE-2025-10871 | Improper authorization for Project Maintainers when assigning roles | 3.8 | Low |

| CVE-2025-10867 | Denial of Service in GraphQL API blobSearch | 3.5 | Low |

| CVE-2025-5069 | Incorrect ownership assignment via Move Issue drop-down | 3.5 | Low |

| CVE-2025-10868 | Denial of Service via string conversion methods | 3.5 | Low |

パッチ適用済みバージョン

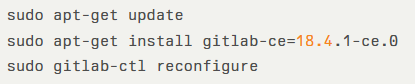

今回のパッチ・リリースにより、GitLab CE/EE はバージョン 18.4.1/18.3.3/18.2.7 へとアップデートされ、重大なバグとセキュリティに対する修正が組み込まれた。

GitLab Dedicated を利用するユーザーは、すでにパッチ適用済みのバージョンを利用している。その一方で、セルフマネージド・インストールを利用するユーザーは、速やかにアップグレードする必要がある。

新たなデータベース移行は不要である。マルチノード・デプロイメントでは、”/etc/gitlab/skip-auto-reconfigure” フラグを利用することでダウンタイムなしでパッチを適用できる。

このリリースには、PostgreSQL バージョン 16.10 へのアップグレードも含まれており、CVE-2025-8713/CVE-2025-8714/CVE-2025-8715 に対処している。

また、バージョン 18.4.1 のバグ・バックポートには、プロジェクトのフォーク/スキャナー提案エラー/HandleMalformedStrings ミドルウェアのパフォーマンス最適化に関する修正が含まれている。

アップグレードにおいては、公式のアップデート・ガイドに従う方式と、Omnibus パッケージを使用する方式がある。

メンテナーたちにとって必要なことは、これらのパッチをタイムリーに適用し、GitLab インスタンスの整合性と可用性を維持することだ。

GitLab CE/EE の複数の脆弱性が FIX しましたが、とくに深刻なのは、未認証の攻撃者が細工した JSON や複雑な GraphQL クエリを送り込むことで、CPU やメモリの消費を引き起こし、サービス停止に至る可能性です。それらの欠陥は、入力データの検証不足や、クエリの複雑さを制御する仕組みが不十分なことに起因します。CI/CD パイプラインやサーバ全体に影響が及ぶため、注意が必要だと、この記事は指摘しています。ご利用のチームは、ご注意ください。よろしければ、GitLab で検索も、ご参照ください。

You must be logged in to post a comment.