Hackers Attempting to Exploit Grafana Vulnerability that Enables Arbitrary File Reads

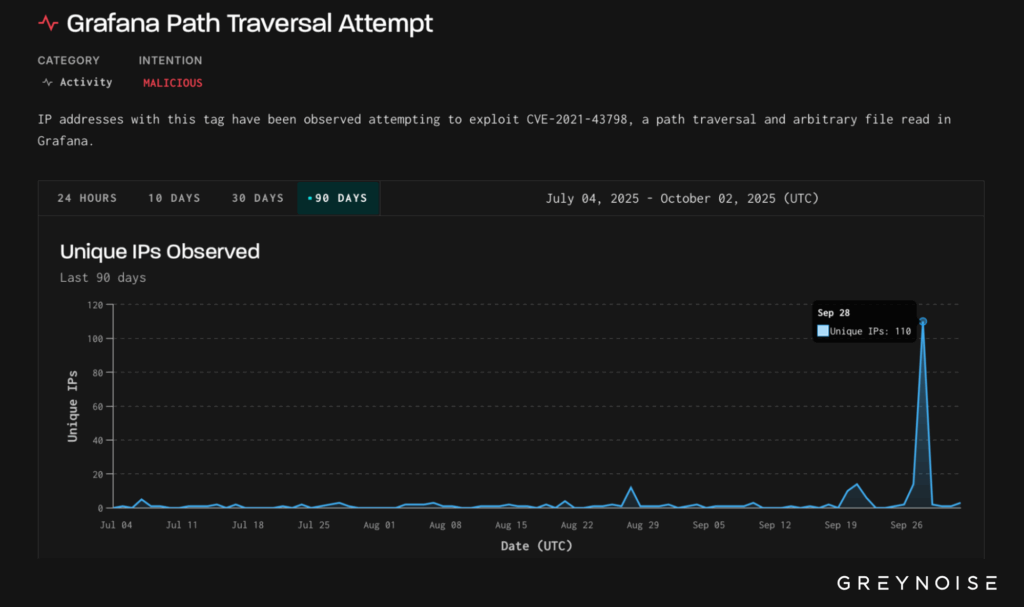

2025/10/03 CyberSecurityNews — オープンソースとして提供される分析と可視化のためのプラットフォーム Grafana が、大規模かつ組織的な攻撃を仕掛ける脅威アクターたちの標的となっている。9月28日に GreyNoise のセキュリティ研究者が検知したのは、脆弱性 CVE-2021-43798 に対する悪用試行の急増である。このパス・トラバーサルの脆弱性を悪用する攻撃者は、パッチ未適用のインスタンスにおいて任意のファイル読み取りを可能にする。

わずか1日の間に、Global Observation Grid (GOG) へのスキャンが、110件の異なる悪意の IP アドレスから行われた。これらは、いずれも敵対的な行動として分類されている。具体的に言うと、コンフィグ・ファイルや認証情報といった機密性の高いデータを収集する、組織的な攻撃キャンペーンが展開されている。

Grafana の悪用試行

これまでの数カ月間においては、その活動は限定的なものだった。しかし、9月28日の時点で、攻撃者によるリクエストが急増しており、合計で 110件の固有 IP アドレスからの悪用試行が検出された。それらのリクエストの送信先は、米国/スロバキア/台湾に限定されていた。

送信元の大半はバングラデシュからの 107件で占められ、米国のエンドポイントへの攻撃は 105回だった。残りは中国の2件と、ドイツの1件であったという。ほとんどの IP は、攻撃が開始された日に初めて観測されており、使い捨てのインフラが使用されたことが示唆される。

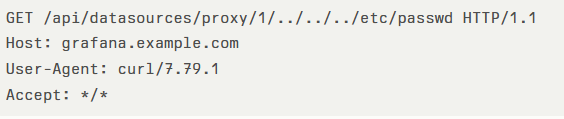

ペイロードは、以下のような典型的なトラバーサル・パターンを示していた。

システム・ファイルや Grafana コンフィグ・データを返すレスポンスにより、認証情報や機密コンフィグが露呈するため、Grafana が監視する環境への、さらなる侵入が可能になる。

このトラフィック分析で明らかになったのは、2つの注目すべきパターンである。それらは、均一化された地理的ターゲット比率と、ツールのフィンガープリントの収束である。

前述のとおり、バングラデシュを拠点とするスキャナは、米国のホストを 100回、スロバキアを1回、台湾を1回攻撃していた。

主要な TCP/HTTP フィンガープリントとしては、似かよった TLS JA3 ハッシュと User‑Agent 文字列のセットが標的ごとにマッピングされていた。それが示すのは、攻撃者が用いるキットが、中央で共有またはオーケストレーションされている状況である。

GreyNoise によると、中国の CHINANET-BACKBONE でホストされている2つの IP アドレス (60.186.152.35/122.231.163.197) は、9月28日にのみアクティブであり、また、Grafana パス・トラバーサル・プローブのみを対象としていたという。

以前から存在する、影響の大きい脆弱性の悪用が止まっていない。Grafana のパス・トラバーサル・バグは、SSRF ウェーブやアカウント乗っ取りツールキットで確認されており、多段階のエクスプロイト・チェーンに組み込まれることが多い。

したがって、CVE-2021-43798 の再出現が示すのは、継続的な警戒が必要であることだ。

緩和策

すべての Grafana デプロイメントを、最新のセキュア・リリースに更新し、CVE-2021-43798 の影響が軽減されていることを確認する必要がある。Web サーバ・ログにおける不正なトラバーサル・リクエストの有無を検査し、返されたファイル内に不正アクセスの痕跡がないことを確認すべきである。

さらに、9月28日に特定された 110件の悪意の IP をブロックした上で、JA3/JA4 シグネチャをサポートする動的 IP ブロック・リストの実装を検討する必要がある。

レガシー脆弱性の再出現を防ぎ、組織的な悪用を阻止するためには、厳格なパッチ管理とプロアクティブなログ分析の維持が不可欠である。

ここで問題とされる Grafana の脆弱性 CVE-2021-43798 は、パス・トラバーサルという種類の欠陥であり、システム内の任意のファイルの読み取りを、攻撃者に対して許すことになります。ユーザーから受け取ったファイル・パスを、ソフトウェアが正しく制御できていないことに起因します。その結果として、「../」のような特殊な文字列を悪用する攻撃者が、本来は許可されない場所のデータにアクセスできるという事態が生じます。シンプルな欠陥ですが、認証情報や設定ファイルなど重要な情報が漏洩し、とても深刻な被害をもたらすと、この記事は指摘しています。ご利用のチームは、ご注意ください。よろしければ、Grafana で検索も、ご参照ください。

You must be logged in to post a comment.