Over 269,000 F5 Devices Exposed Online After Major Breach: U.S. Faces Largest Risk

2025/10/17 CyberSecurityNews — F5 による情報公開は、同社が明らかにした高度な国家レベルの攻撃の直後に行われたものだ。この攻撃では、F5 の開発環境が侵害され、ソースコード/BIG-IP 製品の未公表脆弱性の詳細情報が盗み出された。その影響が及ぶ範囲として挙げられるのは、公開されたデバイスの約半数にあたる 134,000 台が集中する米国であり、F5 のアプリケーション・デリバリー・コントローラーに依存する世界中の組織に警鐘を鳴らしている。2024年8月に検知された今回の侵害の特質は、長期にわたる不正アクセスにあり、F5 のインフラに存在する脆弱性を露呈するものだ。この問題により、公開されたデバイスへのリスクが増大する可能性がある。

サイバー・セキュリティ専門家たちが警告するのは、盗まれた情報を悪用する攻撃者が、標的型エクスプロイトの作成を可能にする点だ。それにより、パッチ未適用のシステム上でのリモート・コード実行やデータ窃取にいたる恐れがある。

CISA などの連邦政府機関が緊急指令を発する中、インターネットに接続された F5 ハードウェアの膨大な数が要因となり、金融/政府/重要インフラ分野の企業への脅威を深刻化させている。

2025年10月15日の時点で F5 ネットワークスが確認したのは 、同社の BIG-IP 開発システムに侵入した高度な持続的脅威 (APT) 攻撃者が、未公開かつ未修正のソースコードおよび脆弱性に関するデータを盗み出したことだ。

このインシデントに対する F5 の説明は、高度に洗練された国家レベルのハッカーが窃取した情報により、将来の製品リリースの完全性が損なわれ、同社のプラットフォームが攻撃され得るというものだ。

現時点では、顧客ネットワークへの直接的な侵入を示す証拠はないが、未公開の脆弱性 (潜在的なゼロデイを含む) へのアクセスが確認されたことで、すべての BIG-IP インスタンスにおける速やかにインベントリの作成/更新が急務となっている。

連邦政府機関に対する CISA の緊急指令 26-01 は、公開されている F5 デバイスのセキュリティ強化およびサポート終了ハードウェアの削除を義務付けており、今回の侵害が国家安全保障に与える影響を示唆している。

この脆弱性の影響を受ける製品に含まれるのは、BIG-IP iSeries/rSeries/F5OS-A/BIG-IQ などである。また、直近の四半期パッチでは、CVE-2025-61955/CVE-2025-60013 などの関連する脆弱性が修正されている。

F5 デバイスがオンラインで公開

Sophos/Tenable などのセキュリティ企業が重視するのは、影響を受ける環境での認証情報の窃取やラテラル・ムーブメントなどの可能性であり、エクスプロイトの試みに対する継続的な監視である。

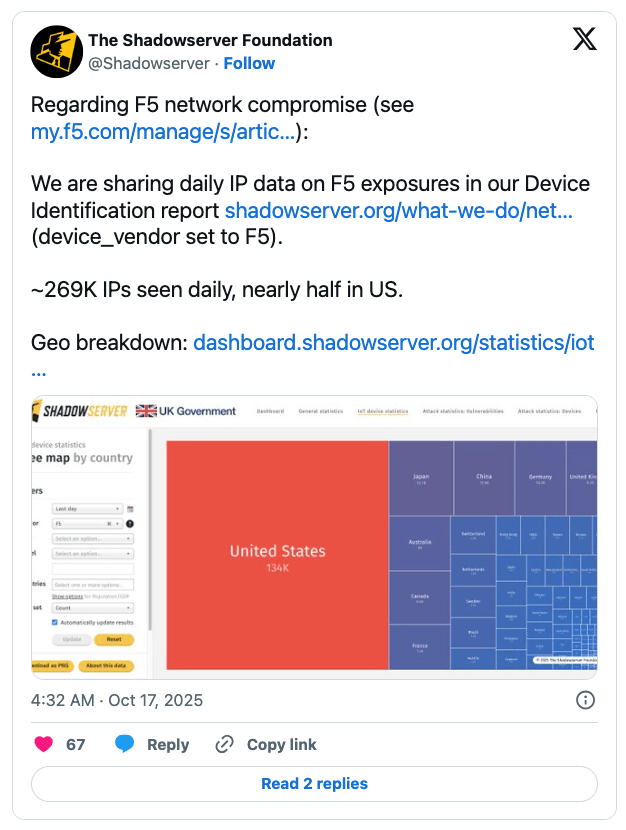

Shadowserver Foundation のデバイス識別レポートが浮き彫りにするのは、この問題の規模である。同社では、インターネットからアクセスが可能な、約 269,000 台の F5 デバイス IP をスキャンして特定している。

公開レポートで共有されたデータは、地理的な集中を明らかにしている。米国が 134,000 件で最多を占め、それに続くのが日本/中国/ドイツ/英国などである。こうした可視性により、一連のデバイスがスキャンおよびエクスプロイトの主要な標的となり、侵害後に攻撃者が窃取した情報が、巧妙な攻撃で悪用される可能性がある。

Eclypsium などの専門家たちが強調するのは、F5 セットアップの一般的なミス・コンフィグである iControl REST API の露出が、これまでにおいて、認証不要のアクセスにつながってきたことだ。また、今回の脆弱性情報の窃取により、パッチ未適用でインターネット接続された BIG-IP システムは、サービス拒否攻撃/バッファ・オーバーフロー/システム全体の乗っ取りなどのリスクを高めている。

ユーザー組織にとって必要なことは、2025年10月に F5 が発行したセキュリティ通知に速やかに対応することだ。そこに含まれるのは、BIG-IP/F5OS プラットフォームの複数モジュール向けの修正である。なお、Shadowserver のレポートは、プロアクティブなスキャンのための IP フィードを毎日提供している。ユーザーに推奨されるのは、内部ログとの照合により侵害の兆候を確認することだ。

F5 のインシデントが進行する中、この大規模な情報流出が示唆するのは、堅牢なネットワーク・セグメンテーションと定期的な脆弱性評価の必要性である。

国家レベルの攻撃者が関与していることから、サイバー・セキュリティ・コミュニティはエクスプロイト活動の増加を予測している。デバイスへの可視性の確保と迅速なパッチ適用が、世界中の防御担当者にとって必須である。

この F5 の問題の原因は、長期的な不正アクセスと開発環境の露出にあります。未公開のソースコードや脆弱性情報が流出したことで、攻撃者が標的型エクスプロイトを作成できる状況が生まれています。それに加えて iControl REST API の露出やパッチ未適用、公開 IP の集中といった要素が、スキャンやラテラルムーブメントを誘発しやすくしていると、この記事は指摘しています。ご利用のチームは、ご注意ください。よろしければ、2025/10/15 の「F5 に侵入した脅威アクター:BIG-IP のソースコードと脆弱性関連の機密情報を盗み出す」も、ご参照ください。

You must be logged in to post a comment.