“I Paid Twice” Scam Infects Booking.com Users with PureRAT via ClickFix

2025/11/07 hackread — Sekoia が公表したのは、ホテルの運営者を標的とし、その後に宿泊客を狙うという、広範かつ継続的なサイバー犯罪活動の詳細である。このサイバー脅威の検知/対応企業による調査は、宿泊施設の顧客を標的とするフィッシング・キャンペーンを、同社のパートナーが報告したことから始まった。予約代金をホテルと犯罪者の双方に支払わされた被害者のメール件名にちなみ、この報告は “I Paid Twice (二重支払い)” と命名された。

Sekoia は、この詐欺グループが高度に組織化されていると見ている。まず、ホテル管理者の非公開連絡先を入手する。そこで用いられるのは、Web サイト検索やロシア語フォーラム LolzTeam などでのメールリストの購入である。

研究者たちによると、こうした管理者データベースを大量に購入する場合は、“数十ドル” 程度で入手できるようだ。

ホテルでの攻撃の始まり

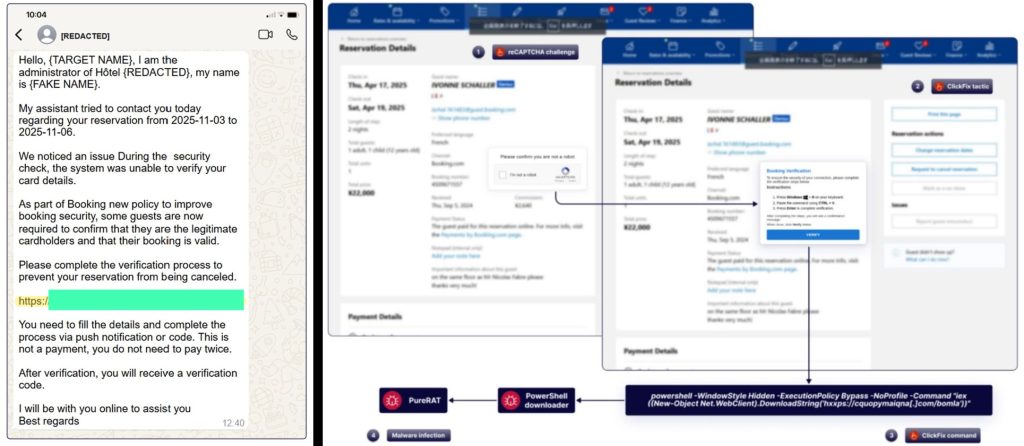

2025年4月から始まり、10月の初旬まで継続している詐欺行為は、ホテル・システムへの攻撃から始まる。そこでホテルのスタッフが受け取るのは、顧客の依頼を装う巧妙なメールである。それらは、ホテルの予約部門や管理部門のメールアドレスに送信されるが、Booking.com のロゴを使用するものもあるという。

それらのメールに含まれる ClickFix リンクにより、マルウェア (具体的にはPureRAT:別名PureHVNC/ResolverRAT) がインストールされる。このマルウェアは、PureCoder によりサービスとして販売されており、Booking.com などの予約プラットフォームの業務用ログイン情報を盗み出すよう設計されている。

PureRAT は犯罪者に対して、完全なリモート・コントロールを提供し、業務用ログイン情報の窃取を可能にする。さらに、悪質なオンライン広告や検索エンジンのトリックを介してホテル従業員を感染サイトへ誘導し、Drive-by Download によるマルウェアの自動配布も行うという。こうして侵害/窃取されたホテル・アカウントへのアクセス権が、オンラインで新たに売買されることも多いという。

旅行者を狙う

この詐欺グループは次のステップでの説得力を高めるために、本物の Booking.com アカウントにアクセスして、宿泊客の個人情報や予約情報を悪用する。宿泊予定者は WhatsApp またはメールで、「支払いにセキュリティ上の問題がある」という連絡を受ける。さらに攻撃者は、「 Booking.com がキャンセルを防ぐために導入した手続きだ」と偽って正当性を与える。

その後に、宿泊予定者は偽の Web サイトへ誘導され、銀行口座情報を抜き取られる。Sekoia の研究者は「2025年10月時点で、数ヶ月間にわたり活動してきた数百件の悪意のドメインが確認された」と報告しており、この手口は非常に収益性が高いと評価している。

Sekoia が確認したのは、この詐欺師が Booking.com に加えて、Expedia などの予約サイトも偽装していることだ。つまり、旅行/ホスピタリティの業界全体を、広く標的として捉えていることが示唆される。

周知のとおり、サイバー犯罪は高度に組織化されたビジネスであり、この詐欺モデルは企業と顧客の双方を標的にすることで、いまも成功を収めている。

ホテル側を踏み台にする連鎖型の攻撃で、詐欺行為を成功に導く事例が紹介されています。その要因は、管理者の連絡先の売買と、ClickFix で従業員を誘導する手口、PureRAT による業務アカウント窃取が連動している点にあります。最初に攻撃者は、ホテルの信頼を侵して正規アカウントを取得したうえで、その信用を使って宿泊客に偽連絡を送り偽サイトへ誘導します。とても身近なところで、このような詐欺行為が行われています。よろしければ、Booking.com で検索と、ClickFix で検索を、ご参照ください。

You must be logged in to post a comment.