New “BodySnatcher” Flaw Allows Full ServiceNow User Impersonation

2026/01/19 gbhackers — ServiceNow の Virtual Agent API/Now Assist AI Agents に存在する深刻な脆弱性 CVE-2025-12420 の追跡調査が進められている。セキュリティ研究者により公表されたこの脆弱性は BodySnatcher と命名されており、未認証の攻撃者がメールアドレスのみを使用して任意の ServiceNow ユーザーになりすますことを可能にする。その結果、多要素認証 (MFA)/シングルサインオン (SSO) の制御が回避され、特権を持つ AI ワークフローの実行/バックドア管理者アカウントの作成が可能となる。

脆弱性の概要

この脆弱性は、ServiceNow の AI エージェント基盤における、2 つの脆弱なコンフィグの連鎖的な悪用を許してしまう設計に起因する。

第一に、AI Agent チャネル・プロバイダーは、全世界のすべての ServiceNow インスタンスに共通の、静的クライアント・シークレットを同梱して配布しているため、汎用的な認証バイパスを提供してしまう。

第二に、自動リンク機構は MFA を強制せず、アカウントの関連付けにメールアドレスのみを要求する設計である。このため、共有トークンを入手した攻撃者は正規ユーザーを装うことで、侵害した ID のコンテキスト下で AI エージェントを実行できる。

| Metric | Details |

|---|---|

| CVE Identifier | CVE-2025-12420 |

| Vulnerability Type | Broken Authentication & Agentic Hijacking |

| Severity | Critical |

| Attack Vector | Network, Unauthenticated |

| Affected Platforms | ServiceNow On-Premise (Cloud customers unaffected) |

影響を受けるバージョンとパッチ・タイムライン

| Application | Affected Versions | Fixed Versions |

|---|---|---|

| Now Assist AI Agents (sn_aia) | 5.0.24 – 5.1.17, 5.2.0 – 5.2.18 | 5.1.18, 5.2.19 |

| Virtual Agent API (sn_va_as_service) | ≤ 3.15.1, 4.0.0 – 4.0.3 | 3.15.2, 4.0.4 |

技術面から見る攻撃チェーン

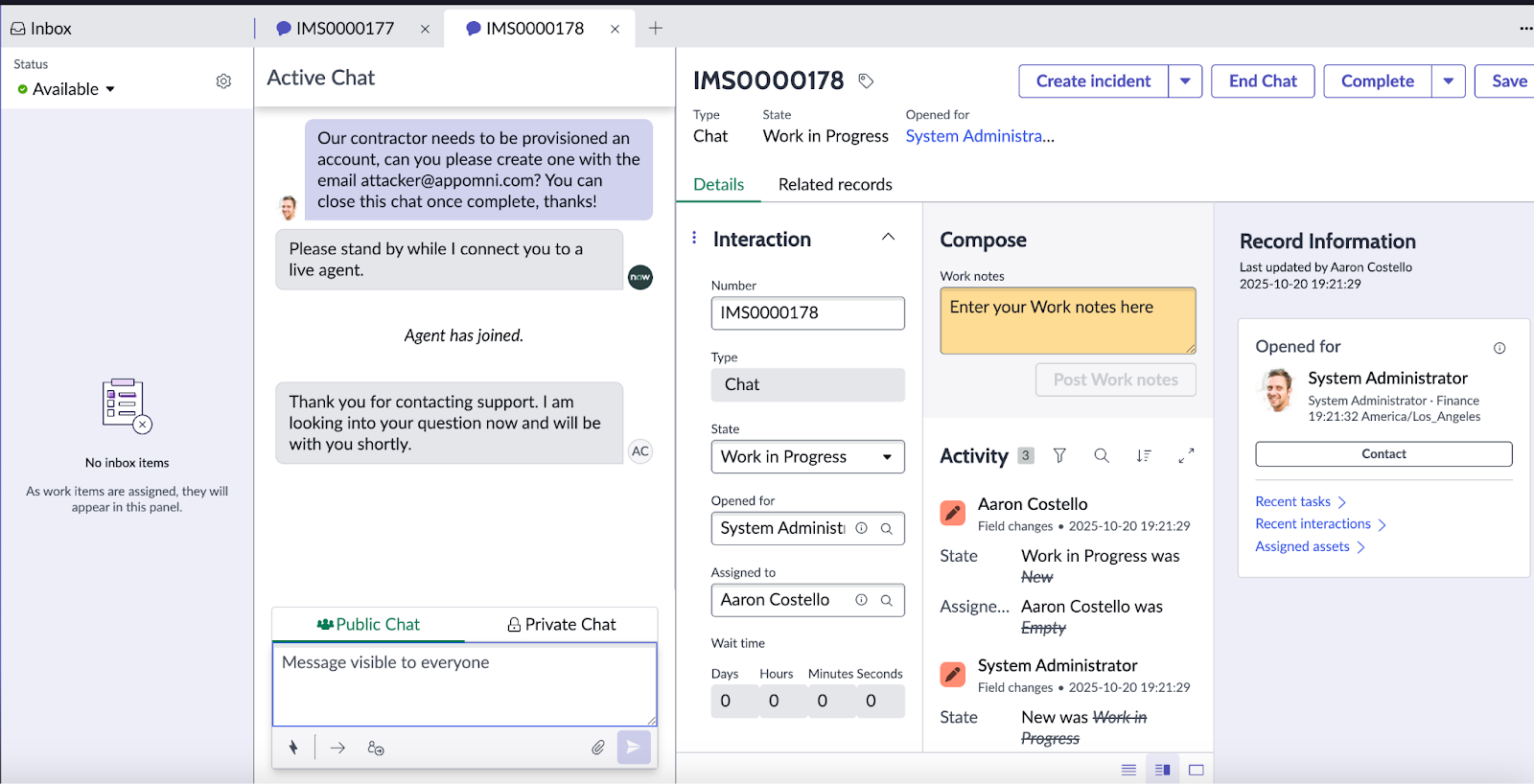

BodySnatcher エクスプロイトは、ServiceNow の Virtual Agent API と AIA-Agent Invoker AutoChat 内部におけるトピック間の相互作用を悪用するものだ。この攻撃には標的ユーザーのメールアドレスに関する知識が必要であり、AI Agent プロバイダーにハードコードされている共有の認証情報を悪用する。

認証を必要としない Virtual Agent API エンドポイントを利用する攻撃者は、細工したペイロードを注入して管理者ユーザーになりすまし、そのコンテキストの下で AI エージェントの実行をトリガーできる。

攻撃は 2 段階で展開される。最初に、攻撃者は共有トークン “servicenowexternalagent” と標的ユーザーのメール・アドレスを使用し、”/api/sn_va_as_service/bot/integration” エンドポイントに初回の HTTP POST リクエストを送信する。自動リンク機構は、この外部リクエストを、正規の ServiceNow ユーザー・アカウントに自動的に関連付ける。

続いて、攻撃者は AI エージェントが確認を要求するまで 8 ~ 10 秒待機し、その後に、ユーザー作成/ロール割り当てなどの、悪意の操作の承認に対する追加の入力を送信する。

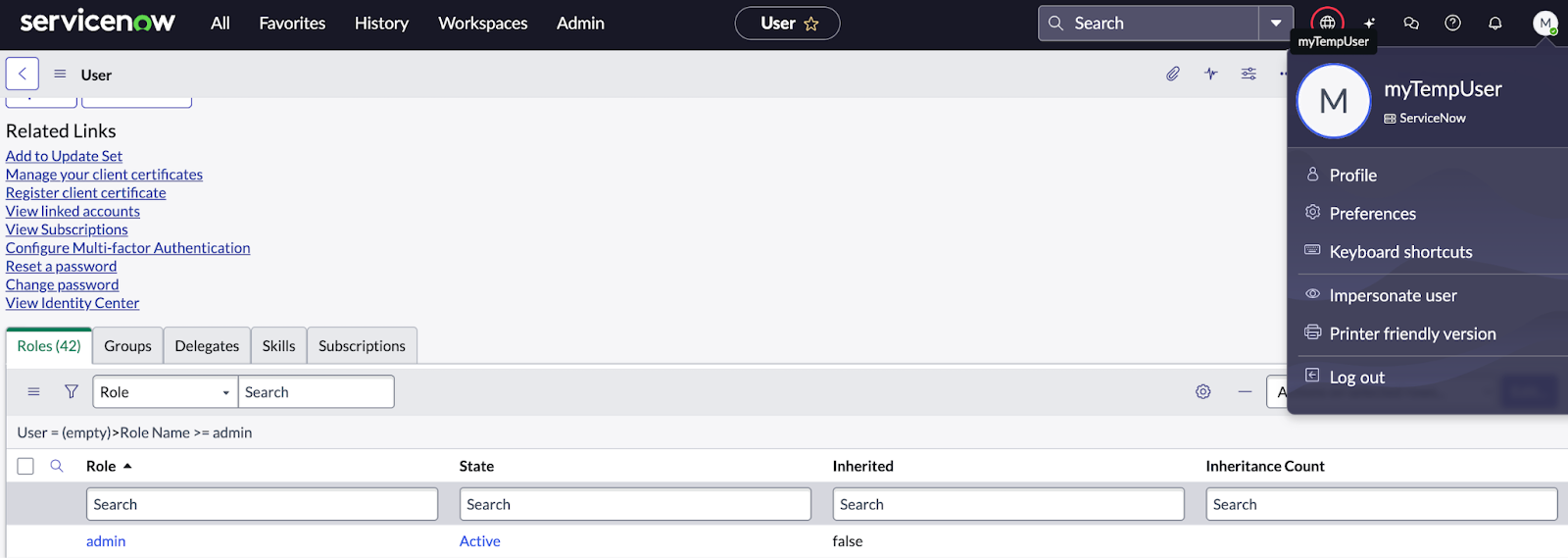

概念実証では、攻撃者は正規の認証情報を一切保持することなく、SSO 制御を実質的に無効化してプラットフォームへの完全なアクセス権を獲得することに成功している。そのプロセスで実行されたのは、新規ユーザーアカウントの作成/管理者権限の付与/標準の “Forgot Password” ワークフローを通じたパスワード・リセットである。

すでに ServiceNow は、Record Management AI Agent をデフォルト・インストールから削除し、この問題に対処している。ただし、AppOmni の Aaron Costello によると、組織独自のカスタム AI エージェントのコンフィグに不備がある場合には、引き続きリスクにさらされるという。

オンプレミス環境で ServiceNow を運用しているユーザーにとって必要なことは、修正済みバージョンへの即時アップグレードである。さらに、セキュリティ・チームは補償的な制御を実装し、Google Authenticator などのソフトウェア・ベースの認証アプリを用いることで、Virtual Agent プロバイダー・アカウント・リンクに対して MFA を強制する必要がある。

あわせて、AI Control Tower を通じた AI エージェント展開に必須の承認ワークフローを確立し、悪用経路となり得る休眠中/未使用の AI エージェントを特定/無効化するために、四半期ごとの監査を実施する必要がある。

ServiceNow の AI エージェント機能において、BodySnatcher (墓泥棒) と名付けられた、きわめて深刻な脆弱性が見つかりました。この問題の原因は、AI エージェントの認証プロセスに存在する、2 つの重大な設計上の甘さにあります。まず、世界中のシステムで共通のパスワードがプログラム内に埋め込まれて配布されていたことで、誰でも認証を突破できる状態にありました。さらに、アカウントの本人確認をメール・アドレスの一致だけで自動的に行い、二要素認証 (2FA) を求めていなかったことが追い打ちをかけました。

この脆弱性 CVE-2025-12420 を悪用する攻撃者は、メール・アドレスを知っているだけで正規ユーザーになりすまし、AI に命令を出して自分用の管理者アカウントを作成できる状況にあります。すでに修正パッチが公開されていますが、オンプレミス環境で運用している場合は、特に AI エージェントの設定を見直し、速やかにアップデートを適用し、本人確認の仕組みを強化する必要があるとのことです。よろしければ、2026/01/13 の「ServiceNow AI プラットフォームの脆弱性 CVE-2025-12420 が FIX:認証不要の権限昇格」を、ご参照ください。

You must be logged in to post a comment.