6000+ Vulnerable SmarterTools SmarterMail Servers Exposed to Actively Exploited RCE Vulnerability

2026/01/27 CyberSecurityNews — インターネット上に公開されている 6,000 台以上の SmarterMail サーバが脆弱なバージョンを実行しており、アクティブなリモート・コード実行 (RCE) 攻撃のリスクにさらされていることが判明した。日次の HTTP 脆弱性スキャンを通じて、セキュリティ研究者たちが問題を特定しており、すでに実環境での悪用試行が観測されている。このインシデントは、エンタープライズ向けのメール運用環境として SmarterMail を利用する、世界中の組織に対して深刻な脅威となっている。

脆弱性の概要

脆弱性 CVE-2026-23760 (CVSS:9.3) は、2026年1月15日に公開された SmarterMail Build 9511 より修正されている。ただし、それ以前のすべてのバージョンは、パスワード・リセット API における深刻な認証バイパスの脆弱性を引きずっている。

この欠陥は /api/v1/auth/force-reset-password エンドポイントに存在し、管理者アカウントを標的とする攻撃者は、パスワード検証やリセット・トークンを必要とすることなく、未認証リクエストを成功させてしまう。つまり、この脆弱性を悪用する攻撃者は、任意の管理者ユーザー名と新しいパスワードを指定し、管理者アカウントを乗っ取ることが可能となる。

さらに深刻な問題は、SmarterMail の管理者が、設定画面を通じて OS コマンドを直接実行できる組み込み機能を持っている点である。それにより、SmarterMail への侵害は、基盤ホスト上での SYSTEM レベルのアクセス権限へと容易に昇格する。

パッチ公開から 2 日後の 2026年1月17日以降において、アクティブな悪用が試行されていることを、複数のセキュリティ組織が確認している。

Huntress Labs が観測したのは、侵害された管理者アカウントを悪用する攻撃者が、脆弱なホスト上で偵察コマンドを実行するようコンフィグされた、悪意の System Events を作成している事例である。この攻撃チェーンが示すのは、SmarterMail のアーキテクチャに対する高度な理解であり、アカウントのリセット/認証トークンの取得/永続的バックドア設置の体系的な実行である。

Watchtowr Labs も、この脆弱性が実運用環境で悪用されていることを示す、匿名のレポートを受け取っている。

特に懸念されるのは、リリース・ノートを常時監視する攻撃者が、パッチ差分解析を行うことで脆弱性をリバース・エンジニアリングしている点である。

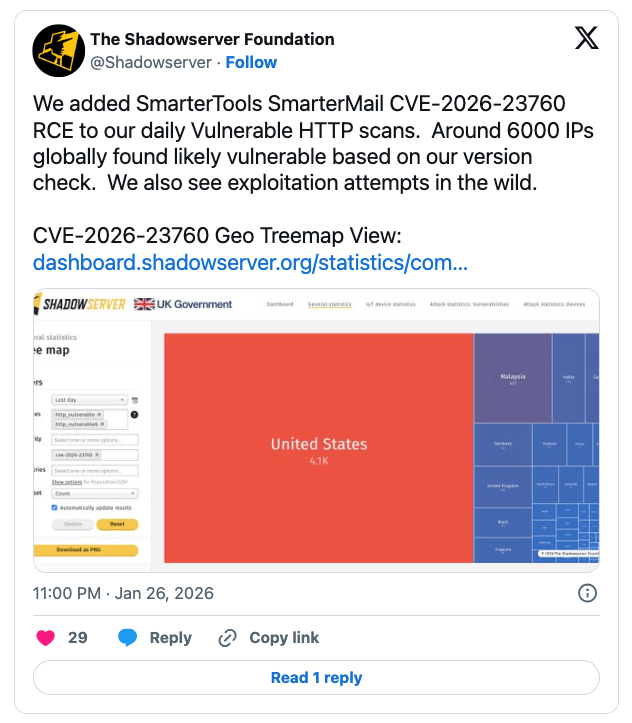

Shadowserver による地理的に分散に関するスキャンでは、複数の大陸をまたぐかたちで脆弱なインスタンスが確認されているが、地域別の詳細は公開されていない。

6,000 件に及ぶ脆弱な IP の存在が示すのは、パッチが提供されている事実に気付いていない組織が依然として多く、きわめて大きな攻撃対象領域が形成されている状況である。

SmarterTools が強く推奨するのは、最新ビルドへの速やかなアップデートである。攻撃者は未修正のインスタンスを積極的に標的としており、悪用の減速を示す兆候は見当たらない。

セキュリティ・チームにとって必要なことは、管理者アカウントのアクティビティ・ログの精査と、不正なパスワード・リセットが行われていないことの確認である。また、悪用を通じて設置された Web シェルやマルウェアの有無を調査し、システム・バックアップが侵害されていないことを検証する必要がある。

エンタープライズ向けメールサーバー SmarterMail の、深刻な脆弱性 CVE-2026-23760 が悪用されています。この脆弱性を悪用する攻撃者は、管理者アカウントを完全に奪取し、最終的にはシステム全体を乗っ取る可能性があります。この問題の原因は、パスワード・リセット用の API エンドポイントにおいて、現在のパスワードやリセットトークンを確認せずにパスワードを変更できてしまう、認証バイパスの欠陥にあります。

さらに深刻なのは、SmarterMail の管理機能には、OS コマンドを直接実行できる “システムイベント” や “ボリュームマウント” の設定が含まれている点です。つまり、SmarterMail の管理者アカウントを奪取した攻撃者は、これらの機能を悪用することで、メールサーバーが稼働している基盤 OS 上での最高権限 (SYSTEM/root) を不正に取得し、任意のプログラム実行 (リモートコード実行:RCE) を容易に実現できます。

よろしければ、以下の記事も、ご参照ください。

- 2026/01/09:SmarterMail の CVE-2025-52691:RCE 攻撃が可能

- 2025/12/30:SmarterMail の脆弱性 CVE-2025-52691 が FIX

You must be logged in to post a comment.